IP欺骗是什么意思 ip欺骗是什么

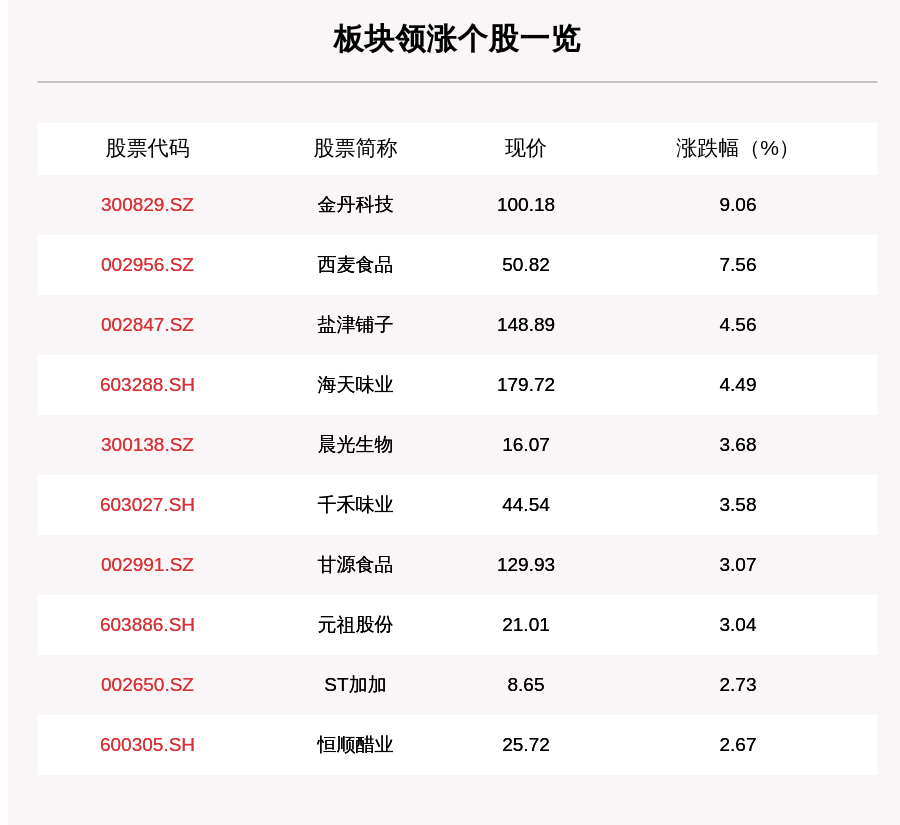

文章插图

本篇文章给大家谈谈ip欺骗,以及ip欺骗是什么对应的知识点,希望对各位有所帮助,不要忘了收藏本站!

内容导航:

- ip地址欺骗的防御方法

- IP欺骗与ARP欺骗是不是一回事?

- IP欺骗是什么意思?

- 关于IP欺骗技术的三个特征?

- 什么是IP欺骗

- 什么是IP欺骗,源地址欺骗和源路由攻击

有些高层协议拥有独特的防御方法,比如TCP(传输控制协议)通过回复序列号来保证数据包来自于已建立的连接 。由于攻击者通常收不到回复信息,因此无从得知序列号 。不过有些老机器和旧系统的TCP序列号可以被探得 。

Q2:IP欺骗与ARP欺骗是不是一回事?ARP欺骗是对路由器ARP表的欺骗和对内网PC的网关欺骗 。

第一种ARP欺骗的原理是——截获网关数据 。它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常PC无法收到信息 。第二种ARP欺骗的原理是——伪造网关 。它的原理是建立假网关,让被它欺骗的PC向假网关发数据,而不是通过正常的路由器途径上网 。在PC看来,就是上不了网了,“网络掉线了” 。

IP欺骗攻击的描述:

1. 假设Z企图攻击A,而A信任B,所谓信任指/etc/hosts.equiv 和$HOME/.rhosts中有相关设置 。注意,如何才能知道A信任 B呢?没有什么确切的办法 。我的建议就是平时注意搜集蛛丝 马迹,厚积薄发 。一次成功的攻击其实主要不是因为技术上 的高明,而是因为信息搜集的广泛翔实 。动用了自以为很有 成就感的技术,却不比人家酒桌上的巧妙提问,攻击只以成 功为终极目标,不在乎手段 。

2. 假设Z已经知道了被信任的B,应该想办法使B的网络功能暂时 瘫痪,以免对攻击造成干扰 。著名的SYN flood常常是一次 IP欺骗攻击的前奏 。

Q3:IP欺骗是什么意思?使被信任主机丧失工作能力

一旦发现被信任的主机,为了伪装成它,往往使其丧失工作能力 。由于攻击者将要代替真正的被信任主机,他必须确保真正被信任的主机不能接收到任何有效的网络数据,否则将会被揭穿 。有许多方法可以做到这些 。这里介绍"TCP SYN 淹没" 。

前面已经谈到,建立TCP连接的第一步就是客户端向服务器发送SYN请求 。通常,服务器将向客户端发送SYN/ACK 信号 。这里客户端是由IP地址确定的 。客户端随后向服务器发送ACK,然后数据传输就可以进行了 。然而,TCP处理模块有一个处理并行SYN请求的最上限,它可以看作是存放多条连接的队列长度 。其中,连接数目包括了那些三步握手法没有最终完成的连接,也包括了那些已成功完成握手,但还没有被应用程序所调用的连接 。如果达到队列的最上限,TCP将拒绝所有连接请求,直至处理了部分连接链路 。因此,这里是有机可乘的 。

黑客往往向被进攻目标的TCP端口发送大量SYN请求,这些请求的源地址是使用一个合法的但是虚假的IP地址(可能使用该合法IP地址的主机没有开机) 。而受攻击的主机往往是会向该IP地址发送响应的,但可惜是杳无音信 。与此同时IP包会通知受攻击主机的TCP:该主机不可到达,但不幸的是TCP会认为是一种暂时错误,并继续尝试连接(比如继续对该IP地址进行路由,发出SYN/ACK数据包等等),直至确信无法连接 。

当然,这时已流逝了大量的宝贵时间 。值得注意的是,黑客们是不会使用那些正在工作的IP地址的,因为这样一来,真正IP持有者会收到SYN/ACK响应,而随之发送RST给受攻击主机,从而断开连接 。前面所描述的过程可以表示为如下模式 。

1 Z (X) ---SYN ---> B

Z (X) ---SYN ---> B

Z (X) ---SYN ---> B

2 X <---SYN/ACK-- B

X <---SYN/ACK-- B

3 X <--- RST --- B

在时刻1时,攻击主机把大批SYN 请求发送到受攻击目标(在此阶段,是那个被信任的主机),使其TCP队列充满 。在时刻2时,受攻击目标向它所相信的IP地址(虚假的IP)作出SYN/ACK反应 。在这一期间,受攻击主机的TCP模块会对所有新的请求予以忽视 。不同的TCP 保持连接队列的长度是有所不同的 。BSD 一般是5,Linux一般是6 。使被信任主机失去处理新连接的能力,所赢得的宝贵空隙时间就是黑客进行攻击目标主机的时间,这使其伪装成被信任主机成为可能 。

推荐阅读

- 敏捷开发流程的8个步骤 敏捷开发什么意思

- 婧的拼音怎么写.“婧”的拼音及解释是什么?

- 一趟是指一去一回吗 回天宫了一趟是什么意思

- 银尚乐活是什么——yshs925是什么意思

- 反渗透水处理系统阻垢剂!反渗透水处理设备是什么呢?

- 网络语音聊天软件 yy公司全名是什么意思

- 华为原装Type-C数据线评测 华为数据线是什么接口

- 初学者熟悉键盘快捷键 电脑的复制粘贴快捷键是什么

- 松脂的药用功效和用量 松脂是什么东西

- 玄奘剧情需要的东西?《梦幻西游》玄奘的身世剧情攻略是什么?