4.и·іжқҝжәҜжәҗ:ж”»еҮ»иҖ…еҲ©з”ЁеӨҡдёӘ“и·іжқҝдё»жңә”пјҢеҚійҖҡиҝҮжҺ§еҲ¶еӨҡдёӘдё»жңәиҪ¬еҸ‘ж”»еҮ»ж•°жҚ®еҢ…пјҢеҸ–иҜҒдәәе‘ҳжЈҖжөӢеҲ°ж”»еҮ»ж•°жҚ®еҢ…пјҢе…¶жәҗIPең°еқҖжҳҜжңҖеҗҺдёҖи·і“и·іжқҝдё»жңә”зҡ„IPең°еқҖпјҢеүҚдёҖж®өж—¶й—ҙиҘҝеҢ—е·ҘдёҡеӨ§еӯҰиў«NASж”»еҮ»дёӯпјҢе°ұиҝҗз”ЁдәҶ54еҸ°и·іжқҝжқҘйҡҗи—ҸзңҹжӯЈзҡ„IPең°еқҖ гҖӮ

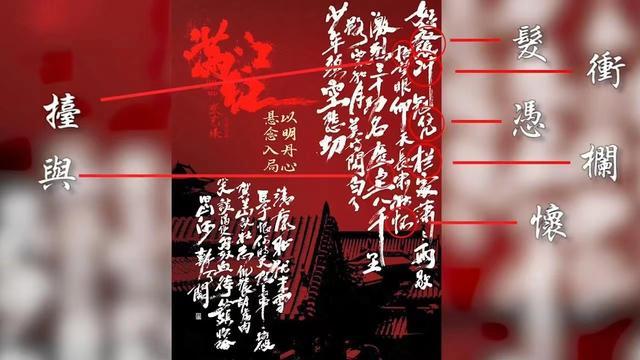

ж–Үз« жҸ’еӣҫ

еңЁиҝҷз§Қж”»еҮ»дёӯ,ж”»еҮ»иҖ…дәӢе…ҲжҺ§еҲ¶еӨҡдёӘи·іжқҝдё»жңә,еҲ©з”Ёи·іжқҝиҪ¬еҸ‘ж”»еҮ»ж•°жҚ®еҢ… гҖӮеңЁеҸ—е®ідё»жңәз«Ҝ,еҸӘиғҪзңӢеҲ°ж”»еҮ»ж•°жҚ®еҢ…жқҘиҮӘдәҺжңҖеҗҺдёҖи·ізҡ„дё»жңә,иҖҢдёҚиғҪиҜҶеҲ«еҮәзңҹжӯЈзҡ„ж”»еҮ»иҖ… гҖӮеҫҲжҳҫ然,и·іжқҝи·Ҝеҫ„и¶Ҡй•ҝ,и¶ҠйҡҫиҝҪиёӘж”»еҮ»иҖ… гҖӮ

5.еұҖеҹҹзҪ‘з»ңжәҜжәҗ:ж”»еҮ»иҖ…дҪҚдәҺз§ҒжңүзҪ‘з»ңеҶ…пјҢе…¶ж”»еҮ»ж•°жҚ®еҢ…дёӯзҡ„жәҗIPең°еқҖз»ҸиҝҮдәҶзҪ‘е…ізҡ„VAT(Network Address Transform)ең°еқҖиҪ¬жҚў гҖӮ

еңЁиҝҷз§Қж”»еҮ»дёӯ,з”ұдәҺж”»еҮ»иҖ…зҡ„IPең°еқҖжҳҜз§ҒжңүIPең°еқҖ,еңЁеҸ—е®ідё»жңәз«ҜеҸӘиғҪзңӢеҲ°NATзҪ‘е…ізҡ„IPең°еқҖ гҖӮеңЁеӨ§еһӢз§ҒжңүзҪ‘з»ңеҶ…пјҢзү№еҲ«жҳҜж— зәҝеұҖеҹҹзҪ‘дёӯпјҢеҜ»жүҫе®ҡдҪҚж”»еҮ»иҖ…并дёҚжҳҜдёҖ件з®ҖеҚ•зҡ„дәӢжғ… гҖӮ

еңЁе®һйҷ…зҡ„зҪ‘з»ңж”»еҮ»дәӢ件дёӯ, еҸҜиғҪ并дёҚдёҘж јйҒөе®ҲдёҠиҝ°еҗ„з§Қж”»еҮ»еңәжҷҜ, дҪҶеӨ§иҮҙеҸҜд»ҘеҪ’дёәдёҠиҝ°жҹҗдёӘжҲ–жҹҗеҮ дёӘй—®йўҳ гҖӮ

дёүгҖҒиҷҡеҒҮIPең°еқҖж”»еҮ»жәҜжәҗ

еҪ“ж”»еҮ»ж•°жҚ®еҢ…дёӯзҡ„жәҗIPең°еқҖжҳҜдјӘйҖ зҡ„ж—¶пјҢеҰӮдҪ•жүҫеҲ°еҸ‘йҖҒж”»еҮ»ж•°жҚ®еҢ…зҡ„зңҹе®һIPең°еқҖ?иҝҷдёҖй—®йўҳд№ҹиў«з§°дёәIPиҝҪиёӘ(IPTraceback) гҖӮеҜ№иҜҘй—®йўҳ, йңҖиҰҒжҢүз…§дёҚеҗҢиғҢжҷҜгҖҒжғ…еҶөпјҢдёҚеҗҢеҲҶзұ»ж–№жі•жқҘе®һж–ҪжәҜжәҗж–№жі• гҖӮ

1.иғҢжҷҜпјҡеҸ–иҜҒдәәе‘ҳеҸҜд»ҘжҺ§еҲ¶йӘЁе№ІзҪ‘з»ңдёҠзҡ„е…ЁйғЁжҲ–еӨ§йғЁеҲҶи·Ҝз”ұеҷЁпјҢ并且еҸҜд»Ҙдҝ®ж”№и·Ҝз”ұиҪҜ件 гҖӮ

еҸ–иҜҒдәәе‘ҳеҸҜд»ҘеңЁдәӢе…Ҳз»ҷйӘЁе№ІзҪ‘з»ңзҡ„и·Ҝз”ұеҷЁеўһеҠ ж–°зҡ„еҠҹиғҪ,еңЁдёҚеҪұе“ҚжӯЈеёёи·Ҝз”ұзҡ„жғ…еҶөдёӢдҝ®ж”№ж ҮеҮҶзҡ„IPеҚҸи®®пјҢд»Ҙеё®еҠ©еҸ‘зҺ°зңҹе®һзҡ„IPең°еқҖ гҖӮ

еҹәдәҺиҝҷдёҖжқЎд»¶зҡ„ж–№жі•дё»иҰҒжңүжҰӮзҺҮеҢ…ж Үи®°з®—жі•гҖҒзЎ®е®ҡеҢ…ж Үи®°з®—жі•гҖҒICMPж Үи®°з®—жі•зӯү гҖӮеҗҢж—¶иҝҳжңүдёҖдәӣз»„еҗҲж–№жі•пјҢдҫӢеҰӮйҮҮз”Ёж•°жҚ®еҢ…ж Үи®°е’Ңж•°жҚ®еҢ…и®°еҪ•зҡ„ж··еҗҲж–№жі•пјӣз»јеҗҲдәҶ ICMP е’Ң PPM з®—жі•, и·Ҝз”ұеҷЁеҜ№дәҺ IP ж•°жҚ®еҢ…д»ҘдёҖе®ҡжҰӮзҺҮиҝӣиЎҢж Үи®°, 并且еҗҢж—¶жҠҠIPең°еқҖеЎ«е…ҘICMPеҢ…дёӯзӯүзӯү гҖӮ

ж–Үз« жҸ’еӣҫ

2.иғҢжҷҜпјҡеҸ–иҜҒдәәе‘ҳеҸҜд»ҘжҺ§еҲ¶йӘЁе№ІзҪ‘з»ңдёҠзҡ„и·Ҝз”ұеҷЁ,дҪҶдёҚиғҪдҝ®ж”№и·Ҝз”ұиҪҜ件 гҖӮ

ж №жҚ®жӯӨз§Қжғ…еҶөпјҢеҸ–иҜҒдәәе‘ҳеҸҜд»ҘдәӢе…Ҳи§ӮеҜҹи®°еҪ•жөҒз»ҸйӘЁе№ІзҪ‘з»ңи·Ҝз”ұеҷЁзҡ„IPж•°жҚ®еҢ…пјҢдҪҶдёҚиғҪж”№еҸҳж ҮеҮҶзҡ„и·Ҝз”ұеҚҸи®® гҖӮ

дё»иҰҒжҖқи·ҜжҳҜ,еңЁи·Ҝз”ұеҷЁдёҠи®°еҪ•жүҖжңүжөҒз»Ҹзҡ„ж•°жҚ®еҢ…пјҢеҪ“ж”»еҮ»еҸ‘з”ҹж—¶пјҢеҸ—е®ідё»жңәеҗ‘е…¶дёҠжёёи·Ҝз”ұеҷЁиҝӣиЎҢжҹҘиҜў,и·Ҝз”ұеҷЁжҜ”еҜ№жүҖи®°еҪ•зҡ„ж•°жҚ®еҢ…пјҢеҸҜд»Ҙжһ„йҖ еҮәиҜҘж•°жҚ®еҢ…жүҖз»ҸиҝҮзҡ„и·Ҝеҫ„ гҖӮиҜҘж–№жі•дјҳзӮ№жҳҜеҸҜд»ҘеӣһжәҜеҚ•дёӘж•°жҚ®еҢ…пјҢдҪҶзјәзӮ№жҳҜйңҖиҰҒиҖғиҷ‘и·Ҝз”ұеҷЁеӯҳеӮЁз©әй—ҙеҸ—йҷҗзҡ„й—®йўҳ гҖӮ

жүҖд»Ҙй’ҲеҜ№жӯӨз§Қжғ…еҶөпјҢAlex C.SnoerenгҖҒCraig PartridgeзӯүдәәеңЁгҖҠSingle-packet IP tracebackгҖӢи®ҫи®ЎдәҶдёҖдёӘиҝҪиёӘзі»з»ҹSPIE,дёҚжҳҜи®©и·Ҝз”ұеҷЁи®°еҪ•ж•ҙдёӘж•°жҚ®еҢ…пјҢиҖҢжҳҜеҲ©з”Ёbloom filterи®°еҪ•ж•°жҚ®еҢ…зҡ„ж‘ҳиҰҒпјҢеӨ§еӨ§еҮҸе°‘дәҶжүҖйңҖзҡ„еӯҳеӮЁз©әй—ҙ гҖӮ然еҗҺйҖҡиҝҮжҹҘиҜўжҜҸдёӘи·Ҝз”ұеҷЁдёҠзҡ„ж•°жҚ®еҢ…ж‘ҳиҰҒпјҢеҸҜд»ҘйҮҚжһ„еҮәж”»еҮ»и·Ҝеҫ„ гҖӮ

иҝҳеҸҜд»Ҙж №жҚ®йғЁеҲҶи·Ҝз”ұеҷЁиҝӣиЎҢж•°жҚ®еҢ…и®°еҪ•зҡ„жғ…еҶө, 并且еҜ№дәҺеӨҡдёӘж”»еҮ»жәҗй—®йўҳ, иҜҘж–№жі•еҸӘйңҖиҰҒиҝҪиёӘеұһдәҺеӨҡдёӘж”»еҮ»жәҗзҡ„ж•°жҚ®еҢ…е°ұеҸҜд»ҘиҜҶеҲ«еҮәеӨҡдёӘж”»еҮ»жәҗ гҖӮ

еңЁгҖҠSession based logging (SBL) for IP-traceback on network forensicsгҖӢдёӯжҸҗеҮәдёҖз§ҚеҹәдәҺSessionзҡ„ж•°жҚ®еҢ…и®°еҪ•ж–№жі•, еҚіеҸӘи®°еҪ•TCPж•°жҚ®жөҒдёӯзҡ„иҝһжҺҘе»әз«ӢиҜ·жұӮSYNж•°жҚ®еҢ…е’ҢиҝһжҺҘз»Ҳжӯў FIN ж•°жҚ®еҢ…, еҝҪз•ҘжҺүжөҒдёӯй—ҙзҡ„ж•°жҚ®еҢ…, д»ҺиҖҢеӨ§еӨ§еҮҸе°‘жүҖйңҖзҡ„еӯҳеӮЁз©әй—ҙ гҖӮ

еңЁгҖҠPassive IP traceback: disclosing the locations of IP spoofers from path backscatterгҖӢдёӯй’ҲеҜ№и·ЁиҮӘжІ»еҹҹзҡ„иҝҪиёӘй—®йўҳ,еҸҜд»ҘеҲ©з”Ёи·Ҝз”ұеҷЁзҡ„IPеҢ…и®°еҪ•ж–№жі•, з»“еҗҲй“ҫи·ҜеұӮзҡ„macең°еқҖжқҘиҜҶеҲ«иҷҡеҒҮIPең°еқҖ, е®һзҺ°дәҶдёҖдёӘеҺҹеһӢзі»з»ҹ гҖӮ

з”ұдәҺеңЁиҝҷз§Қжғ…еҶөдёӢдёҚиғҪж”№еҸҳзҺ°жңүи·Ҝз”ұз»“жһ„, еҸҰеӨ–дёҖдёӘжҖқи·ҜжҳҜеңЁзҺ°жңүи·Ҝз”ұз»“жһ„дёҠе»әз«ӢдёҖдёӘиҰҶзӣ–зҪ‘з»ң(Overlay Network), йҖҡиҝҮж–°и®ҫи®Ўзҡ„иҰҶзӣ–зҪ‘з»ңжқҘе®һзҺ°ж•°жҚ®еҢ…и·ҹиёӘ гҖӮ

3.иғҢжҷҜпјҡеҸ–иҜҒдәәе‘ҳдёҚиғҪжҺ§еҲ¶йӘЁе№ІзҪ‘з»ңдёҠзҡ„и·Ҝз”ұеҷЁпјҢдҪҶеҸҜд»ҘеңЁзҪ‘з»ңдёҠйғЁзҪІзӣ‘жҺ§еҷЁ гҖӮ

иҝҷз§Қжғ…еҶөдёӢпјҢеҸ–иҜҒдәәе‘ҳеҸӘиғҪеңЁзҪ‘з»ңеҗҲйҖӮзҡ„дҪҚзҪ®йғЁзҪІзӣ‘жҺ§еҷЁж”¶йӣҶж•°жҚ®еҢ…пјҢиҝҷйҮҢзҡ„зҪ‘з»ңдёҚжҳҜжҢҮйӘЁе№ІзҪ‘з»ң,иҖҢжҳҜжҢҮз»Ҳз«ҜзҪ‘з»ң гҖӮ

еңЁеӨ§жөҒйҮҸж•°жҚ®еҢ…жғ…еҶөдёӢпјҢз”ұдәҺзҪ‘з»ңйҳ»еЎһзӯүеҗ„з§ҚеҺҹеӣ пјҢи·Ҝз”ұеҷЁдјҡжңүдёҖе®ҡеҮ зҺҮдә§з”ҹзӣ®ж ҮдёҚеҸҜиҫҫзҡ„ICMPжҠҘж–ҮпјҢз”ұдәҺж”»еҮ»ж•°жҚ®еҢ…зҡ„жәҗIPең°еқҖжҳҜиҷҡеҒҮзҡ„пјҢдёҖиҲ¬жҳҜйҡҸжңәдә§з”ҹзҡ„,иҝҷдәӣICMPжҠҘж–Үдјҡиў«еҸ‘еҫҖиҝҷдәӣиҷҡеҒҮзҡ„IPең°еқҖ,е…¶дёӯеҢ…еҗ«и·Ҝз”ұеҷЁзҡ„IPең°еқҖд»ҘеҸҠеҺҹж•°жҚ®еҢ…зҡ„жәҗе’Ңзӣ®зҡ„IPең°еқҖ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- зҪ‘з»ңж”»еҮ»д№ӢзҪ‘з»ңйҡҗиә«з®Җд»Ӣ

- |йўҶеҜјзҡ„вҖңжҒ¶ж„Ҹж”»еҮ»вҖқпјҢжҳҜеҗҰд»ЈиЎЁзқҖдҪ еңЁз®ЎзҗҶдёӢеұһж–№йқўеӯҳеңЁй—®йўҳпјҹ

- зҪ‘з»ңз”өи§Ҷжңәжңүе“Әдәӣ е“ӘдёӘзҪ‘з»ңз”өи§ҶжңҖеҘҪ

- з»Ҹе…ёзҪ‘з»ңиҜӯиЁҖ!(жңҖж–°зҪ‘з»ңз»Ҹе…ёеҸҘеӯҗ)

- зҢ©зҗғеҙӣиө·3|жёҜе§җеҶ еҶӣйқ зҪ‘з»ңжүҫеӣһеӨұж•ЈзҲёзҲёжһ—дҝҠиҙӨпјҢд»–жӣҫеҫҲзәўпјҢдёҺеҳүзҺІзҘ–иҙӨдј з»Ҝй—»

- ж— зәҝдёҠlosй—ӘзәўзҒҜжҳҜжҖҺд№ҲдәҶ?ж— зәҝзҪ‘з»ңlosй—ӘзәўзҒҜ_2

- зәўжө·иЎҢеҠЁ|зӮ№жҳ з ҙ3000дёҮпјҢеҸЈзў‘зҲҶзҪ‘з»ңпјҹеј иҜ‘ж–°зүҮзҘЁжҲҝжҲ–е°Ҷи¶…и¶ҠгҖҠзәўжө·иЎҢеҠЁгҖӢ

- дј еҘҮз§ҒжңҚжһ¶и®ҫж•ҷзЁӢиҮӘе·ұзҺ©еҚ•жңәпјҹеҰӮдҪ•еҒҮи®ҫдёҖеҸ°дј еҘҮз§ҒжңҚпјҹеҢ…жӢ¬зЎ¬д»¶и®ҫеӨҮпјҢиҪҜ件еҮҶеӨҮпјҢзҪ‘з»ңжқЎд»¶пјҢи¶ҠиҜҰз»Ҷи¶ҠеҘҪгҖӮпјҹ

- еҸ–дҝқеҖҷе®Ў|еңЁе…¬еҸёиў«жҠ“е®ҡжҖ§дёәзҪ‘з»ңиөҢеҚҡпјҢдј е”ӨеҪ“еӨ©е°ұеҸ–дҝқеҖҷе®ЎеҮәжқҘдјҡиў«еҲӨеҲ‘еҗ—пјҹ

- зәўжө·иЎҢеҠЁ|зӮ№жҳ з ҙ3000дёҮпјҢеҸЈзў‘еј•зҲҶзҪ‘з»ңпјҹеј иҜ‘ж–°зүҮзҘЁжҲҝжҲ–е°Ҷи¶…и¶ҠгҖҠзәўжө·иЎҢеҠЁгҖӢ