жё—йҖҸжөӢиҜ•е№Іиҙ§ | жЁӘеҗ‘жё—йҖҸзҡ„еёёи§Ғж–№жі•( еӣӣ )

еҫ—еҲ°зӣ®ж ҮеҜҶж–ҮеҗҺжң¬ең°еҠ иҪҪеӯ—е…ёзҲҶз ҙ гҖӮ дёҚз”ЁиҖғиҷ‘зҪ‘з»ңеӣ зҙ пјҢ еҜ№еӯ—е…ёгҖҒз”өи„‘жҖ§иғҪиҰҒжұӮй«ҳ

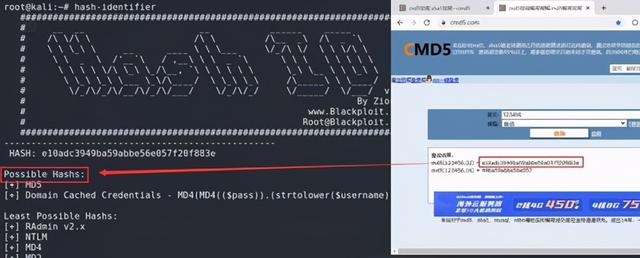

2.1 hash-identifier--з”ЁдәҺиҜҶеҲ«еҜҶж–ҮеҠ еҜҶзҡ„з®—жі•зұ»еһӢзҡ„е·Ҙе…·

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

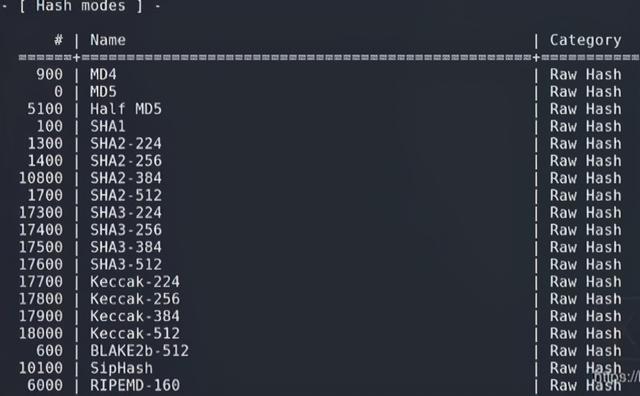

2.2 HashcatHashcatзі»еҲ—иҪҜ件еҢ…еҗ«HashcatгҖҒoclHashcatгҖҒoclRausscrack гҖӮ е…¶еҢәеҲ«дёәHashcatеҸӘж”ҜжҢҒcpuз ҙи§ЈпјӣoclHashcatе’ҢoclGausscrackеҲҷж”ҜжҢҒgpuеҠ йҖҹ гҖӮ oclHashcatеҲҷеҲҶдёәAMDзүҲе’ҢNIVDAзүҲ гҖӮ

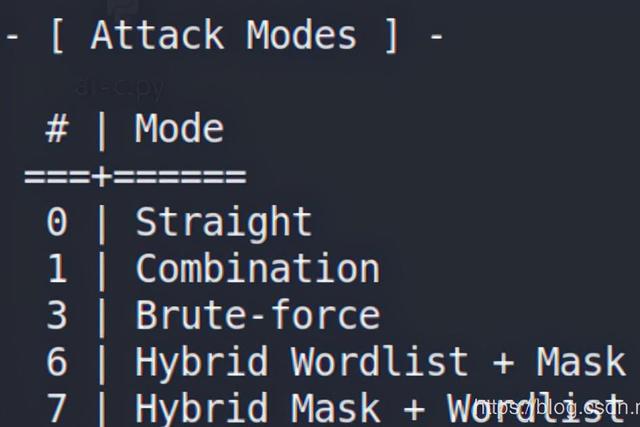

-m #жҢҮе®ҡеҠ еҜҶзұ»еһӢ пјҢ и·ҹдёҠеҜ№еә”зҡ„idеҸ· гҖӮ idеҸ·еҜ№еә”зј–з Ғж–№ејҸеҰӮдёӢеӣҫ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

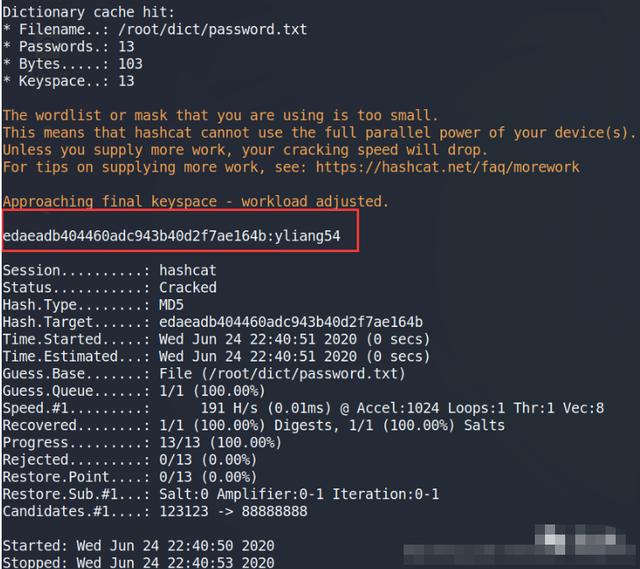

#дҪҝз”Ёеӯ—е…ёз ҙи§ЈеҜҶз Ғ,a.hashжҳҜжҢҮиҰҒзҲҶз ҙзҡ„еҜҶж–Ү пјҢ password.txtжҳҜжҢҮеҜҶз Ғеӯ—е…ё гҖӮ -o 1.txtиҫ“еҮәдёәж–Ү件hashcat /root/dict/a.hash -m 0 -a 0 /root/dict/password.txt --force ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

в‘ еӯ—е…ёзҲҶз ҙ

#дҪҝз”Ёеӯ—е…ёз ҙи§ЈеҜҶз Ғ,a.hashжҳҜжҢҮиҰҒзҲҶз ҙзҡ„еҜҶж–Ү пјҢ password.txtжҳҜжҢҮеҜҶз Ғеӯ—е…ё гҖӮ -o 1.txtиҫ“еҮәдёәж–Ү件hashcat /root/dict/a.hash -m 0 -a 0 /root/dict/password.txt --force ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

в‘ЎжҺ©з Ғз ҙи§Ј

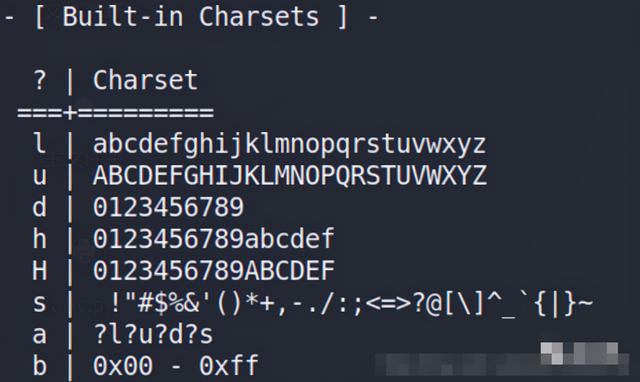

-a 3 #дёҖиҫ№з”ҹжҲҗеӯ—е…ёдёҖиҫ№зҲҶз ҙ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

?l #е°ҸеҶҷеӯ—жҜҚ?u #еӨ§еҶҷеӯ—жҜҚ?d #зәҜж•°еӯ—?h #е°ҸеҶҷеҚҒе…ӯиҝӣеҲ¶?H #еӨ§еҶҷеҚҒе…ӯиҝӣеҲ¶?s #зү№ж®Ҡеӯ—з¬Ұ?a #зӯүдәҺ?l?u?d?s#дҫӢеҰӮпјҡз”ҹжҲҗ8дҪҚзәҜж•°еӯ—зҲҶз ҙhashcat a.txt -m 0 -a 3 ?d?d?d?d?d?d?d?dжҢҮе®ҡзҲҶз ҙдҪҚж•°дё”дёәжҜҸдёҖдёӘеӯ—жҜҚжҢҮе®ҡзұ»еһӢ

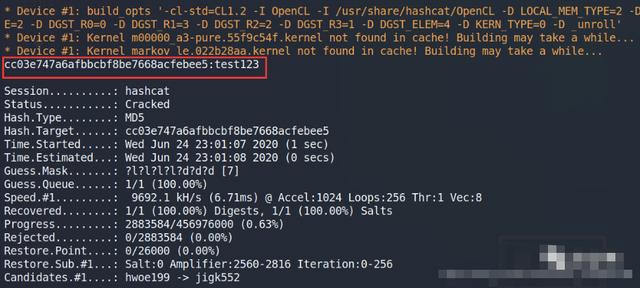

hashcat /root/dict/a.hash -m 0 -a 3 ?l?l?l?l?d?d?d --force# test123>?l?l?l?l?d?d?d ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

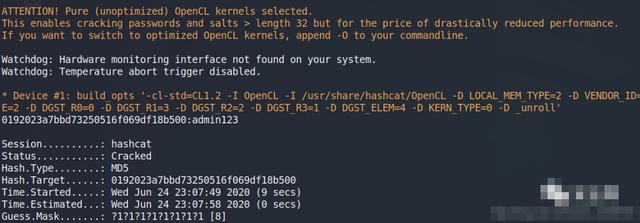

з»„еҗҲзҲҶз ҙ

--custom-charset1=?l?d ?1?1?1?1?1?1?1?1# иЎЁзӨәз”ҹжҲҗ8дҪҚ(?1иЎЁзӨәж•°еӯ—е’Ңе°ҸеҶҷеӯ—жҜҚзҡ„з»„еҗҲ)з”ұе°ҸеҶҷеӯ—жҜҚе’Ңж•°еӯ—з»„еҗҲеҪўжҲҗзҡ„еӯ—е…ёhashcat /root/dict/a.hash -m 0 -a 3 --custom-charset1=?l?d ?1?1?1?1?1?1?1?1 --force ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

john

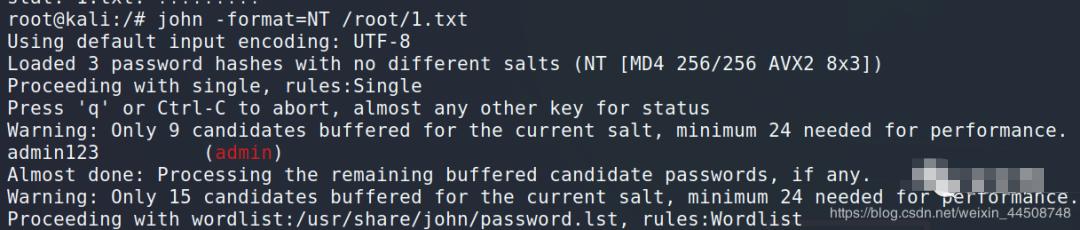

1.з ҙи§ЈwindowsеҜҶз Ғ гҖӮ з”Ёhashdump7жҲ–иҖ…mimikatz еҜјеҮәwindows hashдёә1.txt

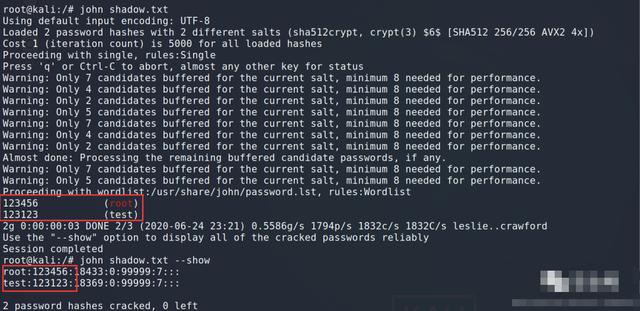

cat /etc/shadow > shadow.txtjohn shadow.txtjohn shadow.txt --show ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

2.з ҙи§ЈLinux shadowж–Ү件

cat /etc/shadow > shadow.txtjohn shadow.txtjohn shadow.txt --show ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҺӢзј©еҢ…зҲҶз ҙ1.Fcrackzip

#е®үиЈ…apt-get install fcrackzip-b#жҢҮе®ҡжЁЎејҸдёәжҡҙз ҙ-c#жҢҮе®ҡеҜҶз Ғзұ»еһӢеӯ— гҖӮ пјҲa=a-z;1=0-9;!=зү№ж®Ҡеӯ—з¬Ұ;-ca1!пјү-u#жҳҫзӨәз ҙи§ЈеҮәжқҘзҡ„еҜҶз Ғ-l 5-6 #жҢҮе®ҡеҜҶз Ғй•ҝеәҰ-D#дҪҝз”Ёеӯ—е…ё-p#дҪҝз”Ёеӯ—з¬ҰдёІдҪңдёәеҲқе§ӢеҜҶз Ғж–Ү件-threads #зәҝзЁӢ#зҲҶз ҙеҜҶз Ғдёәж•°еӯ—fcrackzip -b -ca1 -l 1-6 -u ip.zip#еёҰеӯ—е…ёзҲҶз ҙfcrackzip -D -p pass.txt -u 1.zip2.rarcrack

иҜҘиҪҜ件用дәҺжҡҙеҠӣз ҙи§ЈеҺӢзј©ж–Ү件зҡ„еҜҶз Ғ пјҢ дҪҶд»…ж”ҜжҢҒRAR, ZIP, 7Zиҝҷдёүз§Қзұ»еһӢзҡ„еҺӢзј©еҢ…жү§иЎҢе‘Ҫд»Ө: rarcrack ж–Ү件еҗҚ -threads зәҝзЁӢж•° -type rar|zip|7z

жҺЁиҚҗйҳ…иҜ»

- жһҒйҖҹйІЁиҜҫе Ӯ85пјҡжҳҫеҚЎжҖҺд№ҲжөӢиҜ• 3DMARKиҜҰи§Ј

- жөӢиҜ•|иҮӘеҠЁй©ҫ驶иҪҰиҫҶе°ҶеңЁж·ұеңі19дёӘе…¬ејҖеҢәеҹҹи·ҜжөӢ

- iPhoneжҠҳеҸ еұҸиҰҒжқҘпјҹдёӨз§Қи®ҫи®ЎйҖҡиҝҮеҲқжӯҘжөӢиҜ•

- жӣқеҜҢеЈ«еә·жӯЈдёәиӢ№жһңжөӢиҜ•жҠҳеҸ iPhoneеҺҹеһӢжңә

- е–өеҚҡеЈ«иө„и®Ҝ | иҘҝе®үеҘҘдҪ“дёӯеҝғе»әжҲҗеӣҪеҶ…йҰ–дёӘ5GеңәйҰҶпјӣиӢ№жһңиў«жӣқе·ІејҖе§ӢеңЁе·ҘеҺӮжөӢиҜ•жҠҳеҸ еұҸiPhone

- еҸҜжҠҳеҸ iPhoneеҺҹеһӢжңәе·ІеңЁеҜҢеЈ«еә·е·ҘеҺӮжҲҗеҠҹз»ҸиҝҮжөӢиҜ•

- жҠҳеҸ еұҸiPhoneиҰҒжқҘдәҶ жӣқеҜҢеЈ«еә·жӯЈеңЁжөӢиҜ•

- FedoraжӯЈеңЁеҜ»жұӮеҚҸеҠ© еёҢжңӣеҠ еҝ«Linux 5.10 LTSеҶ…ж ёжөӢиҜ•иҝӣеәҰ

- д»Һi7-1185G7жөӢиҜ• и°ҲеҚҒдёҖд»Јй…·зқҝжҖ§иғҪжҸҗеҚҮд№Ӣж №жң¬

- ж¶ҲжҒҜз§°е·Іжңү2ж¬ҫжҠҳеҸ ејҸiPhoneйҖҡиҝҮеҶ…йғЁиҖҗз”ЁжҖ§жөӢиҜ•