жё—йҖҸжөӢиҜ•е№Іиҙ§ | жЁӘеҗ‘жё—йҖҸзҡ„еёёи§Ғж–№жі•( дәҢ )

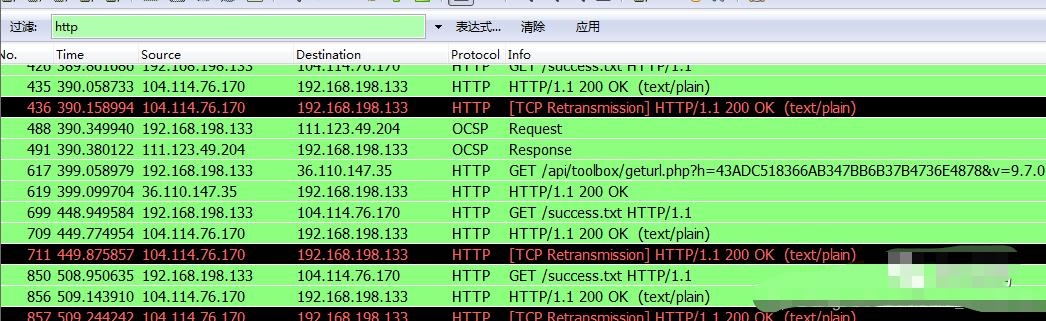

в‘ жҠ“еҸ–httpжөҒйҮҸ

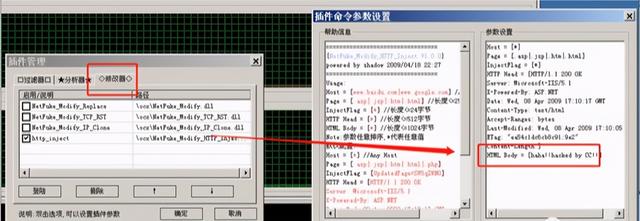

http ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫв‘ЎжҠ“еҸ–жҢҮе®ҡжәҗең°еқҖзҡ„httpжөҒйҮҸ

http list-style-position: inside;">http list-style-position: inside;">ftp--tt-darkmode-color: #B83232;">1.netfuke

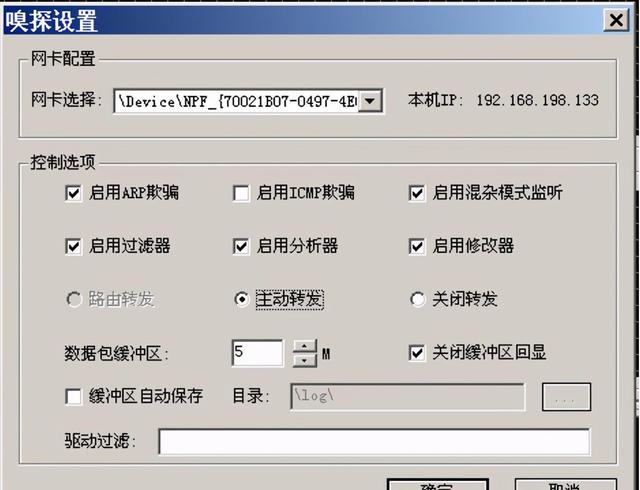

е’Ңcainе·Ҙе…·дёҖж ·еҸӘйҖӮз”ЁдәҺиҖҒзүҲжң¬жңҚеҠЎеҷЁ гҖӮ в‘ е—…жҺўи®ҫзҪ®

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

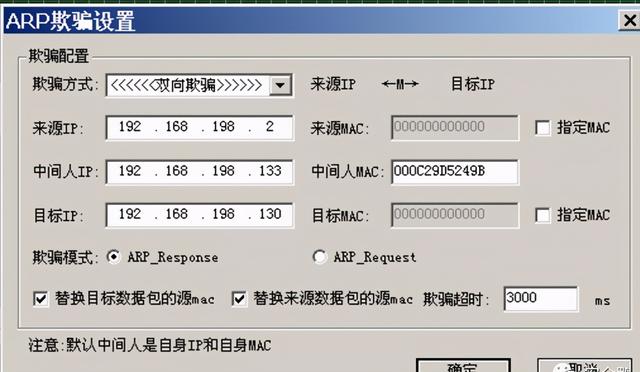

жқҘжәҗIPж Ҹиҫ“е…ҘзҪ‘е…іең°еқҖ пјҢ дёӯй—ҙдәәеҶҷжң¬жңәIP гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҸҜд»Ҙе°Ҷй’“йұјйЎөйқўд»Ҙhtmlж јејҸж–Ү件еҶҷеҲ°иҝҷйҮҢ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

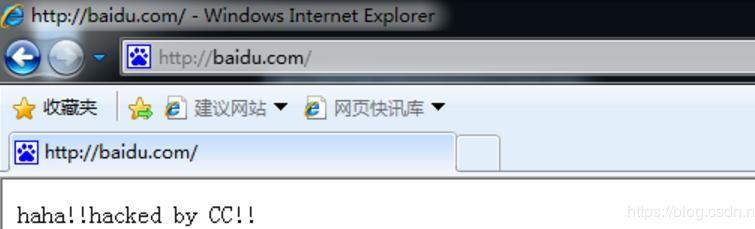

в‘ўеҗҜеҠЁж¬әйӘ—д№ӢеҗҺ гҖӮ еңЁзӣ®ж ҮжөҸи§ҲеҷЁдёҠ пјҢ жүҖжңүwebзҪ‘з«ҷйғҪдјҡејәеҲ¶и·іиҪ¬еҲ°htmlйЎөйқў гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

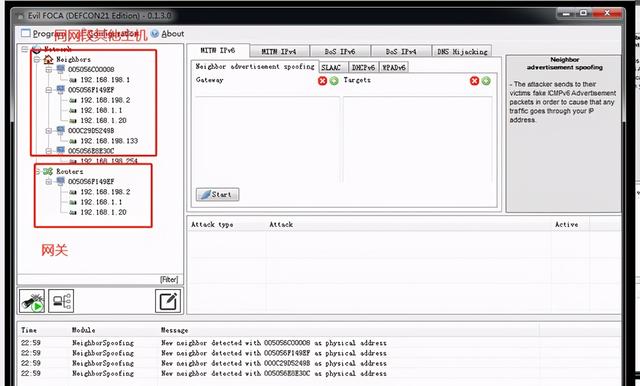

2. Foca evail

Foca evailйҖӮеҗҲй«ҳзүҲжң¬жңҚеҠЎеҷЁ пјҢ йңҖиҰҒdotnet 4.5д»ҘдёҠзҺҜеўғ гҖӮ жү“ејҖе·Ҙе…·и®ҫзҪ®зҪ‘еҚЎд№ӢеҗҺдјҡиҮӘеҠЁиҜҶеҲ«еҗҢзҪ‘ж®өе…¶д»–дё»жңәе’ҢзҪ‘е…і

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

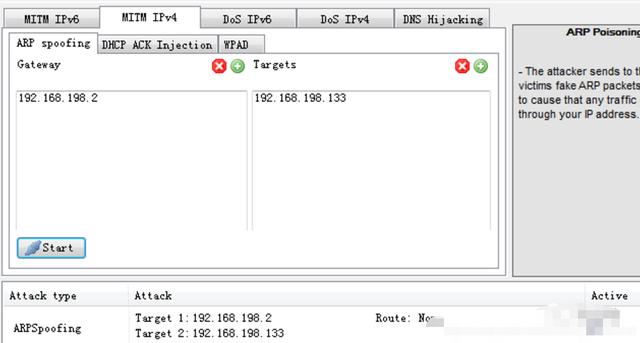

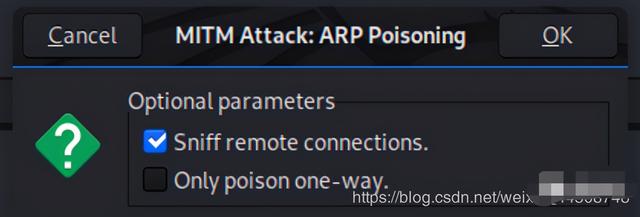

в‘ arpдёӯй—ҙдәәж”»еҮ»йҖүжӢ©зҪ‘е…іеҸҠзӣ®ж ҮжңәеҷЁиҝӣиЎҢipv4ж”»еҮ»

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

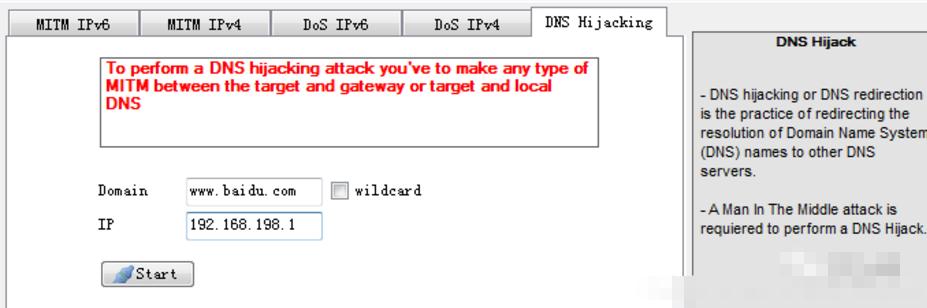

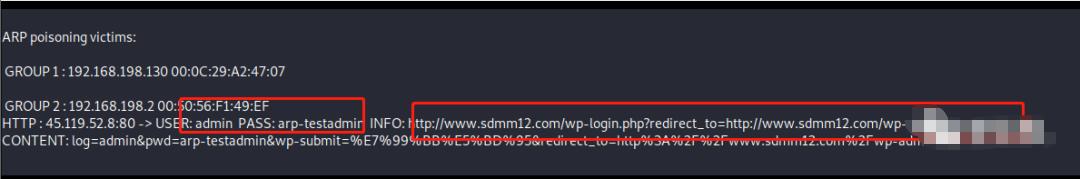

в‘Ўй…ҚзҪ®dnsеҠ«жҢҒж¬әйӘ—еҠ«жҢҒdnsи§ЈжһҗиҝҮзЁӢ пјҢ еңЁдё»жңәе°Ҷwww.baidu.comеҹҹеҗҚеҸ‘йҖҒеҲ°dnsжңҚеҠЎеҷЁж—¶иҝӣиЎҢеҠ«жҢҒиҝ”еӣһдё»жңәдјӘйҖ зҡ„е…¶д»–зҡ„IPең°еқҖ гҖӮ

иҝҷйҮҢе°ҶзҷҫеәҰзҡ„еҹҹеҗҚи§ЈжһҗеҲ°192.168.198.1иҝҷдёӘIPдёҠ гҖӮ пјҲиӢҘеӢҫйҖүwildcardйҖүйЎ№иЎЁзӨәеҠ«жҢҒжүҖжңүеҹҹеҗҚпјү

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

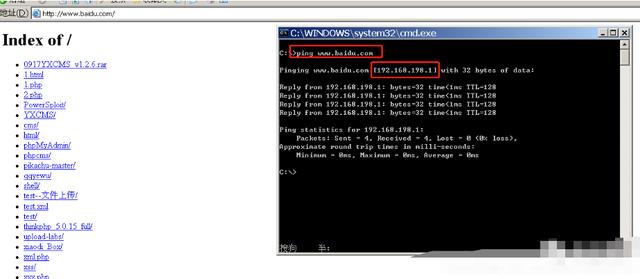

в‘ўжҲҗеҠҹеҠ«жҢҒйқ¶жңәдёҠwww.baidu.comе·Із»Ҹи§ЈжһҗеҲ°IP 192.168.198.1 гҖӮ еҲ©з”ЁdnsеҠ«жҢҒеҸҜд»ҘиҝӣиЎҢй’“йұјж”»еҮ»

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

3. ettercap

ettercapжҳҜkaliдёҖж¬ҫеҠҹиғҪејәеӨ§зҡ„ж¬әйӘ—ж”»еҮ»е·Ҙе…· пјҢ ж—ўеҸҜд»Ҙе®һзҺ°arpж¬әйӘ—д№ҹеҸҜд»Ҙе®һзҺ°еӨҚжқӮзҡ„дёӯй—ҙдәәж”»еҮ» гҖӮ ж”ҜжҢҒе‘Ҫд»ӨиЎҢе’ҢеӣҫеҪўз•Ңйқў

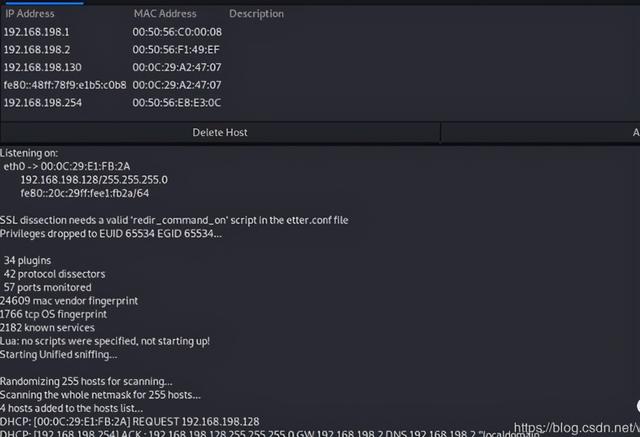

arpж¬әйӘ—в‘ ettercap -G жү“ејҖеӣҫеҪўз•Ңйқўв‘Ўжү«жҸҸеӯҳжҙ»дё»жңәaccept>hosts>scan for hosts,жү«жҸҸе®ҢжҲҗеҗҺдҫқж¬ЎзӮ№еҮ»hosts>hosts list пјҢ еҸҜжҹҘзңӢеҪ“еүҚзҪ‘з»ңдё»жңәеҲ—иЎЁ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

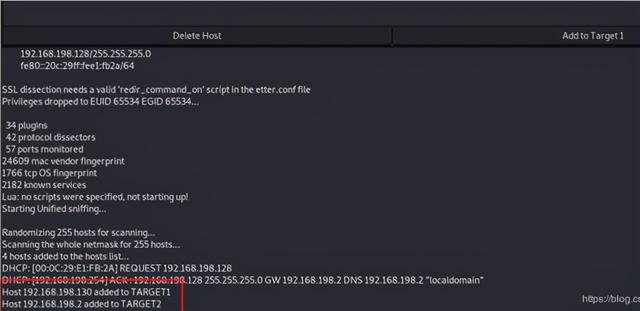

в‘ўйҖүжӢ©ж”»еҮ»зӣ®ж Үи®ҫдёәtarget 1 пјҢ зҪ‘е…іи®ҫдёә target 2

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

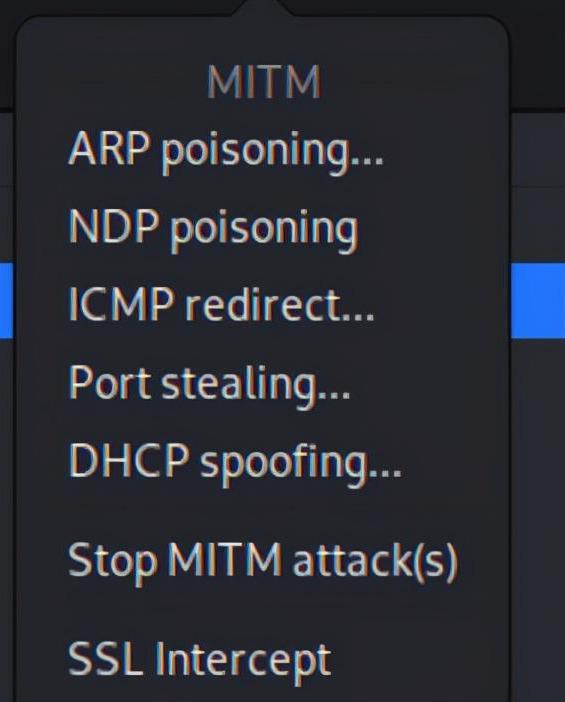

в‘ЈйҖүжӢ©дёӯй—ҙдәәж”»еҮ»зұ»еһӢ гҖӮ и®ҫзҪ®arpзӣ‘еҗ¬ пјҢ 然еҗҺејҖе§Ӣж”»еҮ»

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

в‘ӨжҲҗеҠҹжҠ“еҸ–еҜҶз Ғ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

Dnsж¬әйӘ—в‘ и®ҫзҪ®ж¬әйӘ—зҡ„зӣ®ж Үipд»ҘеҸҠжҢҮе®ҡзӣ®ж ҮзҪ‘еқҖ

vi /etc/ettercap/etter.dns

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

в‘Ўaccept>hosts>scan for hosts,жү«жҸҸе®ҢжҲҗеҗҺhosts>hosts list пјҢ еҸҜжҹҘзңӢдё»жңәеҲ—иЎЁ гҖӮ и®ҫзҪ®ж¬әйӘ—зӣ®ж Ү пјҢ ејҖеҗҜarpж¬әйӘ—

жҺЁиҚҗйҳ…иҜ»

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

- жһҒйҖҹйІЁиҜҫе Ӯ85пјҡжҳҫеҚЎжҖҺд№ҲжөӢиҜ• 3DMARKиҜҰи§Ј

- жөӢиҜ•|иҮӘеҠЁй©ҫ驶иҪҰиҫҶе°ҶеңЁж·ұеңі19дёӘе…¬ејҖеҢәеҹҹи·ҜжөӢ

- iPhoneжҠҳеҸ еұҸиҰҒжқҘпјҹдёӨз§Қи®ҫи®ЎйҖҡиҝҮеҲқжӯҘжөӢиҜ•

- жӣқеҜҢеЈ«еә·жӯЈдёәиӢ№жһңжөӢиҜ•жҠҳеҸ iPhoneеҺҹеһӢжңә

- е–өеҚҡеЈ«иө„и®Ҝ | иҘҝе®үеҘҘдҪ“дёӯеҝғе»әжҲҗеӣҪеҶ…йҰ–дёӘ5GеңәйҰҶпјӣиӢ№жһңиў«жӣқе·ІејҖе§ӢеңЁе·ҘеҺӮжөӢиҜ•жҠҳеҸ еұҸiPhone

- еҸҜжҠҳеҸ iPhoneеҺҹеһӢжңәе·ІеңЁеҜҢеЈ«еә·е·ҘеҺӮжҲҗеҠҹз»ҸиҝҮжөӢиҜ•

- жҠҳеҸ еұҸiPhoneиҰҒжқҘдәҶ жӣқеҜҢеЈ«еә·жӯЈеңЁжөӢиҜ•

- FedoraжӯЈеңЁеҜ»жұӮеҚҸеҠ© еёҢжңӣеҠ еҝ«Linux 5.10 LTSеҶ…ж ёжөӢиҜ•иҝӣеәҰ

- д»Һi7-1185G7жөӢиҜ• и°ҲеҚҒдёҖд»Јй…·зқҝжҖ§иғҪжҸҗеҚҮд№Ӣж №жң¬

- ж¶ҲжҒҜз§°е·Іжңү2ж¬ҫжҠҳеҸ ејҸiPhoneйҖҡиҝҮеҶ…йғЁиҖҗз”ЁжҖ§жөӢиҜ•