ARP协议及ARP中间人攻击(TCP/IP协议)

文章插图

文章插图

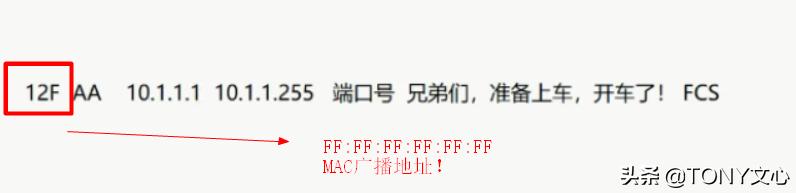

广播MAC广播地址

FF-FF-FF-FF-FF-FF

IP广播地址

本网段得广播IP地址:192.168.1.255/255.255.255.0

全局广播地址:255.255.255.255

广播域

可以收到同一个广播的PC集合 , 称为一个广播域!

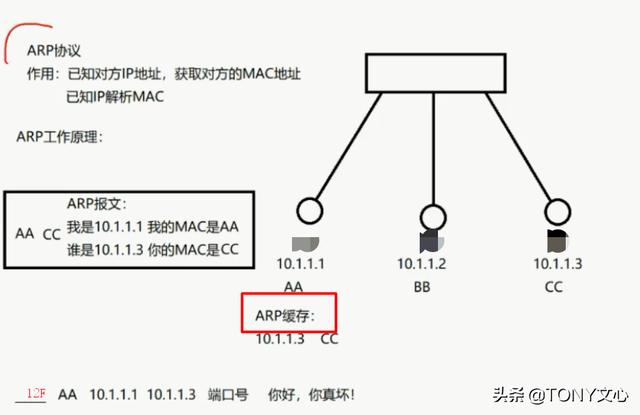

ARPAddress Resolution Protocol:地址解析协议

ARP协议属于网络层(3层 , 基于分层/包封装来考虑)

ARP的作用:已知目的设备的IP地址解析MAC地址!

工作原理:

当一台设备 , 因为不知道目的设备的MAC地址 , 所有无法封装以目的设备MAC地址为目的MAC地址的以太网数据帧时:

1)发送ARP广播报文:

内容是:我的IP是xxx , 我的mac是xxx , 谁的IP是xxx , 你的mac是???

文章插图

文章插图

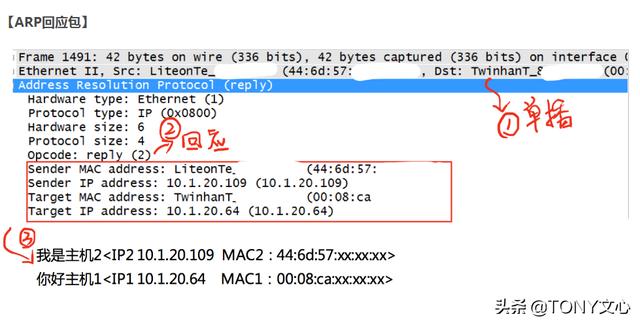

2)回应ARP单播报文

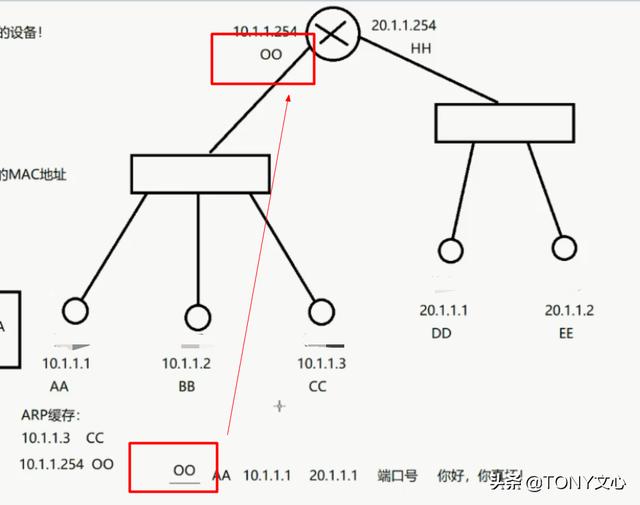

交换机:

文章插图

文章插图

交换机+路由器:(不同网段的通信)

00:网关的MAC地址!

文章插图

文章插图

注意:arp缓存表中不会出现不同网段的MAC地址!

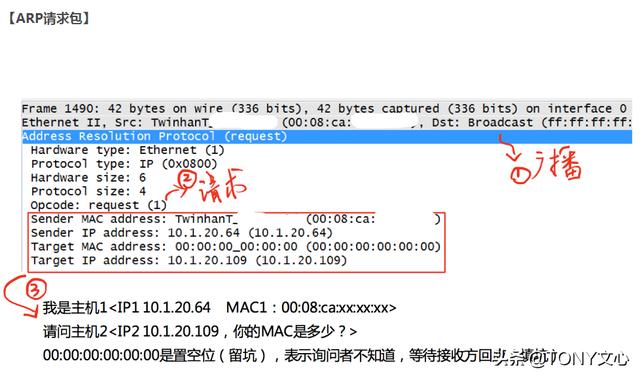

Wireshark抓包分析:

主机1:IP1 10.1.20.64MAC1:00:08:ca:xx:xx:xx主机2:IP2 10.1.20.109MAC2:44:6d:57:xx:xx:xx 文章插图

文章插图

文章插图

文章插图

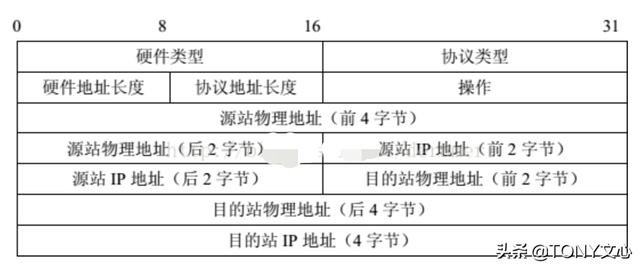

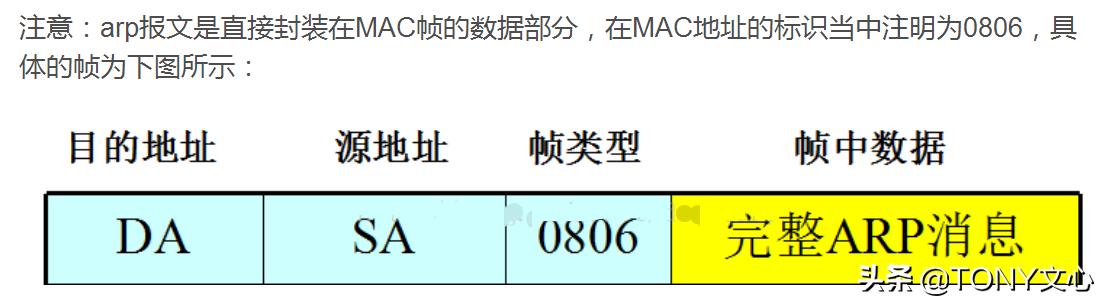

ARP报文格式:

文章插图

文章插图

硬件类型:标识链路层协议 , 0x0001为以太网协议!

协议类型:标识网络层使用的是哪一种协议 , 其中0x0800表示为IP协议!

硬件地址长度:标识MAC地址长度 , 这里是6个字节!

协议地址长度:标识IP地址长度 , 4字节!(注:IPv6没有ARP协议!)

操作:记录该报文的类型 , 其中1表示ARP请求报文 , 2表示ARP响应报文 。

【ARP协议及ARP中间人攻击(TCP/IP协议)】源站物理地址:发送者MAC

源站IP地址:发送者IP

目的MAC:目的MAC地址 , 此处全0表示在请求!

目的IP地址:请求时:发送者填写 , 响应时:发送者IP地址!

文章插图

文章插图

漏洞点

学习ARP时 , 设备会将ARP响应消息保存在自己的ARP缓存表中 , 并没有考虑这是不是自己请求的APR响应消息 , 没有进行响应方的身份验证 , 什么都学 , 后到后得!这让攻击者得以向网络中散布错误的IP-MAC对应关系 , 造成ARP欺骗!

(Hacker通过频繁得发送虚假得ARP报文 , 来实现对受害者进行ARP攻击!)

ARP攻击欺骗攻击方进行中间人 - 单向欺骗 , 实现断网!(一直发送虚假的arp报文......)

攻击方进行中间人 - 双向欺骗 , 实现窃听、控制、篡改!(不断网)

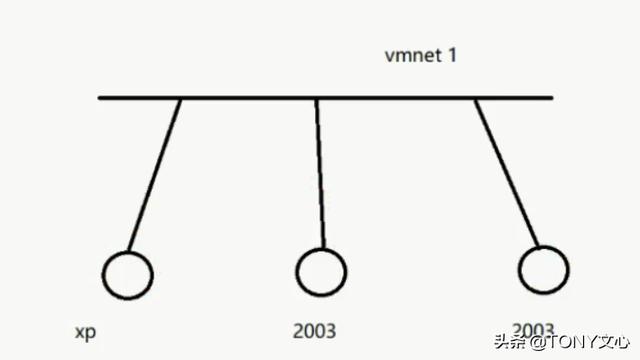

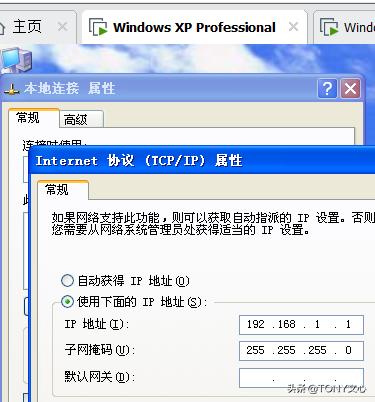

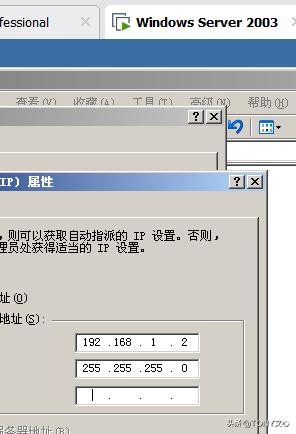

实验

- 断网攻击

文章插图

文章插图 文章插图

文章插图 文章插图

文章插图

推荐阅读

- 显示器|外媒曝光戴尔UltraSharp 40显示器:采用5K IPS曲面屏

- 省人社厅与腾讯签署协议共同培养高素质“广东技工”

- 不送充电器就是真'环保'?私有协议才是最大困境

- 打造智慧互联新高地——惠阳(良井)智慧互联科技园项目合作框架协议今天签约

- 广州移动与广医三院签订“5G智慧医院”战略合作协议

- 联邦学习新时代即将到来?同盾科技FLEX协议开源

- 新诉讼曝光谷歌与Facebook达成过互助性质的垄断维持协议

- “携手共创,与智慧同行”——江门联通与江门供电局签署5G战略合作协议

- 2020百度云智峰会在京召开,工联院与百度智能云签署战略合作协议

- 山东省教育厅与山东出版集团、深圳腾讯公司签署三方战略合作协议