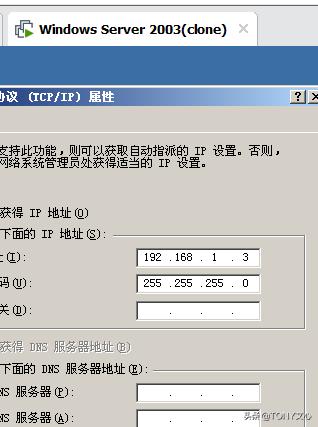

ARP协议及ARP中间人攻击(TCP/IP协议)( 二 )

文章插图

文章插图

文章插图

文章插图

文章插图

文章插图

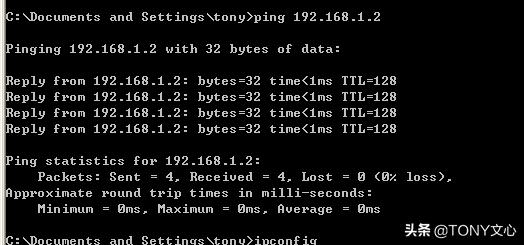

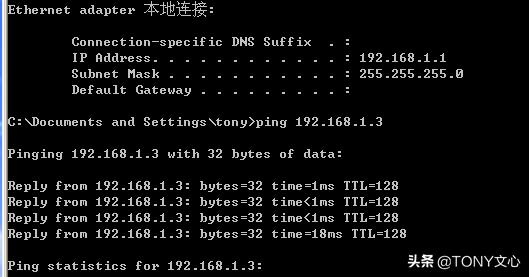

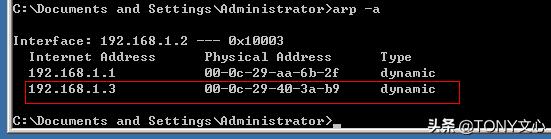

arp -a// 查看本地arp缓存 文章插图

文章插图

文章插图

文章插图

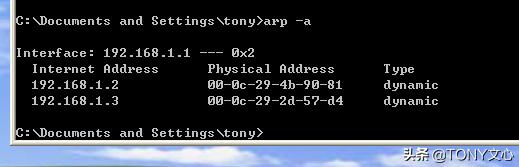

攻击软件:

Kali Linux 2020.2:ettercap

文章插图

文章插图

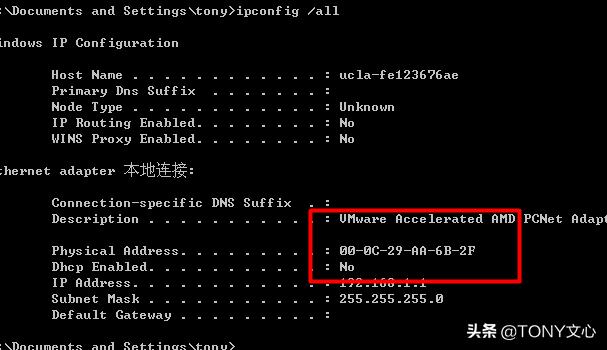

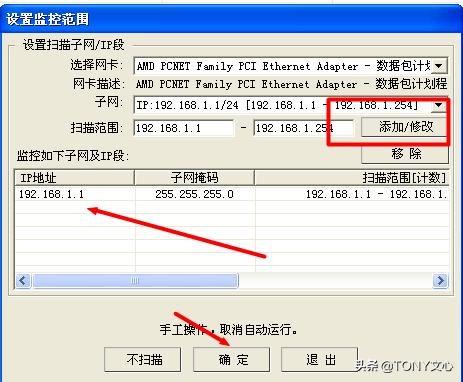

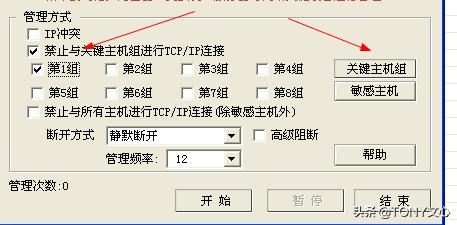

Windows:网络执法官

文章插图

文章插图

文章插图

文章插图

文章插图

文章插图

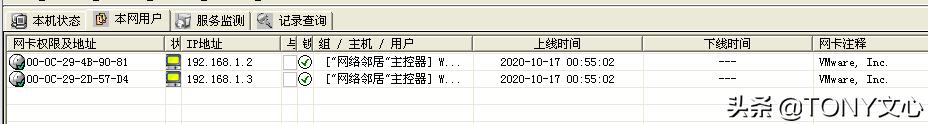

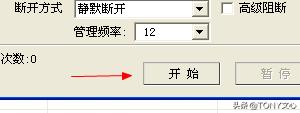

攻击2003(192.168.1.2)使其不能与2003(clone , 192.168.1.3)通信:

文章插图

文章插图

文章插图

文章插图

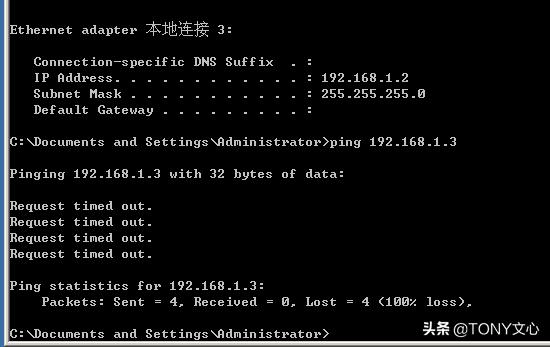

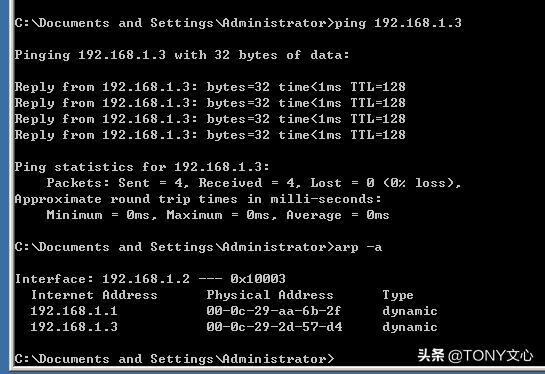

验证:

文章插图

文章插图

原因:

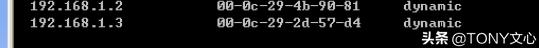

192.168.1.3真正地MAC地址:

文章插图

文章插图

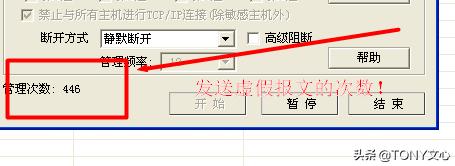

192.168.1.1(攻击者) , 一直不断地发送虚假报文 , 导致不能通信!

文章插图

文章插图

文章插图

文章插图

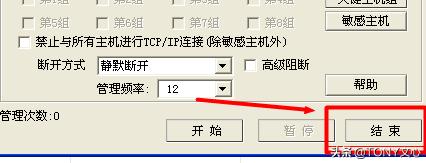

恢复:

文章插图

文章插图

文章插图

文章插图

- 窃取数据

目的:2003访问2003(clone)中的服务 , xp作为中间人窃取FTP访问密码!

FTP服务:

文章插图

文章插图 文章插图

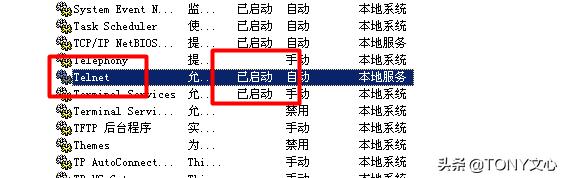

文章插图开启Telnet服务:

文章插图

文章插图实验前:

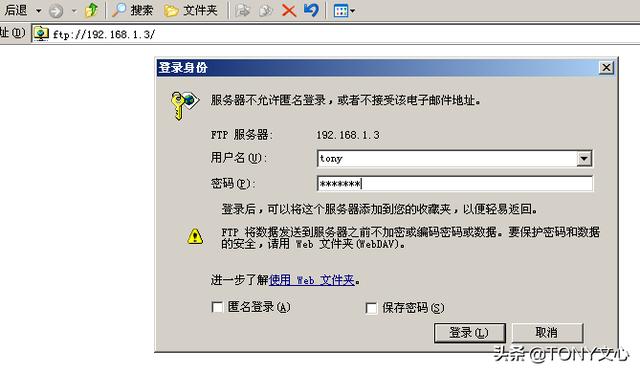

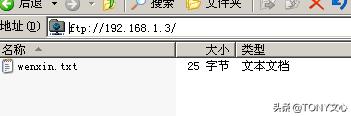

2003访问2003(clone)FTP服务器:

tony/123.com

文章插图

文章插图 文章插图

文章插图可以正常访问!

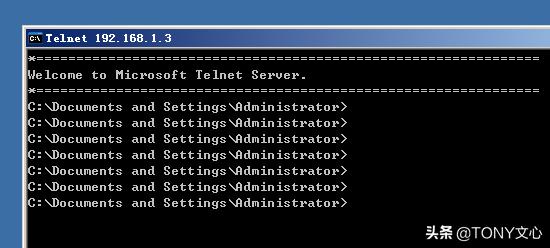

Telnet远程访问:

Administrator/123.com

telnet 192.168.1.3 文章插图

文章插图 文章插图

文章插图

推荐阅读

- 显示器|外媒曝光戴尔UltraSharp 40显示器:采用5K IPS曲面屏

- 省人社厅与腾讯签署协议共同培养高素质“广东技工”

- 不送充电器就是真'环保'?私有协议才是最大困境

- 打造智慧互联新高地——惠阳(良井)智慧互联科技园项目合作框架协议今天签约

- 广州移动与广医三院签订“5G智慧医院”战略合作协议

- 联邦学习新时代即将到来?同盾科技FLEX协议开源

- 新诉讼曝光谷歌与Facebook达成过互助性质的垄断维持协议

- “携手共创,与智慧同行”——江门联通与江门供电局签署5G战略合作协议

- 2020百度云智峰会在京召开,工联院与百度智能云签署战略合作协议

- 山东省教育厅与山东出版集团、深圳腾讯公司签署三方战略合作协议