FreeBuf|LinuxеҶ…ж ёжӣқдёҘйҮҚи“қзүҷжјҸжҙһпјҢеҪұе“ҚеӨҡдёӘзүҲжң¬

и°·жӯҢе®үе…Ёз ”з©¶дәәе‘ҳеңЁLinux KernelдёӯеҸ‘зҺ°дәҶдёҖз»„и“қзүҷжјҸжҙһпјҲBleedingToothпјү пјҢ иҜҘжјҸжҙһеҸҜиғҪе…Ғи®ёж”»еҮ»иҖ…иҝӣиЎҢйӣ¶зӮ№еҮ»ж”»еҮ» пјҢ иҝҗиЎҢд»»ж„Ҹд»Јз ҒжҲ–и®ҝй—®ж•Ҹж„ҹдҝЎжҒҜ гҖӮ

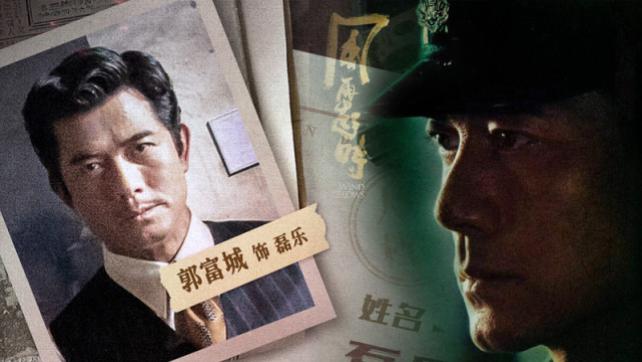

жң¬ж–ҮжҸ’еӣҫ

BleedingToothжјҸжҙһеҲҶеҲ«иў«е‘ҪеҗҚдёәCVE-2020-12351 пјҢ CVE-2020-12352е’ҢCVE-2020-24490 гҖӮ е…¶дёӯжңҖдёҘйҮҚзҡ„жјҸжҙһжҳҜеҹәдәҺе Ҷзҡ„зұ»еһӢж··ж·ҶжјҸжҙһпјҲCVE-2020-12351пјү пјҢ иў«иҜ„дёәй«ҳеҚұжјҸжҙһпјҢ CVSSиҜ„еҲҶиҫҫеҲ°8.3 гҖӮ

жҚ®жӮү пјҢ жјҸжҙһеӯҳеңЁдәҺBlueZдёӯ пјҢ иҪҜ件ж Ҳй»ҳи®Өжғ…еҶөдёӢдёәLinuxе®һзҺ°дәҶжүҖжңүи“қзүҷж ёеҝғеҚҸи®®е’ҢеұӮ гҖӮ йҷӨLinux笔记жң¬з”өи„‘еӨ– пјҢ е®ғиҝҳз”ЁдәҺи®ёеӨҡж¶Ҳиҙ№жҲ–е·Ҙдёҡзү©иҒ”зҪ‘и®ҫеӨҮ гҖӮ

еҸ—е®іиҖ…и“қзүҷиҰҶзӣ–иҢғеӣҙеҶ…зҡ„иҝңзЁӢж”»еҮ»иҖ…йғҪеҸҜд»ҘйҖҡиҝҮзӣ®ж Үи®ҫеӨҮзҡ„bdең°еқҖжқҘеҲ©з”ЁжӯӨжјҸжҙһгҖӮ ж”»еҮ»иҖ…иғҪеӨҹйҖҡиҝҮеҸ‘йҖҒжҒ¶ж„Ҹзҡ„l2capж•°жҚ®еҢ…жқҘи§ҰеҸ‘жјҸжҙһ пјҢ еҜјиҮҙжӢ’з»қжңҚеҠЎ пјҢ з”ҡиҮіжү§иЎҢе…·жңүеҶ…ж ёзү№жқғзҡ„д»»ж„Ҹд»Јз Ғ гҖӮ иҖҢжӯӨиҝҮзЁӢдёӯж— йңҖз”ЁжҲ·дәӨдә’ пјҢ дҪҝеҫ—иҝҷдёҖжјҸжҙһзҡ„йҡҗжӮЈжӣҙеӨ§ гҖӮ

жӯӨеүҚ пјҢ NguyenеҸ‘еёғдәҶй’ҲеҜ№жӯӨжјҸжҙһзҡ„Pocе’ҢдёҖдёӘжј”зӨәи§Ҷйў‘

第дәҢдёӘй—®йўҳжҳҜеҹәдәҺе Ҷж Ҳзҡ„дҝЎжҒҜжі„жјҸ пјҢ еҚіCVE-2020-12352 гҖӮ иҜҘжјҸжҙһеҪұе“ҚLinuxеҶ…ж ё3.6еҸҠжӣҙй«ҳзүҲжң¬ гҖӮ иҝңзЁӢж”»еҮ»иҖ…зҹҘйҒ“еҸ—е®іиҖ…зҡ„bdең°еқҖеҗҺеҸҜд»ҘжЈҖзҙўеҢ…еҗ«еҗ„з§ҚжҢҮй’Ҳзҡ„еҶ…ж ёе Ҷж ҲдҝЎжҒҜ пјҢ иҝҷдәӣжҢҮй’ҲеҸҜз”ЁдәҺйў„жөӢеҶ…еӯҳеёғеұҖ并绕иҝҮKASLR гҖӮ жӯӨеӨ– пјҢ иҝҳеҸҜиғҪзӘғеҸ–е…¶д»–жңүд»·еҖјзҡ„дҝЎжҒҜ пјҢ дҫӢеҰӮеҠ еҜҶеҜҶй’Ҙ гҖӮ

第дёүдёӘжјҸжҙһCVE-2020-24490еҲҷжҳҜдҪҚдәҺnet / bluetooth / hci_event.cзҡ„еҹәдәҺе Ҷзҡ„зј“еҶІеҢәжәўеҮә пјҢ еҪұе“ҚLinuxеҶ…ж ё4.19еҸҠжӣҙй«ҳзүҲжң¬ гҖӮ

еҰӮжһңеҸ—е®іжңәеҷЁй…ҚеӨҮдәҶBluetooth 5иҠҜзүҮ并且еӨ„дәҺжү«жҸҸжЁЎејҸ пјҢ еҲҷиҝ‘и·қзҰ»зҡ„иҝңзЁӢж”»еҮ»иҖ…еҸҜд»Ҙе№ҝж’ӯжү©еұ•зҡ„е№ҝе‘Ҡж•°жҚ® пјҢ 并еҜјиҮҙжӢ’з»қжңҚеҠЎжҲ–еҸҜиғҪеңЁеҸ—е®іжңәеҷЁдёҠжү§иЎҢе…·жңүеҶ…ж ёзү№жқғзҡ„д»»ж„Ҹд»Јз Ғ гҖӮ жҒ¶ж„ҸжҲ–жҳ“еҸ—ж”»еҮ»зҡ„и“қзүҷиҠҜзүҮпјҲдҫӢеҰӮ пјҢ еҸ—BLEEDINGBITжҲ–зұ»дјјжјҸжҙһз ҙеқҸзҡ„иҠҜзүҮ пјүд№ҹеҸҜиғҪи§ҰеҸ‘иҜҘжјҸжҙһ гҖӮ

жң¬ж–ҮжҸ’еӣҫ

жң¬ж–ҮжҸ’еӣҫ

гҖҗFreeBuf|LinuxеҶ…ж ёжӣқдёҘйҮҚи“қзүҷжјҸжҙһпјҢеҪұе“ҚеӨҡдёӘзүҲжң¬гҖ‘

жң¬ж–ҮжҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- FreeBuf|еүҚеҫ®иҪҜе·ҘзЁӢеёҲзӘғеҸ–еҚғдёҮзҫҺе…ғпјҡиҮӘе·ұд№°иҪҰд№°жҲҝпјҢеҗҢдәӢеҒҡжӣҝзҪӘзҫҠ

- linuxзі»з»ҹ|зҙ«е…үеұ•й”җжҘҡжҒ©жқҘпјҡеӣӣеӨ§ж ёеҝғ组件жҺЁеҠЁLinuxе№іеҸ°дә§е“ҒеӨ§и§„жЁЎеҮәиҙ§

- FreeBuf|MontysThreeе·Ҙдёҡй—ҙи°ҚиҪҜ件еҲҶжһҗ

- FreeBuf|DamnVulnerableCryptoAppпјҡдёҖж¬ҫеҠҹиғҪејәеӨ§зҡ„ејұеҠ еҜҶе®һзҺ°жЈҖжөӢе·Ҙе…·

- linuxзі»з»ҹ|PurismжҺЁеҮәLibrem Mini V2пјҡеҚҮзә§10д»Јй…·зқҝеӨ„зҗҶеҷЁ Linux PCеҠ йҮҸдёҚеҠ д»·

- linuxзі»з»ҹ|120W й—Әе……+MITurbo 4.0жҠҖжңҜпјҢ究з«ҹеҖјдёҚеҖјдә”еҚғеқ—

- е‘ЁеӨ©иҙўз»Ҹ|йҮ‘иһҚor科жҠҖпјҢе“ӘдёӘжүҚжҳҜиҡӮиҡҒзҡ„еҶ…ж ёпјҹ01 д»Җд№ҲжҳҜ科жҠҖе…¬еҸёпјҹ02 дёҖжөҒзҡ„科жҠҖе…¬еҸёпјҢи§ЈеҶізӨҫдјҡй—®йўҳ

- дә’иҒ”зҪ‘д№ұдҫғз§Җ|й«ҳйҖҡвҖңдҪңејҠвҖқпјҹз”ЁX1еҶ…ж ёжқҘйӯ”ж”№пјҢжҜ”йә’йәҹ9000жҖ§иғҪејә17%

- FreeBuf|CrowdStrike | ж— ж–Ү件攻еҮ»зҷҪзҡ®д№Ұ

- жҠҖжңҜзј–зЁӢ,linuxзі»з»ҹ|вҖңNTFS3вҖқLinuxй©ұеҠЁзЁӢеәҸ第11ж¬ЎеҸ‘еёғ 并иҝӣиЎҢдәҶжӣҙеӨҡзҡ„дјҳеҢ–