FreeBuf|CrowdStrike | ж— ж–Ү件攻еҮ»зҷҪзҡ®д№Ұ

CrowdStrikeжҳҜз«ҜзӮ№дҝқжҠӨе№іеҸ°пјҲEPPпјүзҡ„жңҖејәиҖ… пјҢ жҳҜдә‘дәӨд»ҳзҡ„дёӢдёҖд»Јз«ҜзӮ№дҝқжҠӨзҡ„йўҶеҜјиҖ… гҖӮ з”ұдәҺCrowdStrikeйӮ®д»¶жҺЁйҖҒдәҶвҖңж— ж–Ү件攻еҮ»зҷҪзҡ®д№ҰвҖқгҖҠи°ҒйңҖиҰҒжҒ¶ж„ҸиҪҜ件пјҹеҜ№жүӢеҰӮдҪ•дҪҝз”Ёж— ж–Ү件攻еҮ»жқҘ规йҒҝдҪ зҡ„е®үе…ЁжҺӘж–ҪгҖӢпјҲWho Needs Malware? How Adversaries Use Fileless Attacks To Evade Your Securityпјү пјҢ 笔иҖ…йЎәжүӢеҜ№е…¶иҝӣиЎҢдәҶе…Ёж–Үзҝ»иҜ‘ гҖӮ

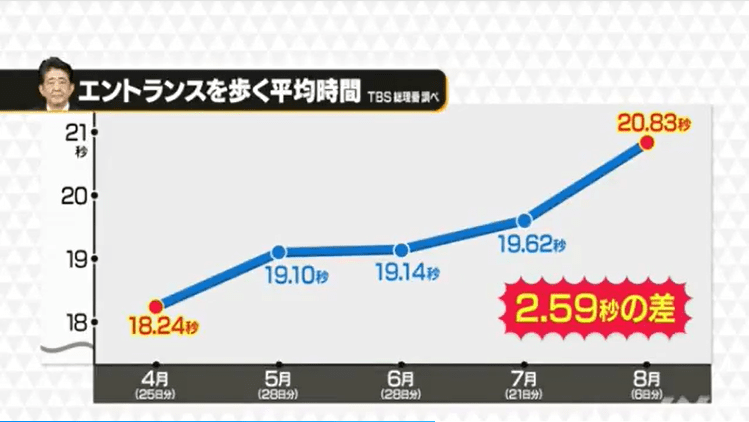

ж— ж–Ү件攻еҮ»пјҲFileless attackпјүжҳҜдёҚеҗ‘зЈҒзӣҳеҶҷе…ҘеҸҜжү§иЎҢж–Ү件зҡ„ж”»еҮ»ж–№жі• пјҢ йҡҫд»Ҙ被常规方法жЈҖжөӢеҮәжқҘ гҖӮ ж №жҚ®CrowdStrikeз»ҹи®Ў пјҢ вҖң10дёӘжҲҗеҠҹзӘҒз ҙзҡ„ж”»еҮ»еҗ‘йҮҸдёӯжңү8дёӘдҪҝз”ЁдәҶж— ж–Ү件攻еҮ»жҠҖжңҜ гҖӮ вҖқеҚі80%зҡ„жҲҗеҠҹе…ҘдҫөйғҪдҪҝз”ЁдәҶж— ж–Ү件攻еҮ» гҖӮ ж №жҚ®дәҢе…«еҺҹзҗҶ пјҢ иҝҷжҳҫ然жҳҜе®үе…Ёдәәе‘ҳеә”иҜҘй«ҳеәҰе…іжіЁзҡ„жҠҖжңҜзұ»еһӢ гҖӮ

ж— ж–Ү件攻еҮ»зҷҪзҡ®д№Ұи§ЈйҮҠдәҶж— ж–Ү件攻еҮ»зҡ„е·ҘдҪңеҺҹзҗҶгҖҒдј з»ҹи§ЈеҶіж–№жЎҲеӨұж•Ҳзҡ„еҺҹеӣ пјҢ д»ҘеҸҠCrowdStrikeи§ЈеҶіиҜҘйҡҫйўҳзҡ„ж–№жі• гҖӮ CrowdStrikeзҡ„и§ЈеҶіж–№жЎҲжҳҜеә”з”ЁзЁӢеәҸжё…еҚ•гҖҒжјҸжҙһеҲ©з”Ёйҳ»ж–ӯгҖҒж”»еҮ»жҢҮж ҮпјҲIOAпјүгҖҒжүҳз®ЎзӢ©зҢҺгҖҒж— зӯҫеҗҚдәәе·ҘжҷәиғҪзӯүжҠҖжңҜзҡ„йӣҶжҲҗеҢ–ж–№жі• гҖӮ

йҷӨдәҶе…Ёж–Үзҝ»иҜ‘еӨ– пјҢ 笔иҖ…дё»иҰҒеңЁж–Үжң«еҒҡдәҶдёӨеқ—еҶ…е®№еўһиЎҘпјҡ

дёҖжҳҜе…ідәҺCrowdStrike Threat GraphпјҲеЁҒиғҒеӣҫпјүзҡ„жҠҖжңҜжҖқжғі пјҢ еӣ дёәеЁҒиғҒеӣҫжҳҜCrowdStrike FalconпјҲзҢҺй№°пјүз«ҜзӮ№дҝқжҠӨе№іеҸ°зҡ„вҖңеӨ§и„‘вҖқпјӣ

дәҢжҳҜе…ідәҺCrowdStrikeжҸҗеҮәзҡ„ж”»еҮ»жҢҮж ҮпјҲIOAпјүдёҺдј з»ҹзҡ„еӨұйҷ·жҢҮж ҮпјҲIOCпјүзҡ„еҜ№жҜ” гҖӮ 笔иҖ…и®Өдёә пјҢ иҝҷдёӨзұ»жҠҖжңҜйўҶеҹҹе…·жңүжҲҳз•Ҙд»·еҖј гҖӮ

еҰӮжһңиҜҙе…Ёж–Үзҝ»иҜ‘еҸӘиҠұиҙ№дёҖе°Ҹж—¶зҡ„иҜқ пјҢ иҝҷдәӣеўһиЎҘеҶ…е®№еҸҚиҖҢж¶ҲиҖ—дәҶ笔иҖ…дёӨдёӘе°Ҹж—¶ гҖӮ

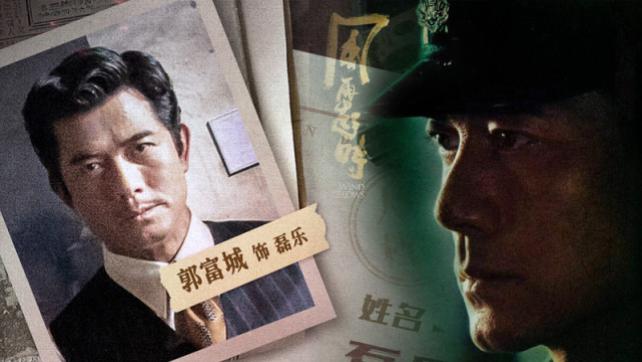

жң¬ж–ҮжҸ’еӣҫ

йҡҸзқҖе®үе…ЁжҺӘж–ҪеңЁжЈҖжөӢе’Ңйҳ»жӯўжҒ¶ж„ҸиҪҜ件е’ҢзҪ‘з»ңж”»еҮ»ж–№йқўи¶ҠжқҘи¶ҠеҮәиүІ пјҢ еҜ№жүӢе’ҢзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиў«иҝ«дёҚж–ӯејҖеҸ‘ж–°жҠҖжңҜжқҘйҖғйҒҝжЈҖжөӢ гҖӮ е…¶дёӯдёҖз§Қй«ҳзә§жҠҖжңҜж¶үеҸҠвҖңж— ж–Ү件вҖқпјҲfilelessпјүж”»еҮ» пјҢ еҚідёҚеҗ‘зЈҒзӣҳеҶҷе…ҘеҸҜжү§иЎҢж–Ү件 гҖӮ иҝҷзұ»ж”»еҮ»зү№еҲ«жңүж•Ҳең°иәІйҒҝдәҶдј з»ҹйҳІз—…жҜ’пјҲAVпјүи§ЈеҶіж–№жЎҲ пјҢ еӣ дёәдј з»ҹйҳІз—…жҜ’пјҲAVпјүж–№жі•еҜ»жүҫиў«дҝқеӯҳеҲ°зЈҒзӣҳдёҠзҡ„ж–Ү件并жү«жҸҸиҝҷдәӣж–Ү件д»ҘзЎ®е®ҡе®ғ们жҳҜеҗҰжҒ¶ж„Ҹ гҖӮ

иҷҪз„¶ж— ж–Ү件攻еҮ»е№¶дёҚж–°йІң пјҢ дҪҶе®ғ们жӯЈеҸҳеҫ—и¶ҠжқҘи¶Ҡжҷ®йҒҚ гҖӮ еңЁ2016е№ҙзҡ„и°ғжҹҘдёӯ пјҢ CrowdStrike ServicesдәӢ件е“Қеә”еӣўйҳҹеҸ‘зҺ° пјҢ 10дёӘжҲҗеҠҹе…Ҙдҫөзҡ„ж”»еҮ»еҗ‘йҮҸдёӯжңү8дёӘдҪҝз”ЁдәҶж— ж–Ү件攻еҮ»жҠҖжңҜ гҖӮ дёәдәҶеё®еҠ©жӮЁдәҶи§Јж— ж–Ү件攻еҮ»жүҖеёҰжқҘзҡ„йЈҺйҷ© пјҢ жң¬зҷҪзҡ®д№Ұи§ЈйҮҠдәҶж— ж–Ү件攻еҮ»зҡ„е·ҘдҪңеҺҹзҗҶгҖҒеҪ“еүҚи§ЈеҶіж–№жЎҲеҜ№е…¶ж— иғҪдёәеҠӣзҡ„еҺҹеӣ пјҢ д»ҘеҸҠCrowdStrikeи§ЈеҶіиҝҷдёҖйҡҫйўҳзҡ„иЎҢд№Ӣжңүж•Ҳзҡ„ж–№жі• гҖӮ

01 д»Җд№ҲжҳҜж— ж–Ү件攻еҮ»пјҹеҪ“ж”»еҮ»иҖ…йҖҡиҝҮж¶ҲйҷӨе°ҶPEпјҲеҸҜ移жӨҚеҸҜжү§иЎҢж–Ү件пјүеӨҚеҲ¶еҲ°зЈҒзӣҳй©ұеҠЁеҷЁзҡ„дј з»ҹжӯҘйӘӨжқҘйҖғйҒҝжЈҖжөӢж—¶ пјҢ е°ұдјҡеҸ‘з”ҹж— ж–Ү件жҲ–ж— жҒ¶ж„ҸиҪҜ件зҡ„ж”»еҮ» гҖӮ жңүеӨҡз§ҚжҠҖжңҜеҸҜд»ҘйҮҮеҸ–иҝҷз§Қж–№ејҸеҚұе®ізі»з»ҹ гҖӮ

1пјүжјҸжҙһеҲ©з”Ёе’ҢжјҸжҙһеҲ©з”Ёе·Ҙе…·еҢ… пјҢ йҖҡеёёйҖҡиҝҮеҲ©з”Ёж“ҚдҪңзі»з»ҹпјҲOSпјүжҲ–е·Іе®үиЈ…еә”з”ЁзЁӢеәҸдёӯеӯҳеңЁзҡ„жјҸжҙһ пјҢ зӣҙжҺҘеңЁеҶ…еӯҳдёӯжү§иЎҢж”»еҮ» гҖӮ

2пјүдҪҝз”Ёзӣ—з”Ёзҡ„еҮӯиҜҒ пјҢ жҳҜеҸ‘иө·ж— ж–Ү件攻еҮ»зҡ„еҸҰдёҖз§Қжҷ®йҒҚж–№жі• гҖӮ VerizonеңЁе…¶2017е№ҙзҡ„DBIRпјҲж•°жҚ®жі„йңІи°ғжҹҘжҠҘе‘ҠпјүдёӯеҸ‘зҺ° пјҢ 81%зҡ„ж•°жҚ®жі„йңІж¶үеҸҠејұеҸЈд»ӨгҖҒй»ҳи®ӨеҸЈд»ӨжҲ–иў«зӣ—еҸЈд»Ө пјҢ жҜ”дёҠдёҖе№ҙеўһеҠ дәҶ18% гҖӮ иҝҷдҪҝеҫ—ж”»еҮ»иҖ…иғҪеӨҹеғҸжҷ®йҖҡз”ЁжҲ·дёҖж ·и®ҝй—®зі»з»ҹ гҖӮ

3пјүдёҖж—Ұе®һзҺ°еҲқжӯҘзӘҒз ҙ пјҢ еҜ№жүӢе°ұеҸҜд»Ҙдҫқиө–ж“ҚдҪңзі»з»ҹжң¬иә«жҸҗдҫӣзҡ„е·Ҙе…· пјҢ еҰӮWindowsз®ЎзҗҶе·Ҙе…·е’ҢWindows PowerShell пјҢ д»Ҙжү§иЎҢиҝӣдёҖжӯҘзҡ„ж“ҚдҪң пјҢ иҖҢдёҚеҝ…е°Ҷж–Ү件дҝқеӯҳеҲ°зЈҒзӣҳ гҖӮ дҫӢеҰӮ пјҢ е®ғ们еҸҜд»ҘйҖҡиҝҮеңЁжіЁеҶҢиЎЁгҖҒеҶ…ж ёдёӯйҡҗи—Ҹд»Јз Ғ пјҢ жҲ–иҖ…йҖҡиҝҮеҲӣе»әе…Ғи®ёе®ғ们йҡҸж„Ҹи®ҝй—®зі»з»ҹзҡ„з”ЁжҲ·еёҗжҲ·жқҘе»әз«ӢжҢҒд№…еҢ– пјҢ иҖҢж— йңҖеҗ‘зЈҒзӣҳеҶҷе…Ҙд»»дҪ•еҶ…е®№ гҖӮ

еңЁе®үе…ЁиЎҢдёҡ пјҢ еҜ№дёҠиҝ°иҝҷдәӣжҠҖжңҜзҡ„дҪҝз”Ё пјҢ йҖҡеёёиў«з§°дёәвҖңliving off the landвҖқпјҲзҰ»ең°з”ҹеӯҳпјҹз”ҹеӯҳжүӢж®өпјҹпјү гҖӮ

02 зңҹе®һжЎҲдҫӢпјҡдёҖдёӘж— ж–Ү件е…Ҙдҫөзҡ„и§Јеү–йҖҡиҝҮеұ•зӨәCrowdStrike ServicesдәӢ件е“Қеә”еӣўйҳҹеҸ‘зҺ°зҡ„дёҖдёӘзңҹе®һзҡ„жЎҲдҫӢ пјҢ жҲ‘们еҸҜд»ҘжЈҖжҹҘз«ҜеҲ°з«Ҝзҡ„ж— жҒ¶ж„ҸиҪҜ件е…ҘдҫөжҳҜд»Җд№Ҳж ·еӯҗ гҖӮ

еңЁжң¬дҫӢдёӯ пјҢ йҰ–дёӘзӣ®ж ҮжҳҜдҪҝз”ЁMicrosoft ISS并иҝҗиЎҢSQLжңҚеҠЎеҷЁж•°жҚ®еә“зҡ„webжңҚеҠЎеҷЁ гҖӮ еҜ№дәҺжңҖеҲқзҡ„е…Ҙдҫө пјҢ ж”»еҮ»иҖ…дҪҝз”ЁдәҶдёҖдёӘweb shell пјҢ дёҖдёӘеҸҜд»Ҙиў«дёҠдј еҲ°webжңҚеҠЎеҷЁе№¶еңЁе…¶дёҠжү§иЎҢзҡ„з®Җзҹӯи„ҡжң¬ гҖӮ и„ҡжң¬еҸҜд»Ҙз”ЁwebжңҚеҠЎеҷЁж”ҜжҢҒзҡ„д»»дҪ•иҜӯиЁҖзј–еҶҷ пјҢ жҜ”еҰӮPerlгҖҒPythonгҖҒASPжҲ–PHP гҖӮ Web ShellеңЁжӯӨзұ»ж”»еҮ»дёӯеҫҲжөҒиЎҢ пјҢ еӣ дёәе®ғ们еҸҜд»ҘйҖҡиҝҮеҲ©з”Ёзі»з»ҹдёҠеӯҳеңЁзҡ„жјҸжҙһзӣҙжҺҘеҠ иҪҪеҲ°еҶ…еӯҳдёӯ пјҢ иҖҢж— йңҖе°Ҷд»»дҪ•еҶ…е®№еҶҷе…ҘзЈҒзӣҳ гҖӮ еңЁиҝҷдёҖзү№е®ҡзҡ„ж”»еҮ»дёӯ пјҢ еҜ№жүӢдҪҝз”ЁSQLжіЁе…Ҙ пјҢ е°Ҷе…¶web shellеөҢе…ҘеҲ°жңҚеҠЎеҷЁ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- 科жҠҖиҫ№и§’ж–ҷPro|дјҳй…·е‘ҳе·Ҙз§ҒиҮӘдёӢиҪҪж•°зҷҫдёӘе·ҘдҪңж–Ү件йҒӯејҖйҷӨпјҢзҙўиө”7.5дёҮйҒӯжӢ’

- FreeBuf|еүҚеҫ®иҪҜе·ҘзЁӢеёҲзӘғеҸ–еҚғдёҮзҫҺе…ғпјҡиҮӘе·ұд№°иҪҰд№°жҲҝпјҢеҗҢдәӢеҒҡжӣҝзҪӘзҫҠ

- ITд№Ӣ家|иӢ№жһң iOS 14.3 Beta еўһеҠ е…Ёж–° ProRAW з…§зүҮж јејҸпјҡжҜҸдёӘж–Ү件зәҰ 25MB

- дә’иҒ”зҪ‘|и…ҫи®ҜеҸ‘еёғ PC TIM 3.3.0 жөӢиҜ•зүҲпјҡзҪ‘зӣҳдә‘еӯҳеӮЁиҒҠеӨ©ж–Ү件

- ж–—йұј|иҷҺзүҷж–—йұјдёүеӯЈеәҰиҗҘ收еҮҖеҲ©еқҮеўһй•ҝпјҢж–—йұјйҖҸйңІе·Іеҗ‘SECйҖ’дәӨз§ҒжңүеҢ–ж–Ү件

- ж–°иғҪжәҗжұҪиҪҰ|жңӘжқҘ15е№ҙж–°иғҪжәҗжұҪиҪҰвҖңжҖҺд№Ҳи·‘вҖқпјҹиҝҷд»Ҫж–Ү件жҢҮжҳҺеҸ‘еұ•ж–°и·Ҝеҫ„

- е№іеҸ°|и®©ж— ж•°е•Ҷ家еӨҙз–јзҡ„вҖңдәҢйҖүдёҖвҖқпјҢеӣҪ家еҮәж–Ү件дәҶпјҒ

- FreeBuf|MontysThreeе·Ҙдёҡй—ҙи°ҚиҪҜ件еҲҶжһҗ

- FreeBuf|DamnVulnerableCryptoAppпјҡдёҖж¬ҫеҠҹиғҪејәеӨ§зҡ„ејұеҠ еҜҶе®һзҺ°жЈҖжөӢе·Ҙе…·

- жқіж— йҹіи®Ҝ|еҚҺдёәзҫҺеӣҪеҶҚдёҠиҜү иҰҒжұӮе…¬ејҖеӯҹжҷҡиҲҹжЎҲзӣёе…іж–Ү件пјҢжӯӨеүҚдёҖе№ҙеӨҡжқіж— йҹіи®Ҝ