гҖҢжҒ¶ж„ҸиҪҜ件гҖҚи¶…иҝҮдёҖеҚҠзҡ„дёӯеӣҪз”ЁжҲ· RDP иў«иҝңзЁӢж”»еҮ»пјҢе°Ҫеҝ«дҝ®ж”№ејұеҜҶз Ғ

ж–Үз« еӣҫзүҮ

COVID-19дҪҝи®ёеӨҡе…¬еҸёе‘ҳе·ҘеҲ©з”ЁRDPиҝңзЁӢжЎҢйқўеҠһе…¬ пјҢ е‘ҳе·ҘеҸҜд»ҘиҝңзЁӢи®ҝй—®е…¬еҸёеҶ…йғЁиө„жәҗ пјҢ иҝңзЁӢдёҺзі»з»ҹиҝӣиЎҢйҖҡдҝЎ гҖӮ дёәдәҶз»ҙжҢҒдёҡеҠЎиҝһз»ӯжҖ§ пјҢ и®ёеӨҡз»„з»ҮеҜ№е®үе…Ёзҡ„иҰҒжұӮйҷҚдҪҺ пјҢ дҪҝж”»еҮ»иҖ…жңүжңәеҸҜд№ҳ гҖӮ

RDPжҳҜиҝҗиЎҢеңЁ3389з«ҜеҸЈдёҠзҡ„MicrosoftеҚҸи®® пјҢ з”ЁжҲ·еҸҜиҝңзЁӢи®ҝй—®еҶ…йғЁзі»з»ҹ гҖӮ еӨҡж•°жғ…еҶөдёӢ пјҢ RDPиҝҗиЎҢеңЁWindowsжңҚеҠЎеҷЁдёҠ пјҢ 并жүҝиҪҪйғЁеҲҶжңҚеҠЎ пјҢ дҫӢеҰӮWebжңҚеҠЎгҖҒж–Ү件жңҚеҠЎзӯү пјҢ е®ғд№ҹеҸҜд»ҘиҝһжҺҘеҲ°е·ҘдёҡжҺ§еҲ¶зі»з»ҹ гҖӮ RDPз«ҜеҸЈйҖҡеёёжҡҙйңІдәҺInternet пјҢ йқһжі•и®ҝй—®еҸҜдҪҝж”»еҮ»иҖ…и®ҝй—®ж•ҙдёӘзҪ‘з»ң пјҢ 并用дҪңдј ж’ӯжҒ¶ж„ҸиҪҜ件зҡ„е…ҘеҸЈ гҖӮ

RDPз»ҹи®Ў

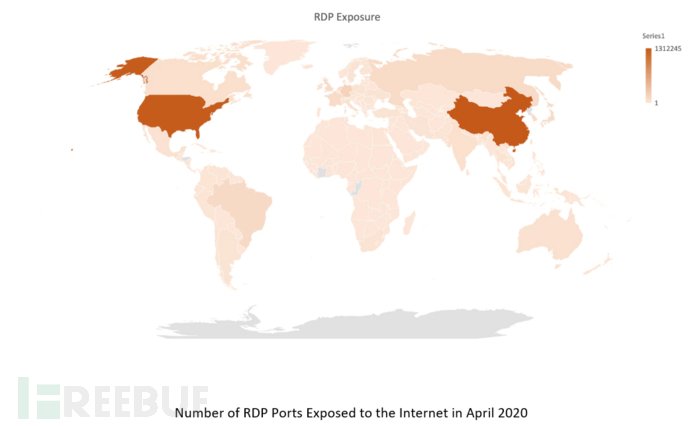

жҡҙйңІеңЁInternetзҡ„RDPз«ҜеҸЈж•°йҮҸиҝ…йҖҹеўһй•ҝ пјҢ д»Һ2020е№ҙ1жңҲзҡ„еӨ§зәҰ300дёҮеҲ°3жңҲе·Іи¶…иҝҮ450дёҮ гҖӮеңЁShodanдёҠжҗңзҙўRDPз«ҜеҸЈж•°йҮҸз»“жһңеҰӮдёӢеӣҫпјҡ

дёӯеӣҪе’ҢзҫҺеӣҪжҡҙйңІеңЁдә’иҒ”зҪ‘зҡ„RDPж•°йҮҸиҝңи¶…е…¶д»–еӣҪ家ең°еҢә гҖӮ еӨ§еӨҡж•°еҸ—ж„ҹжҹ“зі»з»ҹйғҪиҝҗиЎҢWindows Server пјҢ д№ҹжңүйғЁеҲҶжҳҜе…¶д»–ж“ҚдҪңзі»з»ҹ пјҢ дҫӢеҰӮWindows 7 гҖӮ

еҜ№дәҺж”»еҮ»иҖ…иҖҢиЁҖ пјҢ и®ҝй—®иҝңзЁӢзі»з»ҹеҸҜд»ҘиҝӣиЎҢи®ёеӨҡжҒ¶ж„Ҹж“ҚдҪң пјҢ дҫӢеҰӮпјҡ

1гҖҒдј ж’ӯеһғеңҫйӮ®д»¶пјҡдҪҝз”ЁеҗҲжі•зі»з»ҹеҸ‘йҖҒеһғеңҫйӮ®д»¶йқһеёёж–№дҫҝ гҖӮ

2гҖҒдј ж’ӯжҒ¶ж„ҸиҪҜ件пјҡеҲ©з”Ёиў«ж”»йҷ·зҡ„зі»з»ҹеҸҜд»ҘиҪ»жқҫдј ж’ӯжҒ¶ж„ҸиҪҜ件 пјҢ жё—йҖҸеҲ°еҶ…йғЁзҪ‘з»ң гҖӮ

3гҖҒеҚ•зӢ¬дҪҝз”ЁеҸ—ж„ҹжҹ“зҡ„жңәеҷЁпјҡзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗдҪҝз”ЁеҸ—ж„ҹжҹ“зҡ„зі»з»ҹйҡҗи—ҸиҮӘиә«иёӘиҝ№ пјҢ дҫӢеҰӮеңЁеҸ—ж„ҹжҹ“и®Ўз®—жңәдёҠзј–иҜ‘е·Ҙе…· гҖӮ

4гҖҒиҝҳеҸҜд»Ҙз”ЁдәҺе…¶д»–иҜҲйӘ—иЎҢдёә пјҢ дҫӢеҰӮиә«д»Ҫзӣ—з”ЁжҲ–дёӘдәәдҝЎжҒҜ收йӣҶ гҖӮ

иҝ‘жңҹй’ҲеҜ№RDPз«ҜеҸЈзҡ„ж”»еҮ»ж•°йҮҸд»ҘеҸҠжҡ—зҪ‘еңЁе”®зҡ„RDPеҮӯиҜҒж•°йҮҸеқҮеңЁеўһеҠ гҖӮ

дёӯеӣҪпјҲеҚ жҖ»ж•°зҡ„37пј…пјүе’ҢзҫҺеӣҪпјҲеҚ жҖ»ж•°зҡ„37пј…пјүзҡ„зі»з»ҹж•°йҮҸжңҖеӨҡ пјҢ зҫҺеӣҪпјҲеҚ 4пј…пјүзҡ„RDPеҮӯиҜҒиў«зӣ—ж•°жҜ”е…¶д»–еӣҪ家иҰҒдҪҺеҫ—еӨҡ гҖӮ

ж”»еҮ»иҖ…еҰӮдҪ•ж”»еҮ»иҝңзЁӢзі»з»ҹпјҹ

ејұеҜҶз Ғд»Қ然жҳҜеёёи§Ғзҡ„еҲҮе…ҘзӮ№д№ӢдёҖ пјҢ ж”»еҮ»иҖ…еҸҜд»ҘдҪҝз”ЁжҡҙеҠӣж”»еҮ»иҺ·еҫ—и®ҝй—®жқғйҷҗ гҖӮдёӢеӣҫеҸҜзңӢеҲ°RDPдёӯ20дёӘжңҖеёёз”Ёзҡ„еҜҶз Ғ гҖӮ

гҖҗгҖҢжҒ¶ж„ҸиҪҜ件гҖҚи¶…иҝҮдёҖеҚҠзҡ„дёӯеӣҪз”ЁжҲ· RDP иў«иҝңзЁӢж”»еҮ»пјҢе°Ҫеҝ«дҝ®ж”№ејұеҜҶз ҒгҖ‘RDPеҚҸи®®иҝҳеӯҳеңЁдёҖдәӣйңҖиҰҒдҝ®иЎҘзҡ„жјҸжҙһ пјҢ еҺ»е№ҙиҜҰз»ҶиҜҙжҳҺдәҶBlueKeepжјҸжҙһзҡ„е·ҘдҪңеҺҹзҗҶ пјҢ иҜҘжјҸжҙһе…Ғи®ёж”»еҮ»иҖ…иҝңзЁӢжү§иЎҢд»Јз Ғ гҖӮ

дёҖжңҲеҲқ пјҢ иҝҳдҝ®еӨҚдәҶиҝңзЁӢжЎҢйқўжңүе…ізҡ„е…¶д»–жјҸжҙһпјҡ

иҝҷдёӨдёӘжјҸжҙһзұ»дјјдәҺBlueKeepжјҸжҙһ пјҢ ж”»еҮ»иҖ…еҸҜеҸ‘йҖҒзү№еҲ¶зҡ„иҜ·жұӮиҝңзЁӢжү§иЎҢд»Јз Ғ гҖӮ

дёәдәҶRDPеҚҸи®®зҡ„е®үе…Ё пјҢ йңҖиҰҒиҝӣиЎҢд»ҘдёӢж“ҚдҪңпјҡ

1гҖҒдёҚе…Ғи®ёйҖҡиҝҮе…¬ејҖInternetиҝӣиЎҢRDPиҝһжҺҘ

2гҖҒдҪҝз”ЁеӨҚжқӮеҜҶз Ғд»ҘеҸҠеӨҡеӣ зҙ иә«д»ҪйӘҢиҜҒ

3гҖҒй”Ғе®ҡз”ЁжҲ· пјҢ йҳ»жӯўзҷ»еҪ•еӨұиҙҘж¬Ўж•°иҝҮеӨҡзҡ„IP

4гҖҒдҪҝз”ЁRDPзҪ‘е…і

5гҖҒйҷҗеҲ¶еҹҹз®ЎзҗҶе‘ҳеёҗжҲ·и®ҝй—®жқғйҷҗ

6гҖҒеҮҸе°‘жң¬ең°з®ЎзҗҶе‘ҳзҡ„ж•°йҮҸ

7гҖҒдҪҝз”ЁйҳІзҒ«еўҷйҷҗеҲ¶и®ҝй—®

8гҖҒеҗҜз”ЁйҷҗеҲ¶з®ЎзҗҶе‘ҳжЁЎејҸ

9гҖҒеҗҜз”ЁзҪ‘з»ңзә§еҲ«иә«д»ҪйӘҢиҜҒпјҲNLAпјү

10гҖҒзЎ®дҝқжң¬ең°з®ЎзҗҶе‘ҳеёҗжҲ·е”ҜдёҖ пјҢ йҷҗеҲ¶еҸҜд»ҘдҪҝз”ЁRDPзҷ»еҪ•зҡ„з”ЁжҲ·

11гҖҒдёҚдҪҝз”Ёеҗ«жңүз»„з»ҮдҝЎжҒҜзҡ„еёҗжҲ·

зҪ‘з»ңзҠҜзҪӘеҲҶеӯҗжӯЈеңЁзһ„еҮҶRDP пјҢ е®ғд»Қ然жҳҜе…Ҙдҫөз»„з»Үзҡ„жңҖеёёз”Ёзҡ„еӘ’д»Ӣд№ӢдёҖ гҖӮеҜ№дәҺж”»еҮ»иҖ…жқҘиҜҙ пјҢ RDPе…ҘеҸЈеҸҜд»Ҙеҝ«йҖҹжңүж•Ҳзҡ„ејҖеұ•жҒ¶ж„Ҹжҙ»еҠЁ пјҢ дҫӢеҰӮдј ж’ӯжҒ¶ж„ҸиҪҜ件 пјҢ еһғеңҫйӮ®д»¶жҲ–иҝӣиЎҢе…¶д»–зұ»еһӢзҡ„зҠҜзҪӘ гҖӮ

зӣ®еүҚ пјҢ жҡ—зҪ‘дёҠжңүж•ҙеҘ—еӣҙз»•RDPејҖеұ•зҡ„дёҡеҠЎ пјҢ дёәдәҶдҪҝиҮӘиә«дёҚеҸ—еҲ°ж”»еҮ» пјҢ еҝ…йЎ»йҒөеҫӘе®үе…ЁеҺҹеҲҷ пјҢ дҫӢеҰӮдҪҝз”ЁејәеҜҶз ҒгҖҒдҝ®иЎҘжјҸжҙһзӯү гҖӮ

жҜҸеӨ©еҲҶдә«дёҖдёӘе®үе…ЁеңҲзҡ„е°Ҹж–Үз« пјҢ жҲ‘们жҳҺеӨ©и§ҒпјҒ

жҺЁиҚҗйҳ…иҜ»

- Odailyжҳҹзҗғж—ҘжҠҘ|DeFiиүәжңҜе‘ЁжҠҘпјҡеҠ еҜҶиүәжңҜ家收е…Ҙи¶…иҝҮ100дёҮзҫҺйҮ‘

- ж”ҫиҚЎзҡ„дәәз”ҹ|дёҚдёҠжһ¶йҳІйӘҡжү°иҪҜ件е°ұзҰҒе”®пјҢиӢ№жһңз»ҲеҰҘеҚҸпјҢеҚ°еәҰеҗ‘иӢ№жһңе…¬еҸёдёӢжңҖеҗҺйҖҡзү’

- дёҮеӣҪйҖҡ|еҚ°еәҰзҪ‘ж°‘ејҖе§ӢвҖңжҠ“зӢӮвҖқпјҢеұұеҜЁиҪҜ件дә’зӣёйұјиӮүпјҢжІЎдәҶдёӯеӣҪзҡ„зӨҫдәӨAPP

- е№ёзҰҸдёҺж„ҹеҠЁ|жҖҺд№ҲжҠҠеӣҫзүҮз”ҹжҲҗpdfж–Ү件пјҹз”Ёе“ӘдёӘиҪҜ件еҸҜд»ҘеӣҫзүҮиҪ¬pdfпјҹ

- #иҪҜ件#жҠ–йҹізӯү59дёӘдёӯеӣҪиҪҜ件被еҚ°еәҰдёӢжһ¶пјҢжҲ‘们иғҪдёӢжһ¶еҚ°еәҰд»Җд№Ҳпјҹ

- иҝҳеҖәв–І12еӨ©иў«йӘ—310дёҮе…ғпјҒеҘіеӯҗе“ӯзқҖеҚ–жҲҝиҝҳеҖәпјҢйғҪжҳҜеӣ дёәжүӢжңәйҮҢиЈ…иҝҷдёӘиҪҜ件

- иҮӘдё»жұҪиҪҰзҪ‘|жұҪиҪҰдә§дёҡз”ҹжҖҒе°Ҷиў«йҮҚе»әпјҢвҖңиҪҜ件е®ҡд№үзҡ„жұҪиҪҰвҖқжҲҗдёәе…ұиҜҶ

- иұҶйЈһ科жҠҖ|йҖӮй…ҚиҪҜ件еҗҺзјҖ.HISпјҢи“қз»ҝеҺӮд№ҹе°ҶжҗӯиҪҪпјҹпјҢйёҝи’ҷOS2.0е°ҶдјҡеҲ°жқҘ

- иҙўеҜҢ1зӮ№йҖҡ|еҪұе“Қе…ЁеӣҪ6дәҝдәәпјҢз”ҡиҮіжңүдәәе№ҙ收е…Ҙи¶…иҝҮдёҖзәҝжҳҺжҳҹпјҢеҸҲдёҖжҡҙеҲ©иЎҢдёҡеҮәзҺ°

- иҘҝе®үжқҘиӮҜдҝЎжҒҜ|е»әжқҗиҝӣй”Җеӯҳз®ЎзҗҶиҪҜ件еҰӮдҪ•и§ЈеҶіиЎҢдёҡеӣӣеӨ§з—ӣзӮ№пјҒ

![[з»ҝиұҶ]з”·дәәжғіиҰҒй•ҝеҜҝпјҢ5件вҖңиҖ—йҳівҖқзҡ„дәӢиҰҒвҖңиҲҚејғвҖқпјҢдёҖдәӣдәәиЎЁзӨәеҫҲйҡҫеҒҡеҲ°](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/26fa2bbcc60faf5ef39679c3f1999fd3.jpg)