еңЁpythonдёӯпјҢеҶ…е»әеҮҪж•°йғҪеңЁ__builtins__жЁЎеқ—дёӯпјҢеңЁеҗҜеҠЁpythonж—¶пјҢpythonи§ЈйҮҠеҷЁе°ұзӣҙжҺҘеҜје…ҘдәҶ__builtins__жЁЎеқ—дёӯзҡ„еҮҪж•° гҖӮ__import__()еҮҪж•°е°ұжҳҜ__builtins__жЁЎеқ—дёӯзҡ„дёҖе‘ҳпјҢд№ҹе°ұжҳҜиҜҙпјҢpythonи§ЈйҮҠеҷЁй»ҳи®ӨеҜје…ҘдәҶ__import__()еҮҪж•°пјҢз”ЁжҲ·еҸҜд»ҘзӣҙжҺҘи°ғз”Ё гҖӮ

дёҠйқўзҡ„д»Јз ҒеңЁglobalsеҸӮж•°дёӯе°Ҷ__builtins__и®ҫзҪ®жҲҗNoneпјҢeval()еҮҪж•°е°ұиҺ·еҸ–дёҚеҲ°__import__()еҮҪж•°дәҶпјҢж— жі•иҮӘе·ұеҜјеҢ…пјҢжү§иЎҢд»Јз ҒжҠҘй”ҷ гҖӮ

дҪҶжҳҜпјҢйҷҗеҲ¶з”ЁжҲ·еҜјеҢ…пјҢжҒ¶ж„Ҹз”ЁжҲ·иҝҳеҸҜд»ҘйҖҡиҝҮе…¶д»–йҖ”еҫ„иҺ·еҸ–еҲ°osеә“ гҖӮ

s = '[x for x in ().__class__.__bases__[0].__subclasses__() if x.__name__ == "zipimporter"][0]("C:/Users/xxx/Lib/site-packages/setuptools-28.8.0-py3.6.egg").load_module("setuptools").os.system("whoami")' eval(s, {"__builtins__": None}) 1212

Output:

desktop-xxxxxx 11

дёҠйқўиҝҷз§Қж–№ејҸд№ҹеҸҜд»ҘжҲҗеҠҹжү§иЎҢзі»з»ҹе‘Ҫд»Ө гҖӮд»Јз ҒдёӯеҲ©з”Ё__class__е’Ң__subclasses__еҠЁжҖҒеҠ иҪҪдәҶеҹәзұ»objectзҡ„жүҖжңүеӯҗзұ»пјҲеҸҜд»Ҙжү§иЎҢдёӢйқўиҝҷиЎҢд»Јз ҒжҹҘзңӢеҪ“еүҚзҺҜеўғдёӯеҹәзұ»йғҪжңүе“Әдәӣеӯҗзұ»пјүпјҢ然еҗҺжүҫеҲ°дәҶzipimporterпјҢз”ЁzipimporterеҠЁжҖҒеҠ иҪҪsetuptoolsеә“зҡ„ .eggеҢ…пјҢеҶҚй“ҫејҸи°ғз”Ёload_module()жҲҗеҠҹеҜје…Ҙsetuptoolsеә“пјҢд»ҺиҖҢжҲҗеҠҹи°ғз”Ёosеә“жү§иЎҢзі»з»ҹе‘Ҫд»Ө гҖӮ

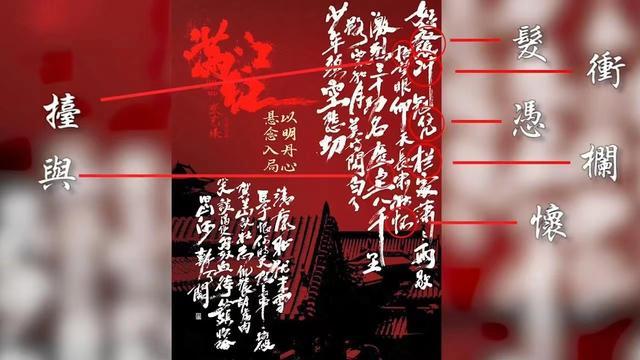

ж–Үз« жҸ’еӣҫ

print([x.__name__ for x in ().__class__.__bases__[0].__subclasses__()]) 11еңЁpythonдёӯпјҢжңүдёҖдәӣеә“дёӯеҶ…зҪ®дәҶosеә“пјҢеҜје…Ҙиҝҷдәӣеә“еҗҺе°ұиғҪи°ғз”Ёosеә“пјҢе…¶дёӯе°ұеҢ…еҗ«setuptoolsпјҢжӯӨеӨ–иҝҳжңүconfigobjгҖҒurllibгҖҒurllib2зӯү гҖӮ

еҪ“然пјҢжү§иЎҢдёҠйқўзҡ„д»Јз ҒйңҖиҰҒжңүеҜ№еә”зҡ„.eggеҢ…пјҢеҰӮжһңдҪ д№ҹжғіжј”зӨәзңӢж•ҲжһңпјҢдҪ еҸҜд»Ҙе…ҲеңЁиҮӘе·ұзҡ„з”өи„‘зЈҒзӣҳдёӯе…ЁеұҖжҗңдёҖдёӢпјҢжүҫдёҚеҲ°еҶҚеҲ°зҪ‘з»ңдёӢиҪҪ гҖӮ

д»ҘдёҠжҳҜeval()еҮҪж•°зҡ„дёҖдәӣе®үе…ЁйҡҗжӮЈпјҢеҸҜи°“жҳҜйҳІдёҚиғңйҳІпјҢеңЁеҶҷд»Јз Ғж—¶ж— еҪўдёӯе°ұйңҖиҰҒе’ҢжҒ¶ж„Ҹз”ЁжҲ·иҝӣиЎҢеҫҲеӨҡеӣһеҗҲзҡ„жҖқз»ҙеҜ№жҠ—пјҢеҒҮеҰӮжңүе“ӘдёӘз»ҶиҠӮзЁҚеҫ®иҖғиҷ‘дёҚе‘ЁпјҢе°ұдјҡз•ҷдёӢеҫҲеӨ§зҡ„йҡҗжӮЈ гҖӮиҖҢдё”пјҢе…ідәҺeval()пјҢжҒ¶ж„Ҹз”ЁжҲ·иҝҳжңүеҫҲеӨҡеҸҜд»ҘеҲ©з”Ёзҡ„ж–№жі•пјҢеҰӮеҲ ж•°жҚ®гҖҒжҡҙеҠӣеҚ ж»ЎжңҚеҠЎеҷЁзҡ„CPUиө„жәҗзӯү гҖӮ

既然用дәҶе°ұйҳІдёҚиғңйҳІпјҢйӮЈеҸӘжңүдёҚз”ЁжүҚдёҚдјҡз•ҷдёӢйҡҗжӮЈпјҢжүҖд»ҘпјҢеңЁдёҖдәӣдјҒдёҡе’ҢйЎ№зӣ®дёӯе°ұзҰҒз”ЁдәҶeval()еҮҪж•° гҖӮ

пјҲеҪ“然пјҢpythonдёӯд№ҹжңүжӣҝд»Јж–№жЎҲпјҢйӮЈе°ұжҳҜast.literal_eval()еҮҪж•°пјҢast.literal_eval()еҮҪж•°дјҡеҲӨж–ӯеӯ—з¬ҰдёІеҶ…е®№еҺ»жҺүйҰ–е°ҫзҡ„еј•еҸ·еҗҺжҳҜдёҚжҳҜеҗҲжі•зҡ„pythonзұ»еһӢпјҢеҰӮжһңдёҚжҳҜе°ұжҠҘй”ҷпјҢеӣ жӯӨast.literal_eval()еҮҪж•°д№ҹеҸӘиғҪиҝӣиЎҢзұ»еһӢиҪ¬жҚў гҖӮпјү

жҺЁиҚҗйҳ…иҜ»

- йҷҲиө«|жқҺй“Ғиў«и°ғжҹҘеҺҹеӣ жӣқе…үпјҒдҪҺдј°дәҶиә«д»·152дәҝеҜҢиұӘзҡ„иғҪйҮҸпјҢиғҢеҗҺжңүдәәдҝқд»–

- еӨңеҹҺиөӢ|гҖҠеӨңеҹҺиөӢгҖӢйҰ–ж’ӯпјҢи§’иүІдәәи®ҫдҪіпјҢдё»жј”жј”жҠҖеҘҪпјҢиў«жөҒйҮҸиҖҪиҜҜзҡ„еҘҪеү§

- |дјҒдёҡиҒҢе·Ҙж•ҷиӮІеҹ№и®ӯз»Ҹиҙ№еҲ—ж”ҜиҢғеӣҙжңүе“Әдәӣпјҹ

- зҰҒжӯўзҮғж”ҫзғҹиҠұзҲҶз«№зҡ„йҖҡе‘Ҡ?зҰҒжӯўзҮғж”ҫзғҹиҠұзҲҶз«№еҶ…е®№жңүе“Әдәӣ?

- йҷҲйҒ“жҳҺ|гҖҠеәҶдҪҷе№ҙ2гҖӢеҗҜеҠЁпјҒжӣқиӮ–жҲҳжқҺжІҒиў«жҚўгҖҒйҷҲйҒ“жҳҺиҫһжј”пјҢж–°дәәйҖүеј•зғӯи®®

- йҳҝеЁҮ|йғ‘й’§иҖҒе©Ҷжӣқе…үеЁұд№җеңҲвҖңдә”и§’жҒӢвҖқпјҢйҳҝеЁҮгҖҒи°ўеЁңгҖҒиғЎеҸҜйғҪиў«еҚ·е…Ҙ

- иә«д»ҪиҜҒж”ҫжҙ—иЎЈжңәйҮҢжҙ—дәҶиҝҳиғҪз”Ёеҗ—пјҹиә«д»ҪиҜҒиў«жҙ—иЎЈжңәжҙ—иҝҮеҗҺиҝҳиғҪз”Ёеҗ—пјҹ

- жўҒйқ–еә·|вҖңзҫҺдҪңвҖқжўҒйқ–еә·еҗҺжҸҙдјҡж°ёе…іпјҢдёҚйңҖиҰҒзІүдёқиЁҖи®әиў«зҲҶпјҢзҪ‘еҸӢпјҡжҳҜжқЎжұүеӯҗ

- и°ўеЁң|и°ўеЁңеӨ–еҮәе°ұйӨҗиў«и®ӨеҮәпјҢеҚҙжӢ’дёҚжүҝи®Өи¶…е№Ҫй»ҳпјҢиҝҳиҮӘз§°жӣҫиў«иҜҙеғҸжһ—йқ’йңһ

- е°ҸS|е°ҸSй»”й©ҙжҠҖз©·пјҢеҸҲжқҘвҖңеқ‘е§җвҖқдәҶпјҹеүҚдёҖеӨ©иҝҳиў«и”Ўеә·ж°ёиҜҙпјҡдҪ зңҹиҗҪеҜһдәҶ