ж–Үз« жҸ’еӣҫ

иҝҷйҮҢйҰ–е…ҲйңҖиҰҒиҜҙжҳҺзҡ„е°ұжҳҜдёәд»Җд№ҲиҰҒиҝӣиЎҢй…ҚзҪ®ж–Ү件еҠ еҜҶ гҖӮеңЁеҪ“д»ҠиҝҷдёӘ移еҠЁдә’иҒ”зҪ‘жЁӘиЎҢзҡ„ж—¶д»ЈйҮҢпјҢж— и®әжҳҜдјҒдёҡзҡ„йҡҗз§ҒиҝҳжҳҜдёӘдәәзҡ„йҡҗз§ҒйғҪжҳҜйңҖиҰҒеҫ—еҲ°дҝқжҠӨзҡ„ гҖӮжүҖд»ҘжҲ‘们еңЁе®һйҷ…зҡ„ж“ҚдҪңдёӯдјҡйҮҮз”Ёеҗ„з§Қеҗ„ж ·зҡ„ж–№ејҸжқҘзЎ®дҝқдёӘдәәйҡҗз§ҒдёҚиў«жі„йңІ гҖӮ

иҖҢеҜ№дәҺжҲ‘们зҡ„Spring BootејҖеҸ‘зҡ„еә”з”Ёд№ҹжҳҜдёҖж ·зҡ„пјҢе®ғжҳҜйҖҡиҝҮдёҖдёӘJarеҢ…е°ұеҸҜд»ҘиҝҗиЎҢзҡ„пјҢдҪҶжҳҜеңЁиҝҗиЎҢиҝҮзЁӢдёӯдёҚйҡҫдҝқиҜҒиҝҷдёӘJarеҢ…жі„йңІпјҢ然еҗҺз ҙеқҸиҖ…еҲ©з”ЁjarеҢ…дёӯзҡ„й…ҚзҪ®ж–Ү件й…ҚзҪ®зҡ„ж•°жҚ®еә“еҜҶз ҒзӯүеҶ…е®№зҷ»йҷҶж•°жҚ®еә“пјҢжңҖз»ҲеҜјиҮҙдҝЎжҒҜжі„йңІзӯүй—®йўҳпјҢйӮЈд№ҲжҲ‘们еә”иҜҘеҰӮдҪ•еҒҡжүҚиғҪдҝқиҜҒдёҚдјҡеҮәзҺ°иҝҷдәӣй—®йўҳе‘ўпјҹдёӢйқўжҲ‘们е°ұжқҘзңӢдёҖдёӢSpring Bootзҡ„й…ҚзҪ®ж–Ү件жҳҜеҰӮдҪ•е®һзҺ°ж•°жҚ®еә“иҝһжҺҘдҝЎжҒҜи„ұж•ҸеӨ„зҗҶзҡ„ гҖӮ

й…ҚзҪ®ж–Ү件еҰӮдҪ•и„ұж•ҸеӨ„зҗҶпјҹ

еңЁжҲ‘们зҡ„Spring Bootй…ҚзҪ®ж–Ү件дёӯдјҡжңүеӨ§йҮҸзҡ„ж•Ҹж„ҹдҝЎжҒҜеӯҳеңЁпјҢдҫӢеҰӮж•°жҚ®еә“зҡ„иҝһжҺҘең°еқҖпјҢж•°жҚ®еә“иҙҰеҸ·еҜҶз ҒзӯүзӯүдҝЎжҒҜпјҢиҝҷдәӣдҝЎжҒҜдёҖж—Ұжі„йңІпјҢйҖ жҲҗзҡ„жҚҹеӨұд№ҹжҳҜе·ЁеӨ§зҡ„пјҢйӮЈд№ҲжҲ‘们еҰӮдҪ•еҺ»е®һзҺ°иҝҷдәӣдҝЎжҒҜзҡ„еҠ еҜҶеӨ„зҗҶе‘ўпјҹ

дёҖиҲ¬зҡ„жҖқи·ҜйғҪжҳҜпјҢеңЁзј–еҶҷзҡ„ж—¶еҖҷжҲ‘们иҝӣиЎҢеҠ еҜҶпјҢ然еҗҺеңЁе®һйҷ…дҪҝз”Ёзҡ„ж—¶еҖҷиҝӣиЎҢи§ЈеҜҶдҪҝз”ЁпјҢиҝҷж ·зҡ„иҜқиҝҷдёӘеҠ и§ЈеҜҶзҡ„е·ҘдҪңйғҪжҳҜеңЁеҠЁжҖҒзҡ„иҝҮзЁӢдёӯе®ҢжҲҗзҡ„пјҢжүҖд»Ҙе°ұдёҚдјҡеҮәзҺ°й—®йўҳ гҖӮдҪҶжҳҜиҝҷж ·зҡ„ж–°зҡ„й—®йўҳе°ұеҮәзҺ°дәҶпјҢжҲ‘们жҜҸж¬ЎйғҪйңҖиҰҒе®ҢжҲҗиҝҷдёӘеҠЁжҖҒзҡ„ж“ҚдҪңпјҢдёҖж¬ЎдёӨж¬ЎиҝҳеҸҜд»ҘпјҢдҪҶжҳҜеҰӮжһңйҮҚеӨҚж¬Ўж•°иҝҮеӨҡзҡ„иҜқе°ұдјҡеёҰжқҘеҗ„з§Қй—®йўҳпјҹиҖҢдёӢйқўжҲ‘们жҸҗдҫӣзҡ„иҝҷз§Қж–№жЎҲе°ұжҳҜйҖҡиҝҮеңәжҷҜеҗҜеҠЁеҷЁжқҘи§ЈеҶіпјҢи®©дҪҝз”ЁиҖ…еҸҜд»ҘеңЁжҜ«ж— ж„ҹзҹҘзҡ„жғ…еҶөдёӢе®ҢжҲҗдёҠйқўзҡ„еҠЁжҖҒж“ҚдҪң гҖӮ

е®һи·өж“ҚдҪң

第дёҖжӯҘгҖҒйңҖиҰҒеңЁPOMж–Ү件дёӯеј•е…ҘеңәжҷҜеҗҜеҠЁеҷЁзҡ„дҫқиө–йЎ№ гҖӮ

com.github.ulisesbocchiojasypt-spring-boot-starter3.0.3第дәҢжӯҘгҖҒ既然жҳҜйңҖиҰҒе®ҢжҲҗеҠ еҜҶж“ҚдҪңпјҢйӮЈд№ҲжҲ‘们е°ұйңҖиҰҒеңЁй…ҚзҪ®ж–Ү件дёӯж·»еҠ еҜ№еә”зҡ„еҜҶй’ҘпјҢ然еҗҺеңЁиҝӣиЎҢи§ЈеҜҶзҡ„ж—¶еҖҷдҪҝз”ЁеҜ№еә”зҡ„еҜҶй’ҘиҝӣиЎҢи§ЈеҜҶж“ҚдҪң гҖӮ

jasypt:encryptor:password: YYJDkj12kwq1r322r2rjk第дёүжӯҘгҖҒе®һзҺ°ж•°жҚ®еҠ еҜҶж“ҚдҪңпјҢиҝҷйҮҢжҲ‘们编еҶҷдёҖдёӘControllerзҡ„жҺ§еҲ¶жқҘиҝӣиЎҢж“ҚдҪңпјҢеҪ“然жҲ‘们иҝҳеҸҜд»ҘйҖҡиҝҮзј–еҶҷжөӢиҜ•зҡ„ж–№ејҸиҝӣиЎҢж•°жҚ®еҠ еҜҶж“ҚдҪң

@RestControllerpublic class JasyptController {@Autowiredprivate StringEncryptor stringEncryptor;@GetMApping("/hello")public String hello(){String url =stringEncryptor.encrypt("jdbc:MySQL://localhost:3306/test?useUnicode=true&characterEncoding=utf8&zeroDateTimeBehavior=convertToNull&useSSL=true&serverTimezone=GMT%2B8");String name = stringEncryptor.encrypt("root");String password = stringEncryptor.encrypt("root");System.out.println("ж•°жҚ®еә“иҝһжҺҘ " + url);System.out.println("з”ЁжҲ·еҗҚ " + name);System.out.println("еҜҶз Ғ "+ password);return "OK";иҝҗиЎҢз»“жһңеҰӮдёӢ гҖӮ

ж–Үз« жҸ’еӣҫ

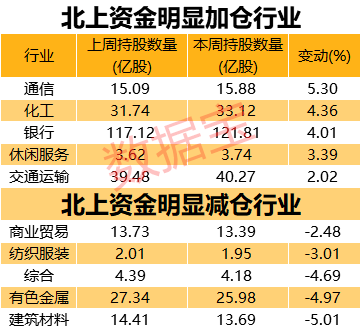

жҲ‘们дјҡзңӢеҲ°ж•°жҚ®еә“зҡ„иҝһжҺҘең°еқҖгҖҒз”ЁжҲ·еҗҚгҖҒеҜҶз ҒйғҪиҝӣиЎҢдәҶеҠ еҜҶпјҢиҝҷдёӘж—¶еҖҷжҲ‘们е°ұеҸҜд»Ҙе°ҶеҠ еҜҶеҗҺзҡ„еҶ…е®№ж·»еҠ еҲ°й…ҚзҪ®ж–Ү件дёӯ гҖӮ

жіЁж„ҸпјҢиҝҷйҮҢжҲ‘们йңҖиҰҒиҝӣиЎҢдёҖдёӘз®ҖеҚ•зҡ„еҲҶжһҗпјҢжҜҸдёӘеңәжҷҜеҗҜеҠЁеҷЁйғҪжңүиҮӘе·ұеҜ№еә”зҡ„иҮӘеҠЁй…ҚзҪ®ж–Ү件пјҢиҝҷдёӘеҠ еҜҶзҡ„еңәжҷҜеҗҜеҠЁеҷЁд№ҹдёҚдҫӢеӨ– гҖӮжҲ‘们е…ҲжқҘжүҫеҲ°д»–еҜ№еә”зҡ„иҮӘеҠЁй…ҚзҪ®зұ»JasyptSpringBootAutoConfiguration

JasyptSpringBootAutoConfiguration

@Configuration@Import(EnableEncryptablePropertiesConfiguration.class)public class JasyptSpringBootAutoConfiguration {дјҡзңӢеҲ°е…¶жәҗз Ғйқһеёёз®ҖеҚ•пјҢдёҖиҲ¬жқҘиҜҙпјҢеңЁжҲ‘们зҡ„иҮӘеҠЁй…ҚзҪ®зұ»дёӯйғҪдјҡжңүй…ҚзҪ®йЎ№жңүе…ізҡ„еҶ…е®№пјҢдҪҶжҳҜеңЁиҝҷдёӘй…ҚзҪ®зұ»дёӯеҚҙжІЎжңү гҖӮдҪҶжҳҜеҚҙеј•е…ҘдәҶEnableEncryptablePropertiesConfigurationдёҖдёӘеӨ–йғЁзҡ„й…ҚзҪ®зұ» гҖӮйӮЈд№ҲиҝҷдёӘзұ»еҲ°еә•жҳҜд»Җд№Ҳпјҹ

@Configuration@Import({EncryptablePropertyResolverConfiguration.class, CachingConfiguration.class})public class EnableEncryptablePropertiesConfiguration {private static final Logger log = LoggerFactory.getLogger(EnableEncryptablePropertiesConfiguration.class);public EnableEncryptablePropertiesConfiguration() {@Beanpublic static EnableEncryptablePropertiesBeanFactoryPostProcessor enableEncryptablePropertySourcesPostProcessor(ConfigurableEnvironment environment, EncryptablePropertySourceConverter converter) {return new EnableEncryptablePropertiesBeanFactoryPostProcessor(environment, converter);еңЁиҝҷдёӘй…ҚзҪ®ж–Ү件дёӯжҲ‘们йңҖиҰҒжіЁж„Ҹзҡ„жңүдёӨдёӘең°ж–№пјҢдёҖдёӘжҳҜEncryptablePropertyResolverConfiguration й…ҚзҪ®зұ»пјҢеҸҰдёҖдёӘеҲҷжҳҜEnableEncryptablePropertiesBeanFactoryPostProcessorзҡ„еүҚзҪ®еӨ„зҗҶеҷЁ гҖӮеҜ№дәҺеүҚзҪ®еӨ„зҗҶеҷЁпјҢжңүе…ҙи¶Јзҡ„иҜ»иҖ…еҸҜд»ҘжҹҘиҜўдёҖдёӢ гҖӮиҝҷйҮҢжҲ‘们дёҚеҒҡиҝҮеӨҡиҜҙжҳҺзӣҙжҺҘеҲҶжһҗжәҗз ҒеҚіеҸҜ гҖӮ

еңЁEncryptablePropertyResolverConfigurationжәҗз ҒдёӯдёәжҲ‘们е®ҡд№үдәҶеҫҲеӨҡзҡ„еҠ и§ЈеҜҶзҡ„BeanеҜ№иұЎ гҖӮжҲ‘们еҸҜд»Ҙж №жҚ®е…·дҪ“зҡ„йңҖжұӮжқҘдҪҝз”Ёе…·дҪ“зҡ„еҠ и§ЈеҜҶзҡ„еҜ№иұЎпјҢеҪ“然жҲ‘们д№ҹеҸҜд»ҘиҮӘе®ҡд№үиҮӘе·ұзҡ„еҠ и§ЈеҜҶж–№жі•еҜ№иұЎпјҢиҝҷдёӘйңҖиҰҒеҸӮиҖғGitHubдёҠзҡ„зӣёе…іж–ҮжЎЈ гҖӮиҝҷйҮҢе…ҲдёҚеҒҡиҝҮеӨҡиҜҙжҳҺ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- йёЈдәәиҝӣйҳ¶д№қе°ҫеҢ–зҡ„е…«з§ҚеҪўжҖҒ йёЈдәәд№қе°ҫеҢ–

- зҒ«еҪұеҝҚиҖ…жүӢжёёйҖҡзҒөиҝӣйҳ¶еҶіж–—еңәз”ҹж•Ҳеҗ— зҒ«еҪұеҝҚиҖ…жүӢжёёзӣҙиҙӯйҖҡзҒөе…Ҫ

- spring-cloudдҪҝз”Ёresilience4jе®һзҺ°зҶ”ж–ӯгҖҒйҷҗжөҒ

- еҪ»еә•жҗһжҮӮж—¶еәҸж•°жҚ®еә“InfluxDBпјҢеңЁSpringBootж•ҙеҗҲInfluxDB

- LinuxеҹәзЎҖ-иҝӣйҳ¶жҢҮд»Ө

- ејҖжңәеҮәзҺ°bootmgr is missing

- ејҖжңәжҸҗзӨәbootmgr is compressedж— жі•еҗҜеҠЁзҡ„ж–№жі•

- Spring MVC зҡ„иҜ·жұӮеӨ„зҗҶжңәеҲ¶

- SpringBootе°Ҷж–Ү件еӨ№жү“еҢ…жҲҗZIP并дёӢиҪҪ

- SpringBootйЎ№зӣ®дёӯES High Level Rest Client и¶…ж—¶й—®йўҳжҺ’жҹҘеҸҠи§ЈеҶі