еӣӣгҖҒи®ҫеӨҮе®Ңж•ҙжҖ§и®ҫеӨҮе®Ңж•ҙжҖ§жҳҜжңҖеёёз”Ёзҡ„移еҠЁж”»еҮ»йқўд№ӢдёҖ гҖӮзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗйҖҡеёёдјҡеҲ©з”Ёеә”з”ЁзЁӢеәҸжҲ–и®ҫеӨҮдёӯзҡ„еҗ„з§ҚжјҸжҙһжқҘж”»еҮ»ж•Ҹж„ҹдҝЎжҒҜе’Ңж•°жҚ® гҖӮзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗеҸҜиғҪдјҡиҜ•еӣҫйҖҡиҝҮзҜЎж”№и®ҫеӨҮжҲ–иҝңзЁӢжӣҙж”№еә”з”ЁзЁӢеәҸж•°жҚ®жқҘз»•иҝҮжӯӨе®үе…ЁжҺӘж–Ҫ гҖӮзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиҝҳеҸҜиғҪеңЁи®ҫеӨҮдёҠе®үиЈ…жҒ¶ж„Ҹеә”з”ЁзЁӢеәҸпјҢйҖҡеёёжҳҜдёәдәҶжі„йңІж•Ҹж„ҹдҝЎжҒҜпјҢдҫӢеҰӮиҙўеҠЎз»ҶиҠӮжҲ–дёӘдәәз…§зүҮе’Ңи§Ҷйў‘ гҖӮ

з”ЁдәҺз»•иҝҮи®ҫеӨҮе®үе…ЁжҖ§зҡ„дёҖз§Қеёёз”ЁжҠҖжңҜжҳҜжӨҚе…ҘжҲ–и¶ҠзӢұ гҖӮеҸҰдёҖз§Қж–№жі•жҳҜд»Јз ҒзҜЎж”№пјҢзҠҜзҪӘеҲҶеӯҗеңЁиҝҗиЎҢж—¶дҪҝз”ЁжЈҖжөӢжЎҶжһ¶е°ҶжҒ¶ж„Ҹд»Јз ҒжӨҚе…Ҙеә”з”ЁзЁӢеәҸ гҖӮзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиҝҳдҪҝз”Ёд»Јз ҒзҜЎж”№жқҘйҡҗи—ҸеҗҲжі•еә”з”ЁзЁӢеәҸдёӯзҡ„жҒ¶ж„ҸиҪҜ件 гҖӮдёәдәҶйҳ»жӯўеҜ№з§»еҠЁеә”з”ЁзЁӢеәҸзҡ„й»‘е®ўж”»еҮ»пјҢиҜ·е®һж–ҪиҝҗиЎҢж—¶иҮӘеҚ«д»Јз Ғ гҖӮд»Јз Ғзӣ‘и§Ҷеә”з”ЁзЁӢеәҸдёӯзҡ„ rootkit е’Ңе…¶д»–е…Ҙдҫө гҖӮ

еёҢжңӣеңЁи®ҫеӨҮдёҠжӨҚе…ҘжҒ¶ж„Ҹеә”з”ЁзЁӢеәҸзҡ„зҪ‘з»ңзҠҜзҪӘеҲҶеӯҗз»Ҹеёёе°қиҜ•еңЁ AWS зӯүдә‘ејҖеҸ‘е№іеҸ°дёҠжҡҙеҠӣз ҙи§Јеә”з”ЁзЁӢеәҸзҡ„д»Јз Ғ гҖӮиҝҷдёӘиҝҮзЁӢеҸҜд»Ҙз”ұеӨ§йҮҸжңәеҷЁдәәиҮӘеҠЁеҢ–жү§иЎҢпјҢдҪҝзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗжӣҙе®№жҳ“еҗҢж—¶иҝҗиЎҢж•°еҚғдёӘеә”з”ЁзЁӢеәҸ гҖӮжӮЁеҸҜд»ҘдҪҝз”Ёе·Ҙе…·жқҘзӣ‘жҺ§е’ҢжЈҖжөӢдә‘зҺҜеўғдёӯзҡ„еҸҜз–‘иЎҢдёәпјҢдҫӢеҰӮAWS GuardDuty гҖӮ

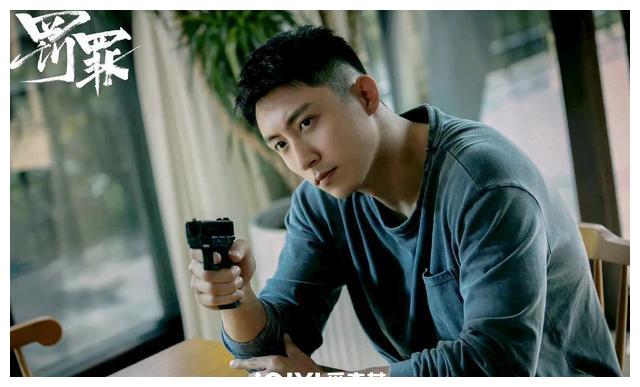

ж–Үз« жҸ’еӣҫ

дә”гҖҒAPI е’ҢжңҚеҠЎжјҸжҙһAPI е’ҢжңҚеҠЎжјҸжҙһиҮіе…ійҮҚиҰҒпјҢеӣ дёәе®ғ们еҸҜиғҪдҪҝзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиғҪеӨҹиҺ·еҸ–еә”з”ЁзЁӢеәҸдёӯзҡ„ж•Ҹж„ҹдҝЎжҒҜ гҖӮзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиҝҳз»Ҹеёёй’ҲеҜ№ API жјҸжҙһжқҘе®һзҺ°дёүдёӘе…ұеҗҢзҡ„зӣ®ж Үпјҡ

- ж•°жҚ®зӣ—зӘғпјҡзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗе–ңж¬ўеҲ©з”Ёзҡ„дёҖдёӘзӣ®ж ҮжҳҜдёӘдәәж•°жҚ®пјҢеӣ дёәе®ғеҜ№д»–们жқҘиҜҙеҸҜиғҪжҳҜдёҖз§Қжңүд»·еҖјзҡ„ж•°жҚ® гҖӮйҷӨдәҶйҖҡиҝҮжҠҖжңҜеҜ№и®ҫеӨҮе’Ңз”ЁжҲ·дҝЎжҒҜиҝӣиЎҢзү©зҗҶзӣ—зӘғеӨ–пјҢзҪ‘з»ңзҠҜзҪӘеҲҶеӯҗиҝҳеҸҜд»ҘйҖҡиҝҮ API и®ҝй—®з”ЁжҲ·иҙҰжҲ·пјҢиҝҷдәӣ API е…Ғи®ёж–Ү件еҗҢжӯҘе’ҢдҝЎз”ЁеҚЎдәӨжҳ“зӯүи®ёеӨҡжөҒзЁӢзҡ„иҮӘеҠЁеҢ– гҖӮ

- DOSж”»еҮ»пјҡDOSж”»еҮ»д»Ҙз«ҜзӮ№зҡ„еҸҜз”ЁжҖ§дёәзӣ®ж ҮпјҢдҪҝе®ғд»¬ж— жі•з”ЁдәҺзңҹжӯЈзҡ„иҜ·жұӮ гҖӮиҝҷжҳҜйҖҡиҝҮдҪҝз”ЁжҒ¶ж„Ҹ API иҜ·жұӮйҮҚиҪҪ API з«ҜзӮ№жқҘе®һзҺ°зҡ„пјҢд»ҺиҖҢеҜјиҮҙ移еҠЁеә”з”ЁзЁӢеәҸи„ұжңә гҖӮ

- зҷ»еҪ•зі»з»ҹж”»еҮ»пјҡж”»еҮ»иҖ…еҸҚеӨҚиҜ•йӘҢзӘғеҸ–зҡ„еҜҶз ҒжқҘи®ҝй—®еҸ—дҝқжҠӨзҡ„дҝЎжҒҜ гҖӮ然еҗҺдҪҝз”Ёе·ҘдҪңеҮӯиҜҒи®ҝй—® API дҝЎжҒҜ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- 2022е№ҙ5з§ҚжңҖйҖӮеҗҲй»‘е®ўзҡ„зј–зЁӢиҜӯиЁҖ

- Turris OmniaпјҡдёҖдёӘй»‘е®ўе–ңж¬ўзҡ„ејҖжәҗи·Ҝз”ұеҷЁ

- HarmonyOSд№ӢжүӢжңәеә”з”ЁејҖеҸ‘дҪ“йӘҢ

- жүӢжңәй»‘е®ўпјҹandroidе№іеҸ°жіЁе…ҘжҠҖжңҜ

- жүӢжңәжөӢдә©д»ӘдҪҝз”Ёж–№жі•жҳҜд»Җд№Ҳпјҹ

- д»Һй»‘е®ўж”»еҮ»иҒҠиҒҠдәӢ件е“Қеә”дёҺдәӢ件管зҗҶ

- дёҖеҸ°жүӢжңәе°ұиғҪжҢЈй’ұзҡ„7дёӘйқ и°ұе…јиҒҢеүҜдёҡпјҢжҺЁиҚҗз»ҷеӨ§е®¶

- иҰҒжғіжҲҗдёәй»‘е®ўпјҢзҰ»дёҚејҖиҝҷеҚҒеӨ§еҹәзЎҖзҹҘиҜҶ

- йқһеёёеҘҪз”Ёзҡ„жүӢжңәеә”з”Ёзј–зЁӢе·Ҙе…·жҺЁиҚҗ

- еҚҒеҲҶй’ҹжҗһжҮӮжүӢжңәеҸ·з ҒдёҖй”®зҷ»еҪ•