nr_open жҳҜеҚ•дёӘиҝӣзЁӢиғҪеҲҶй…Қзҡ„жңҖеӨ§ж–Ү件 Handle ж•°йҮҸпјҢиҝҷдёӘеҖјдёҖе®ҡжҜ” file-max е°ҸпјҢ并且дёҖе®ҡиҰҒжҜ” limits.conf еҶ…зҡ„ soft nofile, hard nofile еӨ§пјҢдёҚ然 soft nofile, hard nofile и®ҫзҪ®еҶҚеӨ§йғҪжІЎз”Ё гҖӮ

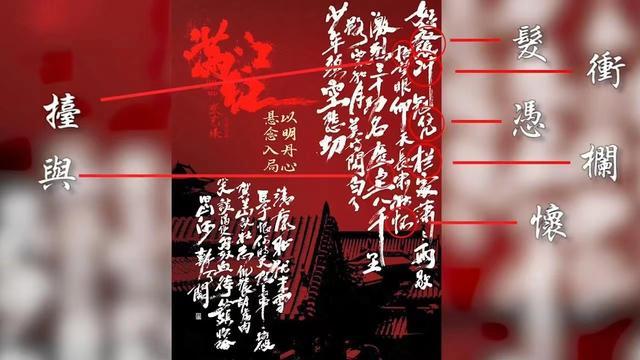

ж–Үз« жҸ’еӣҫ

- иҮӘеҠЁеҲҶй…Қжң¬ең°з«ҜеҸЈиҢғеӣҙ

sysctl -w net.ipv4.ip_local_port_range="15000 61000"еҚіиЎЁзӨәеңЁдёҺ remote жңҚеҠЎе»әз«ӢиҝһжҺҘж—¶пјҢзі»з»ҹеҸӘиғҪиҮӘеҠЁд»Һ 15000 иҮі 61000 дёӯйҖүжӢ©дёҖдёӘдҪңдёә Local PortпјҢд№ҹе°ұжҳҜ Source Port гҖӮеҰӮжһңеёҢжңӣеҺӢжөӢе®ўжҲ·з«Ҝе’ҢжңҚеҠЎеҷЁе»әз«ӢеӨ§йҮҸзҡ„иҝһжҺҘпјҢеҲҷйңҖиҰҒе°ҶиҜҘиҢғеӣҙи®ҫзҪ®зҡ„еӨ§дёҖдәӣпјҢз»ҷе®ўжҲ·з«Ҝз•ҷи¶із«ҜеҸЈж•°(еҰӮ 1024 - 65535пјүпјҢеҰӮжһңз•ҷзҡ„з«ҜеҸЈдёҚи¶ізҡ„иҜқдјҡжҠҘй”ҷ гҖӮ

- з«ҜеҸЈеӨҚз”Ё

Client ејҖеҗҜTCP Timestamps еҗҺејҖеҗҜ net.ipv4.tcp_tw_reuse жҲ– net.ipv4.tcp_tw_recycle,

е°Ҷ net.ipv4.tcp_max_tw_buckets и®ҫзҪ®зҡ„еҫҲе°ҸпјҢTIME WAIT иҝһжҺҘи¶…иҝҮиҜҘеҖјеҗҺзӣҙжҺҘжё…зҗҶ гҖӮеӣ дёәдёҖиҲ¬жөӢиҜ•йғҪеңЁеҶ…зҪ‘пјҢжІЎжңү NAP зҡ„жғ…еҶөдёӢ Per-Host зҡ„ Timestamp й…ҚеҗҲ PAWS дёҖиҲ¬иғҪж¶ҲйҷӨи·ЁиҝһжҺҘж•°жҚ®еҢ…й”ҷиҜҜеҲ°иҫҫй—®йўҳ гҖӮ

йҖҡиҝҮеҰӮдёӢе‘Ҫд»ӨеҸҜжҹҘзңӢеҪ“еүҚTIME_WAITзҡ„ж•°йҮҸ

netstat -an | grep "TIME_WAIT" | wc -l иҖғиҷ‘еҺӢжөӢз»“жқҹзҡ„ж—¶еҖҷз”ұ Client дё»еҠЁж–ӯејҖиҝһжҺҘпјҢ并且и®ҫзҪ® SO_LINGER дёә 0пјҢж–ӯејҖиҝһжҺҘж—¶еҖҷзӣҙжҺҘеҸ‘ RSTпјӣ

sysctl -w net.ipv4.tcp_timestamps=1#ејҖеҗҜTCPж—¶й—ҙжҲі#д»ҘдёҖз§ҚжҜ”йҮҚеҸ‘и¶…ж—¶жӣҙзІҫзЎ®зҡ„ж–№жі•пјҲиҜ·еҸӮйҳ… RFC 1323пјүжқҘеҗҜз”ЁеҜ№ RTT зҡ„и®Ўз®—пјӣдёәдәҶе®һзҺ°жӣҙеҘҪзҡ„жҖ§иғҪеә”иҜҘеҗҜз”ЁиҝҷдёӘйҖүйЎ№ гҖӮ

sysctl -w net.ipv4.tcp_tw_reuse=1# 1 иЎЁзӨәејҖеҗҜйҮҚз”Ё гҖӮе…Ғи®ёе°ҶTIME-WAIT socketsйҮҚж–°з”ЁдәҺж–°зҡ„TCPиҝһжҺҘпјҢй»ҳи®Өдёә0пјҢиЎЁзӨәе…ій—ӯпјӣ sysctl -w net.ipv4.tcp_tw_recycle=1# 1 иЎЁзӨәејҖеҗҜTCPиҝһжҺҘдёӯTIME-WAIT socketsзҡ„еҝ«йҖҹеӣһ收пјҢй»ҳи®Өдёә0пјҢиЎЁзӨәе…ій—ӯ гҖӮ sysctl -w net.ipv4.tcp_max_tw_buckets=5000# 5000 иЎЁзӨәзі»з»ҹеҗҢж—¶дҝқжҢҒTIME_WAITеҘ—жҺҘеӯ—зҡ„жңҖеӨ§ж•°йҮҸпјҢеҰӮжһңи¶…иҝҮиҝҷдёӘж•°еӯ—пјҢTIME_WAITеҘ—жҺҘеӯ—е°Ҷз«ӢеҲ»иў«жё…йҷӨ并жү“еҚ°иӯҰе‘ҠдҝЎжҒҜ sysctl -w net.ipv4.tcp_keepalive_time=1200#1200 иЎЁзӨәеҪ“keepaliveиө·з”Ёзҡ„ж—¶еҖҷпјҢTCPеҸ‘йҖҒkeepaliveж¶ҲжҒҜзҡ„йў‘еәҰ гҖӮзјәзңҒжҳҜ2е°Ҹж—¶пјҢж”№дёә20еҲҶй’ҹпјҢеҚ•дҪҚдёәз§’ гҖӮ net.ipv4.tcp_fin_timeout=30#30иЎЁзӨәеҰӮжһңеҘ—жҺҘеӯ—з”ұжң¬з«ҜиҰҒжұӮе…ій—ӯпјҢиҝҷдёӘеҸӮж•°еҶіе®ҡдәҶе®ғдҝқжҢҒеңЁFIN-WAIT-2зҠ¶жҖҒзҡ„ж—¶й—ҙ гҖӮеҚ•дҪҚдёәз§’ гҖӮ- tcp syn floodдёўејғйҷҗеҲ¶

TCP: request_sock_TCP: Possible SYN flooding on port 45000. Sending cookies. Check SNMP countersжүҖи°“зҡ„TCP SYN Floodзҡ„ж”»еҮ»пјҢе…¶е®һе°ұжҳҜеҲ©з”ЁTCPеҚҸи®®дёүж¬ЎжҸЎжүӢиҝҮзЁӢиҝӣиЎҢзҡ„ж”»еҮ»пјҡеҰӮжһңдёҖдёӘе®ўжҲ·з«Ҝеҗ‘еҸҰдёҖдёӘе®ўжҲ·з«ҜеҸ‘иө·TCPиҝһжҺҘж—¶пјҢйңҖиҰҒе…ҲеҸ‘йҖҒTCP SYNжҠҘж–ҮпјҢеҜ№з«Ҝ收еҲ°жҠҘж–ҮеҗҺеӣһеә”TCP SYN+ACKжҠҘж–ҮпјҢеҸ‘иө·ж–№еҶҚеҸ‘йҖҒTCP ACKпјҢиҝҷж ·жҸЎжүӢжҲҗеҠҹпјҢиҝһжҺҘд№ҹе°ұе»әз«Ӣиө·жқҘдәҶ гҖӮе…·дҪ“е®һзҺ°ж—¶пјҢеҪ“жҺҘ收з«Ҝ收еҲ°SYNжҠҘж–ҮпјҢеӣһеә”SYN+ACKжҠҘж–ҮеүҚпјҢйңҖиҰҒз»ҙжҠӨдёҖдёӘйҳҹеҲ—пјҲжңӘиҝһжҺҘйҳҹеҲ— ---иЎЁзӨә收еҲ°дәҶSYN, зҠ¶жҖҒж ҮиҜҶдёәSYN_RECVпјүпјҢ еҪ“收еҲ°еҜ№з«Ҝзҡ„ACKжҠҘж–Үж—¶пјҢд»ҺйҳҹеҲ—дёӯ移йҷӨпјҢиҝӣе…ҘESTABLISHEDзҠ¶жҖҒ гҖӮ

[root@centos8 ~]# sysctl -a | grep cookiesnet.ipv4.tcp_syncookies = 1#иЎЁзӨәејҖеҗҜCentOS SYN CookiesпјҢиҝҷжҳҜдёӘboolеҖј гҖӮеҪ“еҮәзҺ°SYNзӯүеҫ…йҳҹеҲ—жәўеҮәж—¶пјҢеҗҜз”ЁcookiesжқҘеӨ„зҗҶпјҢеҸҜйҳІиҢғе°‘йҮҸCentOS SYNж”»еҮ»пјҢй»ҳи®Өдёә0пјҢиЎЁзӨәе…ій—ӯпјӣгҖҗзҪ‘з»ңжҖ§иғҪdebugеҸӮж•°ж•ҙзҗҶгҖ‘

жҺЁиҚҗйҳ…иҜ»

- иў«жҲ‘з”ЁзғӮзҡ„DEBUGи°ғиҜ•жҠҖе·§пјҢдё“жІ»еҗ„з§ҚжҗңзҙўдёҚеҲ°зҡ„й—®йўҳ

- 2020зҪ‘з»ңе®үе…ЁеҲӣж–°жҺ’иЎҢ

- й«ҳжҖ§иғҪеӣәжҖҒзӣҳ йҮ‘еЈ«йЎҝKC2500 M.2 NVMe SSDиҜ„жөӢ

- Pythonе°ҸзЁӢеәҸзҪ‘з»ңиҖ—ж—¶зӣ‘жҺ§

- зҘһ马жҳҜд»Җд№Ҳж„ҸжҖқзҪ‘з»ңиҜӯ зҘһ马жҳҜд»Җд№Ҳж„ҸжҖқдёәд»Җд№ҲеҸ«зҘһ马

- OPPO|жҜ”еӨ©зҺ‘8100жӣҙзңҒз”өпјҒеӨ©зҺ‘8000-MAXжқҘиўӯпјҡеҸ°з§Ҝз”ө5nm жҖ§иғҪејәжӮҚ

- дҪҝз”ЁPytorchе’ҢMatplotlibеҸҜи§ҶеҢ–еҚ·з§ҜзҘһз»ҸзҪ‘з»ңзҡ„зү№еҫҒ

- иҒ”жғі|LCDеұҸ/йӘҒйҫҷ888+еҸӘеҚ–1799пјҒmoto edge S30еўһеҠ й«ҳжҖ§иғҪжЁЎејҸпјҡдёҖй”®ж»ЎиЎҖ

- жүӢжңәзҪ‘з»ңжёёжҲҸйғҪжңүе“Әдәӣ

- еҘҪзҺ©зҡ„3dеӨ§еһӢзҪ‘з»ңжёёжҲҸжҺ’иЎҢжҰңжҳҜд»Җд№Ҳ