SQLжіЁе…Ҙ

SQL жіЁе…ҘйЎөд№ҹжҳҜдёҖз§Қеёёи§Ғзҡ„ Web ж”»еҮ»ж–№ејҸ пјҢ дё»иҰҒжҳҜеҲ©з”ЁеҗҺз«ҜзЁӢеәҸзҡ„жјҸжҙһ пјҢ й’ҲеҜ№ж•°жҚ®еә“пјҲдё»иҰҒжҳҜе…ізі»еһӢж•°жҚ®еә“пјүиҝӣиЎҢж”»еҮ» гҖӮ

ж”»еҮ»иҖ…йҖҡеёёйҖҡиҝҮиҫ“е…ҘзІҫеҝғжһ„йҖ зҡ„еҸӮж•° пјҢ з»•иҝҮжңҚеҠЎеҷЁз«Ҝзҡ„йӘҢиҜҒ пјҢ жқҘжү§иЎҢжҒ¶ж„Ҹ SQL иҜӯеҸҘ пјҢ SQLжіЁе…ҘдјҡйҖ жҲҗжӢ–еә“пјҲеҺҹе§Ӣж•°жҚ®иЎЁиў«ж”»еҮ»иҖ…иҺ·еҸ–пјү пјҢ з»•иҝҮжқғйҷҗйӘҢиҜҒ пјҢ жҲ–иҖ…дёІж”№гҖҒз ҙеқҸгҖҒеҲ йҷӨж•°жҚ® гҖӮ ж•°жҚ®еҫҖеҫҖжҳҜдёҖдёӘзҪ‘з«ҷз”ҡиҮідёҖдёӘе…¬еҸёзҡ„з”ҹе‘Ҫ пјҢ дёҖж—ҰSQLжјҸжҙһиў«ж”»еҮ»иҖ…еҲ©з”ЁйҖҡеёёдјҡдә§з”ҹйқһеёёдёҘйҮҚзҡ„еҗҺжһң пјҢ еҜ№дәҺSQL жіЁе…Ҙзҡ„йҳІиҢғйңҖиҰҒејҖеҸ‘иҖ…еҖҚеҠ йҮҚи§Ҷ гҖӮ дёӢйқўйҖҡиҝҮдёҖдёӘдҫӢеӯҗжқҘжј”зӨәSQLжіЁе…Ҙзҡ„ж”»еҮ»иҝҮзЁӢ пјҢ еҜ№дәҺдёҖдёӘзҷ»йҷҶйӘҢиҜҒзҡ„иҜ·жұӮдёҖиҲ¬йңҖиҰҒйҖҡиҝҮз”ЁжҲ·иҫ“е…Ҙзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз ҒиҝӣиЎҢжҹҘиҜўйӘҢиҜҒ пјҢ жҹҘиҜўSQL иҜӯеҸҘеҰӮдёӢпјҡ

SELECT * FROM users WHERE username = "$username" AND password = "$password"; жҜ”еҰӮж”»еҮ»иҖ…е·ІзҹҘдёҖдёӘз”ЁжҲ·еҗҚarcher2017 пјҢ еҸҜд»Ҙжһ„йҖ еҜҶз Ғдёә anywords" OR 1=1 пјҢ жӯӨж—¶ пјҢ жӯӨж—¶еҗҺз«ҜзЁӢеәҸзҡ„жү§иЎҢзҡ„SQLиҜӯеҸҘдёәпјҡ

SELECT * FROM users WHERE username = "archer2017" AND password = "anywords" OR 1=1;? иҝҷж ·ж— и®әиҫ“е…Ҙд»Җд№Ҳж ·зҡ„еҜҶз Ғ пјҢ йғҪдјҡиҰҒз»•иҝҮйӘҢиҜҒ пјҢ еҰӮжһңжӣҙйӘҢиҜҒдёҖдәӣ пјҢ жһ„йҖ еҜҶз Ғдёә anywords" OR 1=1;DROP TABLE usersпјҢ йӮЈд№Ҳж•ҙдёӘиЎЁйғҪе°Ҷиў«еҲ йҷӨ пјҢ жү§иЎҢSQLеҰӮдёӢ:

SELECT * FROM users WHERE username = "archer2017" AND password = "anywords" OR 1=1;DROP TABLE users;SQL жіЁе…Ҙзҡ„йҳІиҢғ? SQL жіЁе…ҘеҸ‘з”ҹз»қеӨ§еӨҡж•°жғ…еҶөйғҪжҳҜзӣҙжҺҘдҪҝз”ЁжҲ·иҫ“е…ҘеҸӮж•°жӢјиЈ… SQL иҜӯеҸҘйҖ жҲҗзҡ„ пјҢ йҳІиҢғ SQL жіЁе…Ҙ пјҢ дё»иҰҒзҡ„ж–№ејҸе°ұжҳҜйҒҝе…ҚзӣҙжҺҘдҪҝз”Ёз”ЁжҲ·иҫ“е…Ҙзҡ„ж•°жҚ® гҖӮ

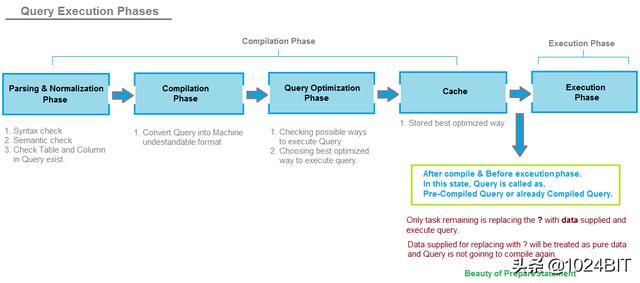

? дҪҝз”Ёйў„зј–иҜ‘иҜӯеҸҘпјҲPreparedStatementпјүпјҡдёҖж–№йқўеҸҜд»ҘеҠ йҖҹ SQL зҡ„жү§иЎҢ пјҢ дёҖж–№йқўеҸҜд»ҘйҳІжӯўSQLжіЁе…Ҙ гҖӮ зҗҶи§Ј PreparedStatement йҳІиҢғ SQL жіЁе…Ҙзҡ„еҺҹзҗҶ пјҢ е…ҲиҰҒзҗҶи§Јйў„зј–иҜ‘иҜӯеҸҘзҡ„еҺҹзҗҶ пјҢ еҰӮдёӢеӣҫжүҖзӨәпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

SQL иҜӯеҸҘзҡ„зј–иҜ‘еҲҶдёәеҰӮдёӢеҮ дёӘйҳ¶ж®өпјҡ

- еҹәжң¬и§ЈжһҗпјҡеҢ…жӢ¬SQLиҜӯеҸҘзҡ„иҜӯжі•гҖҒиҜӯд№үи§Јжһҗ пјҢ д»ҘеҸҠеҜ№еә”зҡ„иЎЁе’ҢеҲ—жҳҜеҗҰеӯҳеңЁзӯүзӯү гҖӮ

- зј–иҜ‘пјҡи’Ӣ SQL иҜӯеҸҘзј–иҜ‘жҲҗжңәеҷЁзҗҶи§ЈеҸҜзҗҶи§Јзҡ„дёӯй—ҙд»Јз Ғж јејҸ гҖӮ

- жҹҘиҜўдјҳеҢ–пјҡзј–иҜ‘еҷЁеңЁжүҖжңүзҡ„жү§иЎҢж–№жЎҲдёӯйҖүжӢ©дёҖдёӘжңҖдјҳзҡ„ гҖӮ

- зј“еӯҳпјҡзј“еӯҳдјҳеҢ–еҗҺзҡ„жү§иЎҢж–№жЎҲ гҖӮ

- жү§иЎҢйҳ¶ж®өпјҡжү§иЎҢжңҖз»ҲжҹҘиҜўж–№жЎҲ并иҝ”еӣһз»ҷз”ЁжҲ·ж•°жҚ® гҖӮ

Java д»Јз ҒдёӯдҪҝз”Ёйў„зј–иҜ‘иҜӯеҸҘпјҡ

String query = "SELECT * FROM users WHERE username = ? AND password = ?";PreparedStatement pstmt = connection.prepareStatement( query );pstmt.setString( 1, username); pstmt.setString( 2, password); ResultSet results = pstmt.executeQuery( );? еҰӮжһңдёҚеҸҜйҒҝе…Қең°дҪҝз”Ё SQL иҜӯеҸҘиҝӣиЎҢжӢјиЈ… пјҢ еҸҜд»ҘеҜ№з”ЁжҲ·иҫ“е…Ҙж•°жҚ®иҝӣиЎҢиҪ¬з§» пјҢ е°Өе…¶жҳҜеӨҡеҚ•еҸҢеј•еҸ·зҡ„иҪ¬д№ү гҖӮJava дёӯеҸҜд»ҘдҪҝз”Ё Apache Commonзұ»еә“зҡ„ StringEscapeUtils дёӯзҡ„ж–№жі• пјҢ дҫӢеҰӮпјҡ

StringEscapeUtils.escapeSql(sql);StringEscapeUtils.escapeSql ж–№жі•еңЁжңҖж–°зүҲзҡ„Apache Common зұ»еә“дёӯ被移йҷӨжҺү пјҢ жҢүз…§е®ҳж–№ж–ҮжЎЈзҡ„иҜҙжі• пјҢ жҳҜдёәдәҶйҒҝе…Қеј•иө·зЁӢеәҸе‘ҳеңЁеӨ„зҗҶSQLж—¶зҡ„дә§з”ҹиҜҜи§Ј пјҢ е®ҳж–№жҺЁиҚҗдҪҝз”ЁдёҺйў„зј–иҜ‘иҜӯеҸҘ пјҢ иҖҢдёҚжҳҜжӢјиЈ…еӯ—з¬ҰдёІзҡ„ж–№жі• гҖӮжҲ–иҖ…дҪҝз”Ё ESAPI пјҲOWASP Enterprise Security APIпјү пјҢ жҳҜдёҖеҘ—ејҖжәҗзҡ„дјҒдёҡзә§зҡ„е®үе…ЁиҝҮж»Ө组件 гҖӮ

жҺЁиҚҗйҳ…иҜ»

- FlinkSQL еҠЁжҖҒеҠ иҪҪ UDF е®һзҺ°жҖқи·Ҝ

- еҹәдәҺSpring+Angular9+MySQLејҖеҸ‘е№іеҸ°

- дёҺеҚҺдёәеҗҢиЎҢпјҢйёҝйӣҒжҷәиғҪдёәHiLinkз”ҹжҖҒжіЁе…Ҙж–°жҙ»еҠӣ

- MySQLж•°жҚ®еә“ж•°жҚ®еҪ’жЎЈеӣһ收е·Ҙе…·дҪҝз”ЁеңәжҷҜеҲҶдә«-зҲұеҸҜз”ҹ

- е®һи·өдёӯеҰӮдҪ•дјҳеҢ–MySQL(е»ә议收и—ҸпјҒ)

- зҷҪеёҪеӯҗпјҡSQLжіЁе…Ҙд№ӢеҸҢжҹҘиҜўжіЁе…Ҙ

- йқўиҜ•е®ҳй—®пјҡMySQL зҡ„иҮӘеўһ ID з”Ёе®ҢдәҶпјҢжҖҺд№ҲеҠһпјҹ

- FLASKж•°жҚ®еә“жЁЎеһӢ

- йӣ¶ж•Јзҡ„MySqlеҹәзЎҖи®°дёҚдҪҸпјҢзңӢиҝҷдёҖзҜҮе°ұеӨҹе•Ұ

- MySQLжҖ§иғҪдјҳеҢ–вҖ”вҖ”ExplainдҪҝз”ЁеҲҶжһҗ

![[иҫ…еҠ©и®ӯз»ғ]еҲҶжё…дё»ж¬ЎпјҢиҫ…еҠ©и®ӯз»ғеҸӘиғҪжҳҜиҫ…еҠ©пјҒ](http://ttbs.guangsuss.com/image/a9e56a600a9c6f896d0b8d5345ff816b)

![[иө°з§Ғ]иӯҰж–№зӘҒиўӯиө°з§Ғд»“еә“пјҢеҸ‘зҺ°10жһ¶е…ұиҪҙж—ӢзҝјзӣҙеҚҮжңәпјҢеұ…然жҳҜзәҜжүӢе·Ҙжү“йҖ](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/c8ccb32baca45ed2b7fdedb939dbab14.jpg)