иӯҰжҠҘпјҒй»‘е®ўеҲ©з”Ёж–°еһӢP2Pеғөе°ёзҪ‘з»ңпјҢзӣ®ж Үзһ„еҮҶзү©иҒ”зҪ‘и®ҫеӨҮ

иҪ¬иҮӘthehackernews пјҢ дҪңиҖ…Ravie Lakshmanan пјҢ и“қиүІж‘©еҚЎиҜ‘ пјҢ еҗҲдҪңз«ҷзӮ№иҪ¬иҪҪиҜ·жіЁжҳҺеҺҹж–ҮиҜ‘иҖ…е’ҢеҮәеӨ„дёәи¶…зә§зӣҫпјҒ

зҪ‘з»ңе®үе…Ёз ”з©¶дәәе‘ҳе·Із»Ҹе®ҢжҲҗдәҶдёҖдёӘж–°зҡ„еғөе°ёзҪ‘з»ңзҡ„з»Ҳз»“е·ҘдҪң пјҢ иҜҘеғөе°ёзҪ‘з»ңеҠ«жҢҒдәҶдёҺInternetиҝһжҺҘзҡ„жҷәиғҪи®ҫеӨҮжү§иЎҢйӮӘжҒ¶д»»еҠЎ пјҢ дё»иҰҒжҳҜDDoSж”»еҮ»е’Ңйқһжі•еҠ еҜҶиҙ§еёҒзЎ¬еёҒжҢ–жҺҳ гҖӮ

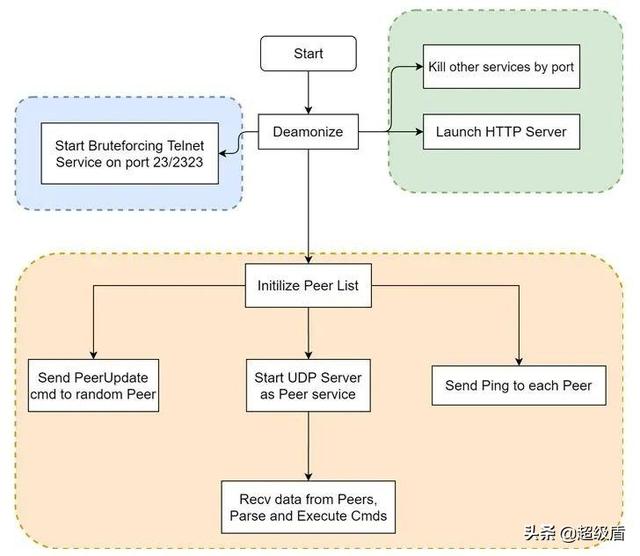

з”ұеҘҮиҷҺ360зҡ„Netlabе®үе…ЁеӣўйҳҹеҸ‘зҺ°зҡ„HEHеғөе°ёзҪ‘з»ң пјҢ з”ЁGoиҜӯиЁҖзј–еҶҷ并й…ҚеӨҮжңүдё“жңүзҡ„еҜ№зӯүпјҲP2PпјүеҚҸи®® пјҢ йҖҡиҝҮTelnetжңҚеҠЎеңЁз«ҜеҸЈ23/2323дёҠејәеҠӣж”»еҮ»дј ж’ӯ пјҢ 并且еҸҜд»Ҙжү§иЎҢд»»ж„Ҹзҡ„shellе‘Ҫд»Ө гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

з ”з©¶дәәе‘ҳиҜҙ пјҢ иҝ„д»ҠдёәжӯўеҸ‘зҺ°зҡ„HEHеғөе°ёзҪ‘з»ңж ·жң¬еҢ…еҗ«еӨҡз§ҚCPUдҪ“зі»з»“жһ„ пјҢ еҢ…жӢ¬x86пјҲ32/64пјү пјҢ ARMпјҲ32/64пјү пјҢ MIPSпјҲMIPS32 / MIPS-IIIпјүе’ҢPowerPCпјҲPPCпјү гҖӮ

еғөе°ёзҪ‘з»ңе°Ҫз®ЎеӨ„дәҺејҖеҸ‘зҡ„ж—©жңҹйҳ¶ж®ө пјҢ дҪҶе®ғе…·жңүдёүдёӘеҠҹиғҪжЁЎеқ—пјҡдј ж’ӯжЁЎеқ— пјҢ жң¬ең°HTTPжңҚеҠЎжЁЎеқ—е’ҢP2PжЁЎеқ— гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

гҖҗиӯҰжҠҘпјҒй»‘е®ўеҲ©з”Ёж–°еһӢP2Pеғөе°ёзҪ‘з»ңпјҢзӣ®ж Үзһ„еҮҶзү©иҒ”зҪ‘и®ҫеӨҮгҖ‘HEHзӨәдҫӢжңҖеҲқжҳҜз”ұеҗҚдёәвҖң wpqnbw.txtвҖқзҡ„жҒ¶ж„ҸShellи„ҡжң¬дёӢиҪҪ并жү§иЎҢ пјҢ дҪҝз”ЁShellи„ҡжң¬д»ҺзҪ‘з«ҷpomf.catдёӢиҪҪйҖӮз”ЁдәҺжүҖжңүдёҚеҗҢCPUжһ¶жһ„зҡ„жҒ¶ж„ҸзЁӢеәҸ пјҢ 然еҗҺеҹәдәҺз«ҜеҸЈеҸ·з»Ҳжӯўи®ёеӨҡжңҚеҠЎиҝӣзЁӢ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

зӨәж„Ҹеӣҫ

第дәҢйҳ¶ж®өд»ҺHEHзӨәдҫӢејҖе§Ӣ пјҢ еҗҜеҠЁдёҖдёӘHTTPжңҚеҠЎеҷЁ пјҢ иҜҘжңҚеҠЎеҷЁд»Ҙе…«з§ҚдёҚеҗҢзҡ„иҜӯиЁҖжҳҫзӨәгҖҠдё–з•Ңдәәжқғе®ЈиЁҖгҖӢ пјҢ йҡҸеҗҺеҲқе§ӢеҢ–дёҖдёӘP2PжЁЎеқ— пјҢ

иҜҘжЁЎеқ—и·ҹиёӘеҸ—ж„ҹжҹ“зҡ„еҗҢзә§зү© пјҢ 并е…Ғи®ёж”»еҮ»иҖ…иҝҗиЎҢд»»ж„Ҹзҡ„shellе‘Ҫд»Ө пјҢ йҖҡиҝҮи§ҰеҸ‘иҮӘжҜҒе‘Ҫд»Өж“ҰйҷӨеҸ—ж„ҹжҹ“и®ҫеӨҮзҡ„жүҖжңүж•°жҚ® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еғөе°ёзҪ‘з»ңе§ӢдҪңдҝ‘иҖ…е°ҡжңӘе®һзҺ°ж”»еҮ»е‘Ҫд»Ө пјҢ дҪҶе…¶д»–е‘Ҫд»ӨеҸҜд»ҘйҮҚж–°еҗҜеҠЁеғөе°ёзЁӢеәҸ пјҢ жӣҙж–°еҜ№ж–№еҲ—表并йҖҖеҮәеҪ“еүҚжӯЈеңЁиҝҗиЎҢзҡ„еғөе°ёзЁӢеәҸ гҖӮ

з ”з©¶дәәе‘ҳиҜҙпјҡвҖң BotиҝҗиЎҢP2PжЁЎеқ—еҗҺ пјҢ е®ғе°Ҷд»Ҙ并иЎҢж–№ејҸй’ҲеҜ№дёӨдёӘз«ҜеҸЈ23е’Ң2323еҜ№TelnetжңҚеҠЎжү§иЎҢејәеҠӣд»»еҠЎ пјҢ 然еҗҺе®ҢжҲҗе…¶иҮӘиә«зҡ„дј ж’ӯ гҖӮ вҖқ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҚўеҸҘиҜқиҜҙ пјҢ еҰӮжһңTelnetжңҚеҠЎеңЁз«ҜеҸЈ23жҲ–2323дёҠжү“ејҖ пјҢ е®ғе°Ҷе°қиҜ•дҪҝз”Ёз”ұ171дёӘз”ЁжҲ·еҗҚе’Ң504дёӘеҜҶз Ғз»„жҲҗзҡ„еҜҶз Ғеӯ—е…ёиҝӣиЎҢжҡҙеҠӣж”»еҮ» гҖӮ жҲҗеҠҹдҫөе…ҘеҗҺ пјҢ ж–°ж„ҹжҹ“зҡ„еҸ—е®іиҖ…е°Ҷиў«ж·»еҠ еҲ°еғөе°ёзҪ‘з»ңдёӯ пјҢ д»ҺиҖҢеҜ№е…¶иҝӣиЎҢж”ҫеӨ§ гҖӮ

з ”з©¶дәәе‘ҳжҖ»з»“иҜҙпјҡвҖңиҜҘеғөе°ёзҪ‘з»ңзҡ„иҝҗиЎҢжңәеҲ¶е°ҡжңӘжҲҗзҶҹ пјҢ 并且е°ҡжңӘе®һзҺ°жҹҗдәӣйҮҚиҰҒеҠҹиғҪ пјҢ дҫӢеҰӮж”»еҮ»жЁЎеқ— гҖӮ вҖқ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

вҖңиҜқиҷҪиҝҷд№ҲиҜҙ пјҢ ж–°зҡ„е’ҢжӯЈеңЁејҖеҸ‘зҡ„P2Pз»“жһ„ пјҢ еӨҡCPUжһ¶жһ„ж”ҜжҢҒ пјҢ еөҢе…ҘејҸиҮӘжҜҒеҠҹиғҪ пјҢ йғҪдҪҝиҜҘеғөе°ёзҪ‘з»ңе…·жңүжҪңеңЁзҡ„еҚұйҷ© гҖӮ вҖқ

еЈ°жҳҺпјҡжҲ‘们е°ҠйҮҚеҺҹеҲӣиҖ…зүҲжқғ пјҢ йҷӨзЎ®е®һж— жі•зЎ®и®ӨдҪңиҖ…еӨ– пјҢ еқҮдјҡжіЁжҳҺдҪңиҖ…е’ҢжқҘжәҗ гҖӮ иҪ¬иҪҪж–Үз« д»…дҫӣдёӘдәәеӯҰд№ з ”з©¶ пјҢ еҗҢж—¶еҗ‘еҺҹеҲӣдҪңиҖ…иЎЁзӨәж„ҹи°ў пјҢ иӢҘж¶үеҸҠзүҲжқғй—®йўҳ пјҢ иҜ·еҸҠж—¶иҒ”зі»е°Ҹзј–еҲ йҷӨ

зІҫеҪ©еңЁеҗҺйқў

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

Hi пјҢ жҲ‘жҳҜи¶…зә§зӣҫ

и¶…зә§зӣҫиғҪеҒҡеҲ°пјҡйҳІеҫ—дҪҸгҖҒз”Ёеҫ—иө·гҖҒжҺҘеҫ—еҝ«гҖҒзҺ©еҫ—еҘҪгҖҒзңӢеҫ—и§ҒгҖҒеҸҢеҗ‘ж•°жҚ®еҠ еҜҶпјҒ

жҲӘиҮіеҲ°зӣ®еүҚ пјҢ и¶…зә§зӣҫжҲҗеҠҹжҠөеҫЎеҸІдёҠжңҖеӨ§2.47Tй»‘е®ўDDoSж”»еҮ» пјҢ

и¶…зә§зӣҫе…·жңүж— йҷҗйҳІеҫЎDDoSгҖҒ100%йҳІCCзҡ„дјҳеҠҝ

жҺЁиҚҗйҳ…иҜ»

- еӨ§дёҖйқһи®Ўз®—жңәдё“дёҡзҡ„еӯҰз”ҹпјҢеҰӮдҪ•еҲ©з”ЁеҜ’еҒҮиҮӘеӯҰCиҜӯиЁҖ

- TikTokжҺЁеҮәйҰ–дёӘеҲ©з”ЁiPhone 12 Pro LiDARжҠҖжңҜзҡ„ARзү№ж•Ҳ

- й»‘е®ўзӘғеҸ–250дёҮдёӘдәәж•°жҚ® ж„ҸеӨ§еҲ©иҝҗиҗҘе•ҶжҸҗйҶ’з”ЁжҲ·е°Ҫеҝ«жӣҙжҚўSIMеҚЎ

- дёӯж¶ҲеҚҸзӮ№еҗҚеӨ§ж•°жҚ®зҪ‘з»ңжқҖзҶҹ еҸҚеҜ№еҲ©з”Ёж¶Ҳиҙ№иҖ…дёӘдәәж•°жҚ®з”»еғҸ

- Lip FactoryеҲ©з”Ёдәәе·ҘжҷәиғҪзҺ°еңәдёәйЎҫе®ўеҲӣе»әе®ҡеҲ¶еҸЈзәў

- T-MobileиҜҒе®һй»‘е®ўи®ҝй—®дәҶз”ЁжҲ·з”өиҜқи®°еҪ•

- еұҸдёӢж‘„еғҸеӨҙзү©зҗҶйҡ”з»қйҡҫзӘҒз ҙ дёүжҳҹжҲ–еҲ©з”ЁAIжҸҗеҚҮз”»иҙЁ

- йқһи®Ўз®—жңәдё“дёҡзҡ„жң¬з§‘з”ҹпјҢжғіеҲ©з”ЁеҜ’еҒҮеӯҰд№ PythonпјҢиҜҘжҖҺд№Ҳе…ҘжүӢ

- еҫ®иҪҜз§°SolarWindsй»‘е®ўж”»еҮ»жіўеҸҠе…¬еҸёеҶ…йғЁзҡ„жәҗд»Јз ҒеӯҳеӮЁеә“

- д»»еҲ©й”Ӣпјҡеҫ®дҝЎеҲ©з”ЁзӨҫдәӨеһ„ж–ӯдјҳеҠҝе°ҒжқҖиҘҝз“ңи§Ҷйў‘

![[еЎһе°”з»ҙдәҡ]еЎһе°”з»ҙдәҡпјҡжҲ‘们дёҚйңҖиҰҒй’ұпјҢдёӯеӣҪзҪ‘еҸӢпјҡдёҚпјҢдҪ йңҖиҰҒпјҢиҝҷеӨ§жҰӮе°ұжҳҜеҸӢи°Ҡ](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/upload/2020/2c2af916b9b3bf8216d28ad3e5a61d70.jpg)