дј иҜҙдёӯзҡ„jwtпјҢжҲ‘们жқҘеҫҒжңҚдёҖдёӢ( еӣӣ )

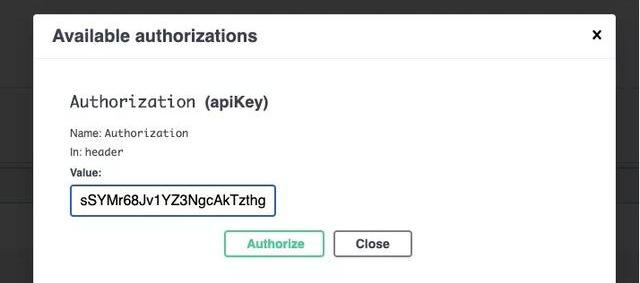

е…ідәҺиҝҷдёӘй—®йўҳ пјҢ е°Ҹqд№ҹеңЁдёҠдёҖзҜҮж–Үз« дёӯиҜҙжҳҺдәҶ гҖӮ жҲ‘们жңүдёӨз§Қй…ҚзҪ®ж–№ејҸеҸҜд»Ҙе®ҢжҲҗswaggerзҡ„жқғйҷҗд»ӨзүҢиҫ“е…Ҙ гҖӮ

дёӢйқўиҝҷеј еӣҫ пјҢ е°ұжҳҜй…ҚзҪ®зҡ„ж•Ҳжһң гҖӮ дҪ еҸҜд»ҘеҸӮйҳ…гҖҠиҝҷзҜҮж–Үз« гҖӢжқҘе®ҢжҲҗй…ҚзҪ® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

5. е®ғе®үе…Ёд№Ҳпјҹд»ҺжҲ‘们еҲҡејҖе§Ӣзҡ„жҲӘеӣҫйҮҢйқў пјҢ е°ұеҸҜд»ҘзңӢеҮәjwtзҡ„иҝҷдёҖй•ҝдёІдҝЎжҒҜ пјҢ жҳҜеҸҜд»ҘеңЁе®ўжҲ·з«ҜзӣҙжҺҘзңӢеҲ°жҳҺж–Үзҡ„ гҖӮ иҝҷе°ұеҫҲе®№жҳ“и®©дәәдә§з”ҹжҖҖз–‘ пјҢ йҮҢйқўзҡ„еҶ…е®№жҳҜеҸҜд»ҘзҜЎж”№зҡ„д№Ҳпјҹ

жҲ‘们йҡҸдҫҝеӨҚеҲ¶дәҶе…¶дёӯзҡ„дёҖйғЁеҲҶ пјҢ 然еҗҺдҪҝз”Ёbase64и§Јз Ғ гҖӮ з»“жһңеҸ‘зҺ°е®ғжһң然жҳҜжҳҺж–Ү гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

е…¶е®һ пјҢ еҰӮжһңзҜЎж”№дәҶе…¶дёӯзҡ„жҳҺж–ҮдҝЎжҒҜ пјҢ 然еҗҺдҪҝз”ЁйҮҚж–°дҪҝз”ЁBase64зј–з ҒеЎһиҝӣеҺ» пјҢ жҳҜдёҚиғҪйҖҡиҝҮйӘҢиҜҒзҡ„ гҖӮ иҝҷе°ұжҳҜжҲ‘们serectеҜҶй’Ҙзҡ„дҪңз”Ё гҖӮ

еңЁJavaдёӯ пјҢ иҝҷдёӘеҜҶй’Ҙ пјҢ йңҖиҰҒжҳҜBase64зҡ„ пјҢ еҸҜд»ҘдҪҝз”ЁJDKзҡ„е·Ҙе…·зұ»з”ҹжҲҗ гҖӮ

String key = new String(Base64.getEncoder().encode("lk234jlk80234lsdеҸҜиҝһжҺҘе…ӢйҮҢж–ҜжңөеӨ«isofios23u8432ndsdfsokjjjsklfjslk%^иҝҷдёӘеҜҶй’ҘеҸҜд»ҘжҳҜйқһеёёеӨҚжқӮзҡ„ пјҢ йҷӨйқһе®ғжі„жјҸдәҶ пјҢ еҗҰеҲҷжҲ‘们зҡ„jwtдҝЎжҒҜеҫҲйҡҫиў«зҜЎж”№ гҖӮ жүҖд»Ҙ пјҢ еҚідҪҝдҪ зңӢеҲ°зҡ„жҳҜжҳҺж–Ү пјҢ дҪ д№ҹж”№дёҚдәҶ пјҢ жүҖд»Ҙе®ғжҳҜе®үе…Ёзҡ„ гҖӮ

6. jwtдәӢ件дёӯзҡ„й—®йўҳд»ҺдёҠйқўзҡ„жҸҸиҝ°дёӯ пјҢ жҲ‘们еҸҜд»ҘзңӢеҲ° пјҢ дҪҝз”ЁjwtжқҘе®һзҺ°зҷ»еҪ• пјҢ жҳҜжІЎжңүд»Җд№Ҳй—®йўҳзҡ„ гҖӮ е®ғзҡ„е®һзҺ°ж–№ејҸз®ҖеҚ• пјҢ жҳ“дәҺжү©еұ• пјҢ еҸҜд»Ҙжӣҝд»Јcookieе’ҢsessionжқҘе®ҢжҲҗзҷ»еҪ•гҖҒжқғйҷҗзӣёе…ізҡ„еҠҹиғҪ гҖӮ е®ғзҡ„еҘҪеӨ„иҝҳжңүжӣҙеӨҡ гҖӮ йҰ–е…Ҳ пјҢ е®ўжҲ·з«ҜеҸҜд»Ҙз”Ёз»ҹдёҖзҡ„ж–№ејҸиҝӣиЎҢеӨ„зҗҶ пјҢ жҜ”еҰӮAndroid пјҢ IOS пјҢ Webз«Ҝзӯү гҖӮ еҸҰеӨ– пјҢ jwtж”ҜжҢҒи·Ёеҹҹ гҖӮ иҝҷдёӘжҳҜзӣёеҜ№дәҺCookieжқҘиҜҙзҡ„ пјҢ еӣ дёәjwtеҸҜд»ҘжҠҠдҝЎжҒҜж”ҫеңЁheaderйҮҢ пјҢ жҲ–иҖ…зӣҙжҺҘдҪңдёәеҸӮж•°иҝӣиЎҢдј йҖ’ гҖӮ

й—®йўҳд№ҹжҳҜжңүзҡ„ пјҢ е…ҲиҜҙжҖ§иғҪж–№йқўзҡ„пјҡ

- иҰҒеҚ еёҰе®Ҫ гҖӮеӣ дёәдҪ жҜҸж¬ЎйғҪйңҖиҰҒжҠҠиҝҷдёӘtokenиҝӣиЎҢдј йҖ’ гҖӮ йҖҡеёёжғ…еҶөдёӢ пјҢ жҲ‘们еҸӘеңЁplayloadйҮҢеӯҳж”ҫз”ЁжҲ·id пјҢ дҪҶеҰӮжһңдҪ жңүжӣҙеӨҡзҡ„еұһжҖ§жҜ”еҰӮжқғйҷҗзӯү пјҢ иҝҷдёӘдёІе°ҶдјҡеҸҳзҡ„йқһеёёеӨ§ гҖӮ еҰӮжһңиҜ·жұӮйҮҸжҜ”иҫғй«ҳ пјҢ иҝҷдёӘејҖй”ҖиҝҳжҳҜжҢәеҗ“дәәзҡ„

- з”ЁжҲ·дҝЎжҒҜйңҖиҰҒйҮҚеӨҚжӢүеҸ– ж— зҠ¶жҖҒж„Ҹе‘ізқҖжңҚеҠЎз«ҜдёҚдјҡдҝқеӯҳзҷ»еҪ•дҝЎжҒҜ пјҢ иҝҷе°ұйңҖиҰҒжҜҸж¬ЎиҜ·жұӮйғҪжӢүеҸ–дёҖдёӢз”ЁжҲ·дҝЎжҒҜ гҖӮ дёҖиҲ¬жқҘиҜҙиҝҷдәӣдҝЎжҒҜд»Һж•°жҚ®еә“дёӯжӢүеҸ–жҳҜдёҚеҗҲйҖӮзҡ„ пјҢ дҪ йңҖиҰҒдёҖдёӘзұ»дјјredisзҡ„зј“еӯҳеүҚзҪ® гҖӮ дҪҶдёҚи®әжҖҺд№ҲеҒҡ пјҢ йғҪдёҚеҰӮsessionжқҘзҡ„еҝ«жҚ· гҖӮ иҝҷж ·дҪ еҸҜиғҪдјҡиҖғиҷ‘е ҶеҶ…зј“еӯҳ пјҢ жқҘжЁЎжӢҹsessionзҡ„йӮЈдёҖеҘ— гҖӮ

- tokenжіЁй”Җ гҖӮеҰӮжһңжҳҜеҚ•зәҜзҡ„ж— зҠ¶жҖҒ пјҢ еҜ№jwt tokenзҡ„жіЁй”Җе°ұдјҡеҸҳзҡ„йқһеёёеӣ°йҡҫ гҖӮ еҰӮжһңtokenжі„йңІ пјҢ дҪ з”ҡиҮіжІЎжңүд»»дҪ•еҠһжі•жқҘйҳІжІ»иҝҷдәӣдёҚе®үе…Ёзҡ„иҜ·жұӮ гҖӮ иҝҷжҳҜеӣ дёәеӨұж•Ҳж—ҘжңҹжҳҜеҶҷеңЁtokenйҮҢзҡ„ пјҢ дҪ ж— жі•еҜ№е…¶дҪңеҮәж”№еҠЁ гҖӮ

- tokenз»ӯз§ҹ гҖӮеҸҰеӨ–дёҖдёӘй—®йўҳе°ұжҳҜtokenзҡ„з»ӯз§ҹй—®йўҳ гҖӮ жҜ”еҰӮдҪ зҡ„tokenзәҰе®ҡжҳҜеңЁеҚҠдёӘе°Ҹж—¶д№ӢеҗҺеӨұж•Ҳ пјҢ йӮЈеҚідҪҝдҪ еңЁз¬¬29еҲҶй’ҹиҝӣиЎҢдәҶж“ҚдҪң пјҢ иҝҷдёӘtokenиҝҳжҳҜеңЁзәҰе®ҡзҡ„ж—¶й—ҙеӨұж•Ҳ гҖӮ иҝҷеңЁдҪҝз”Ёдәәе‘ҳзңјйҮҢ пјҢ зңӢиө·жқҘе°ұдјҡзү№еҲ«зҡ„жҖӘејӮ гҖӮ

дҪҶеҰӮжһңдҪ дёҚ并дёҚcareиҝҷдәӣй—®йўҳ пјҢ еҒҮе®ҡtokenйқһеёёе®үе…Ё пјҢ дёҚдјҡжі„жјҸ пјҢ йӮЈе°ұеҸҜд»ҘзӯҫеҸ‘дёҖдёӘи¶…ж—¶ж—¶й—ҙеҫҲй•ҝзҡ„token пјҢ жҜҸж¬Ўзҷ»еҪ•йғҪз”ҹжҲҗдёҖдёӘ пјҢ еәҹжҺүд№ӢеүҚзҡ„token гҖӮ иҝҷж · пјҢ йӮЈдәӣиҖҒзҡ„tokenиҷҪ然еӯҳеңЁиҝҮ пјҢ дҪҶжҳҜеҶҚд№ҹжІЎжңүдәәзҹҘйҒ“е®ғ们дәҶ гҖӮ иҝҷдәӣtokenжӯӨж—¶е°ұеҸҳжҲҗдәҶе№ҪзҒө гҖӮ

жҖ»з»“жң¬зҜҮж–Үз« з®ҖеҚ•зҡ„д»Ӣз»ҚдәҶjwt пјҢ 然еҗҺд»ҘspringbootжңҚеҠЎдёәдҫӢ пјҢ зңӢдәҶдёҖдёӘйӣҶжҲҗжЎҲдҫӢ гҖӮ жңҖеҗҺ пјҢ и®Ёи®әдәҶjwtзҡ„дјҳзјәзӮ№ гҖӮ еҸҜд»ҘзңӢеҲ° пјҢ еҜ№дәҺдёҖдёӘжҷ®йҖҡзҡ„еә”з”Ё пјҢ jwtеҸҜд»ҘеҒҡеҲ°зңҹжӯЈзҡ„жңҚеҠЎи§Ји—• пјҢ жӢҝзқҖtokenиҝҷдёӘйҖҡиЎҢиҜҒ пјҢ еҚіеҸҜз©ҝжўӯеңЁдёҚеҗҢзҡ„зі»з»ҹд№Ӣй—ҙ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- з”°дјҹйҷўеЈ«пјҡжҲ‘зңјдёӯзҡ„еҢ»з–—жңәеҷЁдәә

- Mozillaе°Ҷй»ҳи®ӨзҰҒз”ЁFirefoxдёӯзҡ„йҖҖж јй”®д»ҘйҳІжӯўз”ЁжҲ·зј–иҫ‘ж•°жҚ®дёўеӨұ

- LG Stylo 7жёІжҹ“еӣҫжӣқе…үпјҡжІЎжңүйў„жғідёӯзҡ„йҮҚеӨ§еҚҮзә§

- е№іж·Ўж— еҘҮдёӯзҡ„жҡ—иҮӘеҚҮзә§пјҢ2020е№ҙдё»жқҝеёӮеңәе№ҙз»ҲзӣҳзӮ№

- жүӢжңәдёӯзҡ„вҖңе“ҲжӣјеҚЎйЎҝвҖқпјҢе°Ҹзұі11еҸҲжңү黑科жҠҖжӣқе…ү

- и°·жӯҢProject ZeroжҠ«йңІдәҶWindowsдёӯзҡ„дёҘйҮҚе®үе…ЁжјҸжҙһ

- еҫ®дҝЎжҺЁеҮәвҖңеҫ®дҝЎиұҶвҖқпјҢеҸҜз”ЁдәҺиҙӯд№°зӣҙж’ӯдёӯзҡ„иҷҡжӢҹзӨјзү©пјҢдҪ дјҡе……еҖјеҗ—пјҹ

- жӣҫжҳҜзӣ—зүҲдёӯзҡ„жҲҗеҠҹжЎҲдҫӢпјҢиҝҳе°ҶжӯЈе“Ғе…¬еҸёж”¶иҙӯпјҢеҺҹеӣ жҳҜвҖңиҝ·еӨұдәҶвҖқж–№еҗ‘

- и°·жӯҢжҠ«йңІеӯҳеңЁдәҺй«ҳйҖҡйӘҒйҫҷAdreno GPUдёӯзҡ„й«ҳеҚұжјҸжҙһ