дј иҜҙдёӯзҡ„jwtпјҢжҲ‘们жқҘеҫҒжңҚдёҖдёӢ

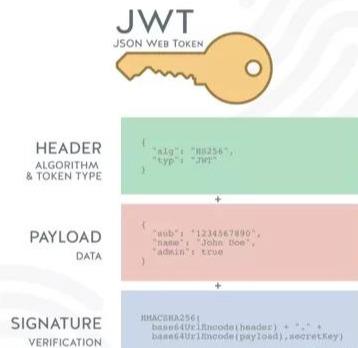

е…ідәҺjwtжҳҜд»Җд№Ҳ пјҢ иҝҷйҮҢе°ұдёҚеҶҚе•°е—ҰдәҶ гҖӮ жҖ»дҪ“жқҘи®І пјҢ е®ғжңүHeaderгҖҒPayloadгҖҒSignatureдёүдёӘйғЁеҲҶ пјҢ жҜҸдёҖйғЁеҲҶ пјҢ йғҪжңүдёҖдәӣз»ҶеҲҶзҡ„еұһжҖ§ пјҢ иҝҷдёӘеҺҹзҗҶжү«дёҖзңје°ұеҸҜд»Ҙ пјҢ еҜ№жҲ‘们зҡ„дҪҝз”ЁжІЎжңүе®һиҙЁжҖ§зҡ„её®еҠ© гҖӮ

дҪҝз”ЁjwtеҸҜд»Ҙи®©еҗҺеҸ°жңҚеҠЎеҪ»еә•зҡ„ж— зҠ¶жҖҒеҢ– пјҢ и®©зҷ»еҪ•иҝҷдёӘиҝҮзЁӢж— йңҖsessionзҡ„еҸӮдә’ пјҢ иҝҷж ·жңҚеҠЎз«Ҝе°ұдјҡиҺ·еҫ—ејәеӨ§зҡ„жЁӘеҗ‘жү©е®№иғҪеҠӣ пјҢ еүҚйқўзҡ„nginxд№ҹдёҚз”Ёй…ҚзҪ®ip_hashиҝҷж ·иӣӢз–јзҡ„дёңиҘҝ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҲ‘еҸ‘зҺ°еҫҲеӨҡjwtзҡ„д»Јз Ғе®һдҫӢ пјҢ йғҪеҶҷзҡ„йқһеёёзҡ„еӨҚжқӮжЁЎзіҠ гҖӮ е°Өе…¶жҳҜе’ҢSpringBootзҡ„йӣҶжҲҗдёҠ пјҢ з”ұдәҺSpringSecurityзҡ„еҸӮдёҺ пјҢ иҝҷдёӘиҝҮзЁӢжӣҙеҠ зҡ„еӨҚжқӮ гҖӮ

жң¬зҜҮж–Үз« е°Ҷдё»иҰҒд»Ӣз»Қе’ҢSpringBootзҡ„йӣҶжҲҗ пјҢ и®©jwtзңҹжӯЈиө°еҲ°е®һи·өдёӯжқҘ гҖӮ

йҰ–е…Ҳ пјҢ жҲ‘们жқҘзңӢдёҖзңӢjwtзҡ„еӨ–иЎЈжҳҜд»Җд№Ҳж ·еӯҗ гҖӮ е°ұжҳҜдёӢйқўиҝҷдёҖй•ҝдёІ гҖӮ

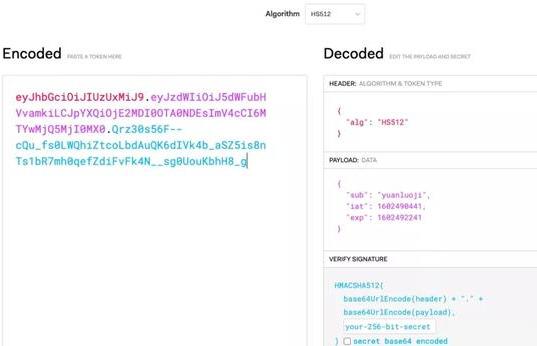

гҖҗдј иҜҙдёӯзҡ„jwtпјҢжҲ‘们жқҘеҫҒжңҚдёҖдёӢгҖ‘ж•Ҹж„ҹзҡ„еҗҢеӯҰдёҖзңје°ұиғҪзңӢеҮәжқҘ пјҢ жңҖеҗҺдёҖжӯҘжҳҜйҖҡиҝҮbase64зј–з Ғзҡ„ гҖӮ дҪҝз”Ёе®ҳж–№зҡ„htmlйЎөйқўиҝӣиЎҢи§Јз Ғ пјҢ еҸҜд»ҘзңӢеҲ°е®ғд№ҹд»…д»…жҳҜзј–з ҒиҖҢе·І пјҢ е…¶дёӯзҡ„еҶ…容并没жңүеҠ еҜҶ гҖӮ жҲ‘们еҸҜд»ҘиҪ»иҖҢжҳ“дёҫзҡ„д»ҺPlayloadдёӯ пјҢ иҺ·еҸ–yuanluojiиҝҷж ·зҡ„еӯ—зңј гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

1. JWTдҪҝз”ЁдҪҝз”ЁJWT пјҢ жҲ‘们жҳҜжңҹжңӣиҺ·еҫ—зҷ»йҷҶйӘҢиҜҒеҠҹиғҪзҡ„ пјҢ з”Ёе®ғжқҘжӣҝжҚўCookie пјҢ з”Ёе®ғжқҘжЁЎжӢҹSession гҖӮ еӨ§дҪ“дҪҝз”ЁжөҒзЁӢеҰӮдёӢпјҡ

- еүҚз«ҜжҸҗдәӨз”ЁжҲ·еҗҚе’ҢеҜҶз ҒеҲ°д»»ж„ҸдёҖеҸ°жңҚеҠЎеҷЁ

- жңҚеҠЎеҷЁйӘҢиҜҒз”ЁжҲ·еҗҚе’ҢеҜҶз ҒпјҲspring securityжҲ–иҖ…shiroпјү

- еҰӮжһңйӘҢиҜҒжҲҗеҠҹ пјҢ е°ҶдҪҝз”Ёjwtзҡ„apiз”ҹжҲҗдёҖдёӘtoken

- иҝҷдёӘtokenе°Ҷдјҡиҝ”еӣһз»ҷеүҚз«Ҝ пјҢ еүҚз«Ҝе°ҶдјҡжҠҠе®ғдҝқеӯҳиө·жқҘпјҲcookieгҖҒдёҠдёӢж–ҮжҲ–иҖ…е…¶д»–пјү пјҢ д№ӢеҗҺжҜҸж¬ЎиҜ·жұӮ пјҢ йғҪжҠҠиҝҷдёӘtokenеҠ еңЁhttpеӨҙйҮҢеҸ‘йҖҒеҲ°жңҚеҠЎз«Ҝ

- жңҚеҠЎз«ҜиғҪеӨҹйӘҢиҜҒtokenзҡ„еҗҲжі•жҖ§ пјҢ еӣ дёәйҮҢйқўжңүиҝҮжңҹж—¶й—ҙе’ҢйҳІзҜЎж”№жңәеҲ¶ пјҢ жүҖд»ҘtokenйңҖиҰҒе®Ңж•ҙеҸ‘йҖҒ

io.jsonwebtoken jjwt-api 0.11.2 io.jsonwebtoken jjwt-impl 0.11.2 runtime io.jsonwebtoken jjwt-jackson 0.11.2 runtime public String generateToken(Map claims, String subject) {Date now = Calendar.getInstance().getTime();return Jwts.builder().setClaims(claims).setSubject(subject).setIssuedAt(now).setExpiration(new Date(System.currentTimeMillis() + expire * 1000)).signWith(SignatureAlgorithm.HS512, secret).compact();}е…¶дёӯ пјҢ жңүеҮ дёӘжҜ”иҫғйҮҚиҰҒзҡ„еҸӮж•°йңҖиҰҒиҜҙжҳҺдёҖдёӢпјҡ- subject зӯҫеҸ‘зҡ„дё»дҪ“ пјҢ жҜ”еҰӮз”ЁжҲ·еҗҚ гҖӮ е…¶е®һе®ғд№ҹжҳҜж”ҫеңЁclaimsдёӯзҡ„ гҖӮ

- claims дёҖдәӣйҷ„еҠ дҝЎжҒҜ пјҢ д№ҹе°ұжҳҜplayloadдёӯзҡ„еҶ…е®№ гҖӮ з”ұдәҺе®ғжҳҜдёҖдёӘHashMap пјҢ жүҖд»ҘдҪ еӨ§еҸҜд»Ҙеҗ‘йҮҢйқўд»ҚдҪ жүҖйңҖиҰҒзҡ„жүҖжңүдҝЎжҒҜ

- expiration зӯҫеҸ‘ж—Ҙжңҹе’ҢеӨұж•Ҳж—Ҙжңҹ пјҢ еңЁйӘҢиҜҒзҡ„ж—¶еҖҷеҸҜд»ҘдҪҝз”Ё

- secret еҠ еҜҶзҡ„еҜҶй’Ҙ пјҢ з”ЁжқҘйӘҢиҜҒеүҚйқўзӯҫеҸ‘зҡ„еҶ…е®№

public Claims getClaims(String token){Claims claims = Jwts.parser().setSigningKey(secret).parseClaimsJws(token).getBody();return claims;}

жҺЁиҚҗйҳ…иҜ»

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

-

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- з”°дјҹйҷўеЈ«пјҡжҲ‘зңјдёӯзҡ„еҢ»з–—жңәеҷЁдәә

- Mozillaе°Ҷй»ҳи®ӨзҰҒз”ЁFirefoxдёӯзҡ„йҖҖж јй”®д»ҘйҳІжӯўз”ЁжҲ·зј–иҫ‘ж•°жҚ®дёўеӨұ

- LG Stylo 7жёІжҹ“еӣҫжӣқе…үпјҡжІЎжңүйў„жғідёӯзҡ„йҮҚеӨ§еҚҮзә§

- е№іж·Ўж— еҘҮдёӯзҡ„жҡ—иҮӘеҚҮзә§пјҢ2020е№ҙдё»жқҝеёӮеңәе№ҙз»ҲзӣҳзӮ№

- жүӢжңәдёӯзҡ„вҖңе“ҲжӣјеҚЎйЎҝвҖқпјҢе°Ҹзұі11еҸҲжңү黑科жҠҖжӣқе…ү

- и°·жӯҢProject ZeroжҠ«йңІдәҶWindowsдёӯзҡ„дёҘйҮҚе®үе…ЁжјҸжҙһ

- еҫ®дҝЎжҺЁеҮәвҖңеҫ®дҝЎиұҶвҖқпјҢеҸҜз”ЁдәҺиҙӯд№°зӣҙж’ӯдёӯзҡ„иҷҡжӢҹзӨјзү©пјҢдҪ дјҡе……еҖјеҗ—пјҹ

- жӣҫжҳҜзӣ—зүҲдёӯзҡ„жҲҗеҠҹжЎҲдҫӢпјҢиҝҳе°ҶжӯЈе“Ғе…¬еҸёж”¶иҙӯпјҢеҺҹеӣ жҳҜвҖңиҝ·еӨұдәҶвҖқж–№еҗ‘

- и°·жӯҢжҠ«йңІеӯҳеңЁдәҺй«ҳйҖҡйӘҒйҫҷAdreno GPUдёӯзҡ„й«ҳеҚұжјҸжҙһ

![[еҠұеҝ—и§Ҷйў‘зҹӯзүҮ]еҒҡеҘҪдәӢпјҢеҫ®з¬‘жҢӮж»ЎдёӨи…®жүҚжҳҜжӯЈйҒ“пјҒпјҢж—©е®үеҝғиҜӯпјҡеӯҳеҘҪеҝғ](https://imgcdn.toutiaoyule.com/20200503/20200503054140414532a_t.jpeg)