FreeBuf|TrickBot新组件NwormеҲҶжһҗ( дәҢ )

жң¬ж–ҮжҸ’еӣҫ

жң¬ж–ҮжҸ’еӣҫ

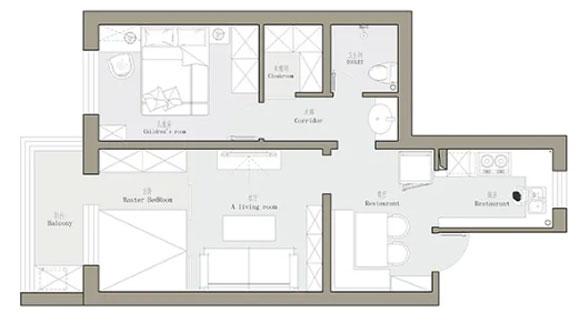

дёӢеӣҫжҳҫзӨәдәҶеҪ“еүҚзҡ„дј ж’ӯжөҒзЁӢ пјҢ зӘҒеҮәжҳҫзӨәдәҶnwormжЁЎеқ—еҸҳеҢ–пјҡ

жң¬ж–ҮжҸ’еӣҫ

дёҚжҢҒд№…жҖ§nwormж„ҹжҹ“жҳ“еҸ—ж”»еҮ»зҡ„DCж—¶ пјҢ жҒ¶ж„ҸиҪҜ件е°Ҷд»ҺеҶ…еӯҳдёӯеҗҜеҠЁ гҖӮ еҸ—ж„ҹжҹ“зҡ„DCдёҠжңӘеҸ‘зҺ°д»»дҪ•ж”»еҮ»з—•иҝ№ пјҢ дҪҶDCдёҠзҡ„TrickBotйҮҚж–°еҗҺдјҡж¶ҲеӨұ гҖӮ mshareе’Ңtabж„ҹжҹ“жҳ“еҸ—ж”»еҮ»зҡ„DCж—¶ пјҢ DCйҮҚеҗҜеҗҺд»Қ然жҢҒз»ӯеӯҳеңЁ гҖӮ еҜ№дәҺTrickBotиҖҢиЁҖ пјҢ йҮҚеҗҜеҗҺж¶ҲеӨұ并дёҚжҳҜжҖҘйңҖи§ЈеҶізҡ„й—®йўҳ пјҢ еӣ дёәDCжҳҜдёҖеҸ°жңҚеҠЎеҷЁ пјҢ жңҚеҠЎеҷЁеҫҲе°‘еғҸWindowsе®ўжҲ·з«ҜйӮЈж ·е…ій—ӯжҲ–йҮҚж–°еҗҜеҠЁ гҖӮ

Gtagж ҮиҜҶжҜҸдёӘTrickBotйғҪжңүдёҖдёӘgtagж ҮиҜҶз¬Ұ пјҢ еҸҜд»ҺTrickBotдәҢиҝӣеҲ¶ж–Ү件й…ҚзҪ®ж•°жҚ®дёӯжүҫеҲ° гҖӮ еңЁTrickBotж„ҹжҹ“жңҹй—ҙ пјҢ д№ҹеҸҜд»ҘеңЁHTTPжөҒйҮҸдёӯжүҫеҲ°Gtag гҖӮ

GtagжҳҜдёҖдёӘзҹӯеӯ—жҜҚеӯ—з¬ҰдёІ пјҢ еҗҺи·ҹдёҖдёӘж•°еӯ—иЎЁзӨәеәҸеҲ— гҖӮ зӨәдҫӢеҰӮдёӢпјҡ

morзі»еҲ—gtagпјҡз”ұEmotetж„ҹжҹ“еј•иө·зҡ„TrickBot пјҢ дҫӢеҰӮпјҡTrickBot gtag mor84жҳҜз”ұEmotetеңЁ2020е№ҙ1жңҲ27ж—Ҙж„ҹжҹ“зҡ„ гҖӮ

onoзі»еҲ—gtagпјҡTrickBotйҖҡиҝҮжҒ¶ж„ҸMicrosoft Officeж–ҮжЎЈпјҲеҰӮWordж–ҮжЎЈжҲ–Excelз”өеӯҗиЎЁж јпјүдј ж’ӯзҡ„ гҖӮ

redзі»еҲ—gtagпјҡTrickBotд»ҘDLLж–Ү件иҖҢдёҚжҳҜEXEзҡ„еҪўејҸдј ж’ӯ пјҢ дҫӢеҰӮпјҡ2020е№ҙ3жңҲ17ж—Ҙи®°еҪ•зҡ„TrickBot gtag red5 гҖӮ

TrickBotжЁЎеқ—дҪҝз”Ёзҡ„TrickBotдәҢиҝӣеҲ¶ж–Ү件зҡ„GtagжҳҜе”ҜдёҖзҡ„ гҖӮ

totзі»еҲ—gtagпјҡmshareжЁЎеқ—дҪҝз”Ёзҡ„TrickBotдәҢиҝӣеҲ¶ж–Ү件

jimзі»еҲ—gtagпјҡnwormпјҲе’Ңж—§зҡ„mwormпјүжЁЎеқ—дҪҝз”Ёзҡ„TrickBotдәҢиҝӣеҲ¶ж–Ү件

libзі»еҲ—gtagпјҡtabжЁЎеқ—дҪҝз”Ёзҡ„TrickBotдәҢиҝӣеҲ¶ж–Ү件

дёӢеӣҫжҳҫзӨәдәҶ2020е№ҙ4жңҲ20ж—ҘWiresharkдёӯзҡ„gtag гҖӮ е…¶дёӯWindowsе®ўжҲ·з«Ҝдёә10.4.20.101 пјҢ DCдёә10.4.20.4 гҖӮ

жң¬ж–ҮжҸ’еӣҫ

IOCsHTTP URLs2020-04-20 вҖ“ nworm вҖ“ hxxp://107.172.221[.]106/ico/VidT6cErs

2020-04-20 вҖ“ mshare вҖ“ hxxp://107.172.221[.]106/images/cursor.png

2020-04-20 вҖ“ tab вҖ“ hxxp://107.172.221[.]106/images/imgpaper.png

2020-05-08 вҖ“ nworm вҖ“ hxxp://23.95.227[.]159/ico/VidT6cErs

2020-05-08 вҖ“ mshare вҖ“ hxxp://23.95.227[.]159/images/cursor.png

2020-05-08 вҖ“ tab вҖ“ hxxp://23.95.227[.]159/images/imgpaper.png

nwormDll64 пјҲWindows 7 client April 24th 2020пјү900aa025bf770102428350e584e8110342a70159ef2f92a9bfd651c5d8e5f76b

nwormDll64пјҲWindows 7 client May 8th 2020пјү85d88129eab948d44bb9999774869449ab671b4d1df3c593731102592ce93a70

еҸӮиҖғжқҘжәҗunit42

зІҫеҪ©жҺЁиҚҗ

жң¬ж–ҮжҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- FreeBuf|вҖңй»‘зҗғвҖқж”»еҮ»д»ҚеңЁиЎҢеҠЁпјҡд»ҺжЈҖжөӢжқҖиҪҜеҲ°е®үиЈ…жҢ–зҹҝ

- FreeBuf|з®ЎдёӯзӘҘиұ№д№Ӣе·ҘжҺ§и®ҫеӨҮи§ЈеҜҶ

- FreeBuf|е·ҘжҺ§жё—йҖҸжЎҶжһ¶пјҡPLCеҜҶз ҒжЈҖжөӢ

- FreeBuf|и°·жӯҢеүҜжҖ»иЈҒе®ЈеёғйҖҖеҮәBlack HatпјҢз§°вҖңй»‘еёҪвҖқж¶үе«Ңз§Қж—Ҹжӯ§и§Ҷ

- FreeBuf|е®үе…Ёз ”з©¶пјҡ2019е№ҙжөҒиЎҢзҡ„ејҖжәҗйЎ№зӣ®жјҸжҙһж•°йҮҸзҝ»дәҶдёҖеҖҚ

- FreeBuf|DEDECMSдјӘйҡҸжңәжјҸжҙһеҲҶжһҗ

- FreeBuf|Werkzeugжӣҙж–°еёҰжқҘзҡ„Flask debug pinз Ғз”ҹжҲҗж–№ејҸж”№еҸҳ

- FreeBuf|硬件е®үе…ЁеҚұжңәдёӢпјҢзҫҺеӣҪDARPAеҗҜеҠЁе…ЁзҗғжјҸжҙһиөҸйҮ‘и®ЎеҲ’

- FreeBuf|Mazeеј•е…ҘжҠ«йңІж•°жҚ®иҝҷз§Қж–°еһӢеӢ’зҙўж–№ејҸ

- FreeBuf|LigoloпјҡдёҖж¬ҫеҸҚеҗ‘йҡ§йҒ“е·Ҙе…·