иҝҷд№ҹжҳҜ Dangling MarkupжҠҖжңҜ зҡ„зІҫй«“жүҖеңЁпјҢиҜҘжҠҖжңҜзҡ„ж ёеҝғзӮ№еңЁдәҺпјҡ

еҸҜжҺ§еҸҳйҮҸеҗҺйқўжҳҜеҗҰжҺҘзқҖйңҖиҰҒзӘғеҸ–зҡ„е…ій”®ж•°жҚ®пјҲеҢ…жӢ¬TokenгҖҒеҜҶз ҒзӯүпјүеңЁж”»еҮ»иҖ…жңҚеҠЎеҷЁдёҠеҸҜд»ҘзңӢеҲ°иў«HostеӨҙж”»еҮ»иҪ¬еҸ‘дёҠжқҘзҡ„иҜ·жұӮпјҢйҮҢйқўжҲҗеҠҹзӘғеҸ–дәҶеҸ—е®іиҖ…йҮҚзҪ®еҗҺзҡ„еҜҶз Ғпјҡ

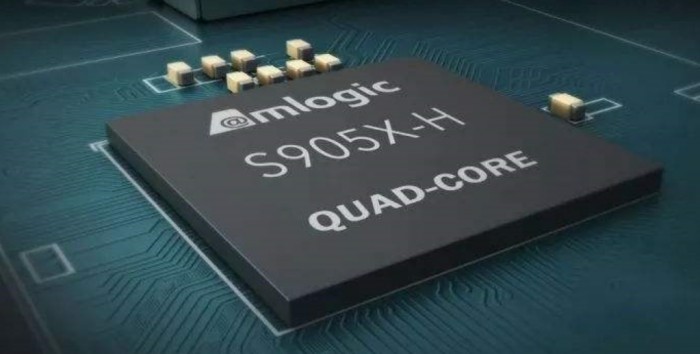

ж–Үз« жҸ’еӣҫ

5.2 HostеӨҙж”»еҮ»+зј“еӯҳжҠ•жҜ’еҪ“еӯҳеңЁHostеӨҙж”»еҮ»зҡ„webз«ҷзӮ№дёҚеӯҳеңЁеҜҶз ҒйҮҚзҪ®зҡ„еҠҹиғҪзҡ„ж—¶еҖҷпјҢжӯӨж—¶иҜҘжјҸжҙһе°ұжҳҫеҫ—жІЎжңүеҪұе“ҚпјҢеӣ дёәдёҚеҸҜиғҪй©ұдҪҝз”ЁжҲ·еҺ»жҠ“еҢ…дҝ®ж”№HostеӨҙпјҢиҫ…еҠ©ж”»еҮ»иҖ…е®ҢжҲҗдёҖзі»еҲ—зҡ„ж”»еҮ» гҖӮ

дҪҶжҳҜпјҢеҰӮжһңзӣ®ж Үз«ҷзӮ№дҪҝз”ЁWebзј“еӯҳпјҢеҲҷеҸҜд»ҘйҖҡиҝҮзј“еӯҳжҠ•жҜ’з»ҷе…¶д»–з”ЁжҲ·жҸҗдҫӣеёҰжңүз—…жҜ’зҡ„зј“еӯҳе“Қеә” гҖӮжӯӨж—¶зҡ„HostеӨҙж”»еҮ»жјҸжҙһиҪ¬еҸҳдёәзұ»дјјXSSеӯҳеӮЁеһӢзұ»зҡ„жјҸжҙһ гҖӮиҰҒжһ„йҖ Webзј“еӯҳжҠ•жҜ’ж”»еҮ»пјҡ

1. йңҖиҰҒеҜ»жүҫжҳ е°„еҲ°е…¶д»–з”ЁжҲ·иҜ·жұӮзҡ„зј“еӯҳй”®пјӣ

2. дёӢдёҖжӯҘеҲҷжҳҜзј“еӯҳжӯӨжҒ¶ж„Ҹе“Қеә”пјӣ

3. 然еҗҺпјҢжӯӨжҒ¶ж„Ҹзј“еӯҳе°ҶжҸҗдҫӣз»ҷе°қиҜ•и®ҝй—®еҸ—еҪұе“ҚйЎөйқўзҡ„жүҖжңүз”ЁжҲ· гҖӮ

- 第дёҖжӯҘпјҢеҜ»жүҫHostеӨҙж”»еҮ»зӮ№пјҡ

ж–Үз« жҸ’еӣҫ

- 第дәҢжӯҘпјҢеҜ»жүҫжҳҜеҗҰдҪҝз”ЁдәҶWebзј“еӯҳпјҹзј“еӯҳй”®жҳҜд»Җд№Ҳпјҹ

- 第дёүжӯҘпјҢеңЁж”»еҮ»иҖ…жңҚеҠЎеҷЁдёҠеҲӣе»әдёҖдёӘеҗҢеҗҚзҡ„ /resources/js/tracking.jsиө„жәҗж–Ү件пјҢеҶ…е®№дёәпјҡ

alert(document.cookie);然еҗҺйҖҡиҝҮHostеӨҙжіЁе…Ҙж”»еҮ»иҖ…жңҚеҠЎеҷЁеҹҹеҗҚпјҢеҸҜд»ҘзңӢеҲ°еңЁе“Қеә”дёӯжӯЈзЎ®ең°еҜ№еә”дәҶжҲ‘们зҡ„ /resources/js/tracking.jsиө„жәҗж–Ү件пјҡ

ж–Үз« жҸ’еӣҫ

еҸ‘йҖҒеӨҡж¬ЎиҜ·жұӮпјҢдҪҝиҜҘиҜ·жұӮзҡ„е“Қеә”еҸҳдёәзј“еӯҳпјҡ

ж–Үз« жҸ’еӣҫ

еҪ“е…¶д»–з”ЁжҲ·иҜ·жұӮз«ҷзӮ№дё»йЎөж—¶пјҢжңҚеҠЎз«Ҝе°ұдјҡжҸҗдҫӣиҜҘжҒ¶ж„Ҹзј“еӯҳз»ҷз”ЁжҲ·пјҢйҖ жҲҗзј“еӯҳжҠ•жҜ’ гҖӮ

5.3 HostеӨҙж”»еҮ»з»•иҝҮи®ҝй—®жҺ§еҲ¶еҮәдәҺе®үе…ЁиҖғиҷ‘пјҢйҖҡеёёзҪ‘з«ҷеҜ№жҹҗдәӣеҠҹиғҪзҡ„и®ҝй—®йҷҗеҲ¶дёәеҶ…йғЁз”ЁжҲ·дҪҝз”Ё гҖӮдҪҶжҳҜйҖҡиҝҮHostеӨҙж”»еҮ»дёҖе®ҡеҸҜиғҪдёҠеҸҜд»Ҙз»•иҝҮиҝҷдәӣйҷҗеҲ¶ гҖӮ

еҜ№дәҺдёҖдёӘз«ҷзӮ№пјҢд»ҺеҸ‘зҺ°HostеӨҙж”»еҮ»еҲ°еҲ©з”ЁпјҢдёӢйқўжқҘеұ•зӨәдёҖдёӘе®Ңж•ҙзҡ„жөҒзЁӢпјҡ

- 第дёҖжӯҘпјҢи®ҝй—®дё»йЎөпјҢйҡҸж„Ҹдҝ®ж”№Hostзҡ„еҖјпјҡ

ж–Үз« жҸ’еӣҫ

жіЁж„ҸпјҢиҝҷйҮҢзҡ„Hostзҡ„еҖјдёҚдјҡеҮәзҺ°е“Қеә”еҢ…дёӯпјҢдҪҶжҳҜдҫқ然еҸҜиғҪеӯҳеңЁHostеӨҙж”»еҮ»пјҢеӣ дёәе“Қеә”дҫқ然жҲҗеҠҹпјҢиҜҙжҳҺжңҚеҠЎз«ҜжІЎжңүеҜ№HostеӨҙеҒҡйӘҢиҜҒ гҖӮ

- 第дәҢжӯҘпјҢеҜ»жүҫж•Ҹж„ҹйЎөйқўпјҢйҖҡиҝҮ /robots.txt зҹҘйҒ“ /admin дёәеҒҡдәҶи®ҝй—®жҺ§еҲ¶зҡ„йЎөйқўпјҡ

ж–Үз« жҸ’еӣҫ

еҸҜд»Ҙй”ҷиҜҜдҝЎжҒҜжҸҗзӨәпјҢ/admin йЎөйқўеҸӘе…Ғи®ёжң¬ең°з”ЁжҲ·и®ҝй—® гҖӮ

- 第дёүжӯҘпјҢе°ҶHostж”№дёәжңҚеҠЎз«ҜеҶ…йғЁең°еқҖпјҢд»ҺиҖҢз»•иҝҮIPи®ҝй—®жҺ§еҲ¶пјҡ

ж–Үз« жҸ’еӣҫ

5.4 HostеӨҙж”»еҮ»+SSRFHostеӨҙж”»еҮ»еҸҜиғҪдјҡеҜјиҮҙеҹәдәҺи·Ҝз”ұзҡ„SSRFж”»еҮ»пјҢз§°дёәпјҡHost SSRF Attack гҖӮ

з»Ҹе…ёзҡ„SSRFж”»еҮ»йҖҡеёёеҹәдәҺXXEжҲ–еҸҜеҲ©з”Ёзҡ„дёҡеҠЎйҖ»иҫ‘пјҢе°Ҷз”ЁжҲ·еҸҜжҺ§зҡ„URLдҪңдёәHTTPиҜ·жұӮеҸ‘йҖҒпјӣиҖҢеҹәдәҺи·Ҝз”ұзҡ„SSRFдҫқиө–дәҺдә‘йғЁзҪІзҡ„дҪ“зі»з»“жһ„дёӯпјҢеҢ…жӢ¬иҙҹиҪҪеқҮиЎЎе’ҢеҸҚеҗ‘д»ЈзҗҶпјҢиҝҷдәӣдёӯй—ҙ件е°ҶиҜ·жұӮеҲҶй…ҚеҸ‘йҖҒеҲ°еҜ№еә”зҡ„еҗҺз«ҜжңҚеҠЎеҷЁеӨ„зҗҶпјҢеҰӮжһңжңҚеҠЎз«ҜжңӘж ЎйӘҢHostеӨҙиҪ¬еҸ‘зҡ„иҜ·жұӮпјҢеҲҷж”»еҮ»иҖ…еҸҜиғҪдјҡе°ҶиҜ·жұӮеҸ‘йҖҒпјҲйҮҚе®ҡеҗ‘пјүеҲ°дҪ“зі»дёӯзҡ„д»»ж„Ҹзі»з»ҹ гҖӮ

иҝҷеҸҜиғҪйңҖиҰҒзҹҘйҒ“еҶ…йғЁзі»з»ҹзҡ„IPең°еқҖпјҲз§Ғжңүең°еқҖпјүпјҢдёҖиҲ¬еҸҜд»ҘйҖҡиҝҮдҝЎжҒҜ收йӣҶжҲ–иҖ…FuzzжқҘеҲӨж–ӯжңүж•Ҳзҡ„з§ҒжңүIPең°еқҖпјҲеҰӮжһҡдёҫ192.168.1.1/16пјү гҖӮ

5.4.1 еҹәзЎҖHostеӨҙж”»еҮ»+SSRF

жҜ”еҰӮпјҢжҷ®йҖҡж–№ејҸи®ҝй—®дёҚеҲ° /admin йЎөйқўпјҲ404пјүпјҡ

ж–Үз« жҸ’еӣҫ

зҢңжөӢ /admin еӯҳеңЁдәҺеҶ…зҪ‘дёӯпјҢйңҖиҰҒеҶ…зҪ‘жңәеҷЁжүҚиғҪи®ҝй—®пјҢдҪҶжҳҜй…ҚеҗҲHostеӨҙж”»еҮ»+SSRFеҸҜд»Ҙз»•иҝҮ并и®ҝй—® гҖӮ

- 第дёҖжӯҘпјҢеҲӨж–ӯHostжҳҜеҗҰиў«дҪҝз”ЁпјҢеҸҜз”ЁDNSLogеӨ–еёҰ

ж–Үз« жҸ’еӣҫ

иҜҙжҳҺжңҚеҠЎз«ҜжҳҜж №жҚ®HostеӨҙзҡ„еҹҹеҗҚжқҘиҜ·жұӮиө„жәҗзҡ„ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- дёәд»Җд№ҲеӨ–йқўеҚ–зҡ„йҰ’еӨҙеҫҲиҪҜпјҹ

- д№іеӨҙиҪ»еҫ®з–јз—ӣжҳҜдёәд»Җд№Ҳпјҹ

- еҘ¶еӨҙж¶Ёз–јжҳҜжҖҖеӯ•зҡ„з—ҮзҠ¶

- GitHubејҖжәҗQзүҲеӨҙеғҸз”ҹжҲҗеҷЁпјҢйҖҹжқҘйўҶеҸ–дҪ зҡ„дёӘжҖ§еҢ–еӨҙеғҸ

- еҝөзҗғиҸҢйҫҹеӨҙзӮҺеҗғд»Җд№ҲиҚҜ

- йҫҹеӨҙиӨ¶зҡұеҸ‘зәў

- йҫҹеӨҙиҖҒжҳҜеҸҚеӨҚеҸ‘зӮҺжҳҜд»Җд№ҲеҺҹеӣ ?

- йҫҹеӨҙжңүзҒјзғӯж„ҹз”Ёд»Җд№ҲиҚҜ

- йҫҹеӨҙжңүзәўзӮ№иҮӘе·ұиғҪеҘҪеҗ—

- йҫҹеӨҙжңүдёҳз–№

![[д»–дәәе©ҡ]иў«жӣқжҸ’и¶ід»–дәәе©ҡ姻 гҖҠйқ’дҪ 2гҖӢйҖүжүӢз”іеҶ°йҖҖиөӣ](https://img3.utuku.china.com/550x0/toutiao/20200326/5961a705-f613-40cd-b825-bc7656e59cfc.jpg)