е…ҲжқҘи®ІдёҖи®ІCBCжЁЎејҸеҠ еҜҶеҺҹзҗҶпјҡ

еҠ еҜҶиҝҮзЁӢпјҡ

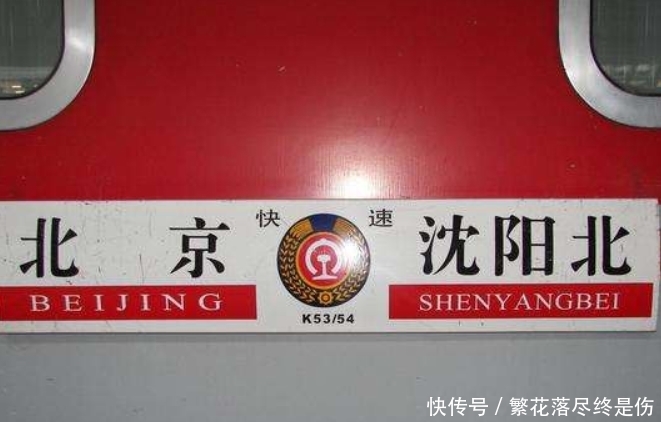

ж–Үз« жҸ’еӣҫ

1.йҰ–е…Ҳе°ҶжҳҺж–ҮпјҲPlaintextпјүеҲҶз»„(еёёи§Ғзҡ„д»Ҙ16жҲ–8еӯ—иҠӮдёәдёҖз»„)пјҢдҪҚж•°дёҚи¶ізҡ„дҪҝз”Ёзү№ж®Ҡеӯ—з¬ҰеЎ«е…… гҖӮ

2.з”ҹжҲҗдёҖдёӘйҡҸжңәзҡ„еҲқе§ӢеҢ–еҗ‘йҮҸ(IV)е’ҢдёҖдёӘеҜҶй’Ҙ гҖӮ

3.е°ҶIVе’Ң第дёҖз»„жҳҺж–ҮејӮжҲ–пјҲxorиҝҗз®—пјү гҖӮ

4.з”ЁеҜҶй’ҘеҜ№3дёӯxorеҗҺдә§з”ҹзҡ„еҜҶж–ҮеҠ еҜҶ гҖӮ

5.з”Ё4дёӯдә§з”ҹзҡ„еҜҶж–ҮеҜ№з¬¬дәҢз»„жҳҺж–ҮиҝӣиЎҢxorж“ҚдҪң гҖӮ

6.з”ЁеҜҶй’ҘеҜ№5дёӯдә§з”ҹзҡ„еҜҶж–ҮеҠ еҜҶ гҖӮ

7.йҮҚеӨҚ4-7пјҢеҲ°жңҖеҗҺдёҖз»„жҳҺж–Ү гҖӮ

8.е°ҶIVе’ҢеҠ еҜҶеҗҺзҡ„еҜҶж–ҮжӢјжҺҘеңЁдёҖиө·пјҢеҫ—еҲ°жңҖз»Ҳзҡ„еҜҶж–Ү

и§ЈеҜҶиҝҮзЁӢпјҡ

ж–Үз« жҸ’еӣҫ

1.е…Ҳд»ҺеҜҶж–ҮдёӯеҸ–еҮәIVпјҢ然еҗҺеҜ№еү©дёӢзҡ„еҜҶж–ҮеҲҶз»„пјҲ16жҲ–8еӯ—иҠӮдёәдёҖз»„пјү

2.дҪҝз”Ёз§ҳй’Ҙи§ЈеҜҶ第дёҖз»„еҜҶж–ҮпјҢе°Ҷи§ЈеҜҶз»“жһңдёҺIVеҒҡејӮжҲ–иҝҗз®—пјҢеҫ—еҲ°жҳҺж–Ү1

3.然еҗҺдҪҝз”Ёз§ҳй’Ҙ解第дәҢз»„еҜҶж–ҮпјҢе°Ҷи§ЈеҜҶзҡ„з»“жһңдёҺдёҠдёҖз»„еҜҶж–ҮиҝӣиЎҢејӮжҲ–иҝҗз®—пјҢеҫ—еҮәжҳҺж–Ү2

4.йҮҚеӨҚ2-3пјҢзӣҙиҮіжүҖжңүеҜҶж–Үи§ЈеҜҶе®ҢжҜ•

д»ҘдёҠе°ұжҳҜCBCжЁЎејҸзҡ„еҠ еҜҶи§ЈеҜҶиҝҮзЁӢпјҢжҺҘдёӢжқҘи®ІдёӨз§ҚжүӢж®өпјҡ

Padding Oracle Attack

зӣҙиҜ‘дёә "еЎ«е……Oracleж”»еҮ»"пјҢиҝҷйҮҢдё»иҰҒе…іжіЁдёҖдёӢи§ЈеҜҶиҝҮзЁӢпјҡ

ж–Үз« жҸ’еӣҫ

гҖҗй»‘е®ўж•ҷзЁӢвҖ”вҖ”Padding Oracle Attack&CBCеӯ—иҠӮзҝ»иҪ¬ж”»еҮ»иҜҰи§ЈгҖ‘

еҜҶж–ҮcipherйҰ–е…ҲиҝӣиЎҢдёҖзі»еҲ—еӨ„зҗҶпјҢеҰӮеӣҫдёӯзҡ„Block Cipher Decryption

жҲ‘们е°ҶеӨ„зҗҶеҗҺзҡ„еҖјз§°дёә middle дёӯй—ҙеҖј

然еҗҺ middle дёҺжҲ‘们иҫ“е…Ҙзҡ„ivиҝӣиЎҢејӮжҲ–ж“ҚдҪң

еҫ—еҲ°зҡ„еҚідёәжҳҺж–Ү

дҪҶиҝҷйҮҢжңүдёҖдёӘ规еҲҷеҸ«еҒҡPaddingеЎ«е……пјҡ

еӣ дёәеҠ еҜҶжҳҜжҢүз…§16дҪҚдёҖз»„еҲҶз»„иҝӣиЎҢзҡ„

иҖҢеҰӮжһңдёҚи¶і16дҪҚпјҢе°ұйңҖиҰҒиҝӣиЎҢеЎ«е……

ж–Үз« жҸ’еӣҫ

жңүеҮ дёӘз©әпјҢе°ұиҰҒеЎ«е……еҮ дёӘ"еҮ "

жҜ”еҰӮжҳҺж–ҮдёәadminпјҢйӮЈд№ҲйңҖиҰҒеЎ«е……зҡ„е°ұжҳҜ

admin\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b пјҲ11дёӘ\x0bпјү

еҰӮжһңжҲ‘们иҫ“е…ҘдёҖдёӘй”ҷиҜҜзҡ„IVпјҲеҲқе§Ӣеҗ‘йҮҸпјүпјҢдҫқж—§жҳҜеҸҜд»Ҙи§ЈеҜҶзҡ„пјҢдҪҶжҳҜ middle е’ҢжҲ‘们иҫ“е…Ҙзҡ„IVз»ҸиҝҮејӮжҲ–еҗҺеҫ—еҲ°зҡ„еЎ«е……еҖјеҸҜиғҪеҮәзҺ°й”ҷиҜҜ

жҜ”еҰӮжң¬жқҘеә”иҜҘжҳҜ admin\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b

иҖҢжҲ‘们й”ҷиҜҜзҡ„еҫ—еҲ° admin\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x0b\x3b\x2c

иҝҷж ·и§ЈеҜҶзЁӢеәҸеҫҖеҫҖдјҡжҠӣеҮәејӮеёё(Padding Error)

еҪ“иҝҷдёӘCBCи§ЈеҜҶжЁЎејҸеә”з”ЁеңЁwebзЁӢеәҸйҮҢзҡ„ж—¶еҖҷпјҢеҫҖеҫҖжҳҜ302жҲ–жҳҜ500жҠҘй”ҷ

иҖҢжӯЈеёёи§ЈеҜҶзҡ„ж—¶еҖҷжҳҜ200 гҖӮ

жүҖд»Ҙиҝҷж—¶пјҢжҲ‘们еҸҜд»Ҙж №жҚ®жңҚеҠЎеҷЁзҡ„еҸҚеә”жқҘеҲӨж–ӯжҲ‘们иҫ“е…Ҙзҡ„IV

дёҖдёӘдҫӢеӯҗ

жҲ‘们еҒҮи®ҫmiddleдёӯй—ҙеҖјдёәпјҡ

0x39 0x73 0x23 0x22 0x07 0x6a 0x26 0x3d

жӯЈзЎ®зҡ„и§ЈеҜҶIVеә”иҜҘдёә

0x6d 0x36 0x70 0x76 0x03 0x6e 0x22 0x39

и§ЈеҜҶеҗҺжӯЈзЎ®зҡ„жҳҺж–Үдёәпјҡ

T E S T 0x04 0x04 0x04 0x04

дҪҶжҳҜе…ій”®зӮ№еңЁдәҺпјҢжҲ‘们еҸҜд»ҘзҹҘйҒ“ivзҡ„еҖјпјҢеҚҙдёҚиғҪеҫ—еҲ°дёӯй—ҙеҖје’Ңи§ЈеҜҶеҗҺжҳҺж–Үзҡ„еҖј

иҖҢжҲ‘们зҡ„зӣ®ж ҮжҳҜеҸӘж №жҚ®жҲ‘们иҫ“е…Ҙзҡ„ivеҖје’ҢжңҚеҠЎеҷЁзҡ„зҠ¶жҖҒеҺ»еҲӨж–ӯеҮәи§ЈеҜҶеҗҺжҳҺж–Үзҡ„еҖј

иҝҷйҮҢзҡ„ж”»еҮ»еҚіеҸ«еҒҡ Padding Oracle Attack ж”»еҮ»

жҳҜдёҖз§Қж №жҚ®йЎөйқўеӣһжҳҫжқҘзҲҶз ҙеҜҶж–Үзҡ„ж”»еҮ»

еҰӮжһңжҲ‘们жһ„йҖ дёҖдёӘIVдёәпјҡ

0x00 0x00 0x00 0x00 0x00 0x00 0x00 0x00

йӮЈд№Ҳ middle зҡ„еҖје’ҢиҝҷдёӘivејӮжҲ–е°Ҷдјҡеҫ—еҲ°еҺҹе°ҒдёҚеҠЁзҡ„ middle зҡ„еҖј

0x39 0x73 0x23 0x22 0x07 0x6a 0x26 0x3d

зҺ°еңЁиҝҷдёӘи§ЈеҜҶз»“жһңжҳҜдёҚеҜ№зҡ„пјҢwebзЁӢеәҸжҠӣеҮәй”ҷиҜҜ гҖӮ

ж–Үз« жҸ’еӣҫ

жӯЈзЎ®зҡ„ padding еҖјеҸӘеҸҜиғҪжҳҜпјҡ

1дёӘеӯ—иҠӮзҡ„paddingдёә0x01

2дёӘеӯ—иҠӮзҡ„paddingдёә0x02пјҢ0x02

3дёӘеӯ—иҠӮзҡ„paddingдёә0x03пјҢ0x03пјҢ0x03

4дёӘеӯ—иҠӮзҡ„paddingдёә0x04пјҢ0x04пјҢ0x04пјҢ0x04

……

еӣ жӯӨжҲ‘们еёҢжңӣж…ўж…ўи°ғж•ҙIVзҡ„еҖјпјҢ并且еёҢжңӣи§ЈеҜҶеҗҺжңҖеҗҺдёҖдёӘеҖјдёәжӯЈзЎ®зҡ„ padding жҜ”еҰӮдёҖдёӘ0x01пјҢжҲ‘们дәҺжҳҜйҒҚеҺҶжңҖеҗҺдёҖдҪҚIVпјҡ

ж–Үз« жҸ’еӣҫ

йӮЈд№ҲжңҖеҗҺдёҖдҪҚдёӯй—ҙеҜҶж–Үе°ұжҳҜпјҡ 0x01^0x3C=0x3D пјҲиҝҷдёӘдёҖе®ҡжҲҗз«ӢпјҢзңӢеӣҫпјү,еҺҹжқҘзҡ„жҳҺж–Үе°ұжҳҜ 0x3D^0x0F=0x32пјҲдёӯй—ҙеҜҶж–Ү^еҺҹжқҘзҡ„ivпјү

зҹҘйҒ“дәҶжңҖеҗҺдёҖдҪҚзҡ„дёӯй—ҙеҜҶж–ҮпјҢе°ұеҸҜд»ҘйҒҚеҺҶеҖ’数第дәҢдҪҚivдәҶпјҢиҝҷдёӘж—¶еҖҷеә”иҜҘдёә 0x02 иҖҢйқһ 0x01 дәҶ гҖӮзңӢеӣҫе°ұжҮӮпјҡ

ж–Үз« жҸ’еӣҫ

д»ҘжӯӨзұ»жҺЁпјҢжҲ‘们еҸҜд»Ҙе°ұиғҪжҺЁз®—жүҖжңүдёӯй—ҙеҜҶж–ҮпјҢеҶҚз”Ё дёӯй—ҙеҜҶж–Ү^еҺҹжқҘзҡ„iv е°ұиғҪз®—еҮәжҳҺж–ҮдәҶ

CBCеӯ—иҠӮзҝ»иҪ¬ж”»еҮ»

жңүдәҶдёҠйқўзҡ„CBCеҠ еҜҶи§ЈеҜҶиҝҮзЁӢзҡ„еҹәзЎҖпјҢиҝҷдёӘжүӢж®өе…¶е®һеҫҲе®№жҳ“зҗҶи§Јпјӣ

жҺЁиҚҗйҳ…иҜ»

- kaliж–°жүӢеёёи§Ғе·Ҙе…·еҲҶдә«пјҡOSNITи·ҹиёӘе·Ҙе…·вҖ”вҖ”Trape

- жөҷжұҹзӢ¬жңүеҗҚиҢ¶вҖ”вҖ”е№іж°ҙзҸ иҢ¶

- Linuxдё–з•ҢвҖ”вҖ”sshзҷ»еҪ•е®үе…Ёз®ҖеҚ•д»Ӣз»Қ

- е…іжіЁ_ж№–еҢ—зңҒең°зҗҶж Үеҝ—еӨ§дјҡжҡЁе“ҒзүҢеҹ№иӮІеҲӣж–°еӨ§иөӣдјҳз§ҖеҘ–йЎ№зӣ®вҖ”вҖ”еӨ§жӮҹз»ҝиҢ¶

- ж№–еҢ—зңҒең°зҗҶж Үеҝ—еӨ§дјҡжҡЁе“ҒзүҢеҹ№иӮІеҲӣж–°еӨ§иөӣдјҳз§ҖеҘ–йЎ№зӣ®вҖ”вҖ”еӨ§жӮҹз»ҝиҢ¶

- еҶ…зҪ‘жё—йҖҸжөӢиҜ•вҖ”вҖ”з«ҜеҸЈиҪ¬еҸ‘дёҺеҶ…зҪ‘д»ЈзҗҶжё—йҖҸжөӢиҜ•е®һйӘҢжҠҘе‘Ҡ

- зү№дә§ж—©зҹҘйҒ“вҖ”вҖ”еӨ§жӮҹз»ҝиҢ¶

- CSRF еҚҒеӨ§еёёи§ҒwebжјҸжҙһвҖ”вҖ”и·Ёз«ҷзӮ№иҜ·жұӮдјӘйҖ

- 22 гҖҢзҪ‘з»ңе®үе…ЁгҖҚе®үе…Ёи®ҫеӨҮзҜҮвҖ”вҖ”жҠ—DDOSејӮеёёжөҒйҮҸжё…жҙ—зі»з»ҹ

- гҖҠжҢҡеҸӢгҖӢиҜӯйҹізүҲ_жҹ”иӮ©жүӣйҮҚд»»е·ҫеёјжҳҫжӢ…еҪ“вҖ”вҖ”жү¶ж®Ӣи·ҜдёҠзҡ„вҖңеҘідёӯиұӘжқ°вҖқдҫҜ银йңһ