ж–Үз« жҸ’еӣҫ

йҰ–е…ҲжҗһжҳҺзҷҪеҲ°еә•д»Җд№ҲжҳҜдёӯй—ҙдәәж”»еҮ»пјҲMITMпјү пјҢ жүҚиғҪйҒҝе…ҚжҲҗдёәжӯӨзұ»й«ҳ科жҠҖзӘғеҗ¬зҡ„еҸ—е®іиҖ… гҖӮ

- жқҘжәҗпјҡhttps://linux.cn/article-12191-1.html

- дҪңиҖ…пјҡJackie Lam

- иҜ‘иҖ…пјҡtinyeyeser

еҪ“дҪ дҪҝз”Ёз”өи„‘еҸ‘йҖҒж•°жҚ®жҲ–дёҺжҹҗдәәеңЁзәҝйҖҡиҜқзҡ„ж—¶еҖҷ пјҢ дҪ дёҖе®ҡйҮҮеҸ–дәҶжҹҗз§ҚзЁӢеәҰзҡ„е®үе…Ёйҡҗз§ҒжүӢж®ө гҖӮ

дҪҶеҰӮжһңжңү第дёүж–№еңЁдҪ дёҚзҹҘжғ…зҡ„жғ…еҶөдёӢзӘғеҗ¬ пјҢ з”ҡиҮіеҶ’е……жҹҗдёӘдҪ дҝЎд»»зҡ„е•ҶдёҡдјҷдјҙзӘғеҸ–з ҙеқҸжҖ§зҡ„дҝЎжҒҜе‘ўпјҹдҪ зҡ„з§Ғдәәж•°жҚ®е°ұиҝҷж ·иў«ж”ҫеңЁдәҶеҚұйҷ©еҲҶеӯҗзҡ„жүӢдёӯ гҖӮ

иҝҷе°ұжҳҜиҮӯеҗҚжҳӯи‘—зҡ„ дёӯй—ҙдәәж”»еҮ»(man-in-the-middle)пјҲMITMпјү гҖӮ

еҲ°еә•д»Җд№ҲжҳҜдёӯй—ҙдәәж”»еҮ»пјҹй»‘е®ўжҪңе…ҘеҲ°дҪ дёҺеҸ—е®іиҖ…жҲ–жҳҜжҹҗдёӘи®ҫеӨҮй—ҙзҡ„йҖҡдҝЎиҝҮзЁӢдёӯ пјҢ зӘғеҸ–ж•Ҹж„ҹдҝЎжҒҜпјҲеӨҡж•°жҳҜиә«д»ҪдҝЎжҒҜпјүиҝӣиҖҢд»ҺдәӢеҗ„з§Қиҝқжі•иЎҢдёәзҡ„иҝҮзЁӢ пјҢ е°ұжҳҜдёҖж¬Ўдёӯй—ҙдәәж”»еҮ» гҖӮScamicide е…¬еҸёеҲӣе§Ӣдәә Steve J. J. Weisman д»Ӣз»ҚиҜҙпјҡ

“дёӯй—ҙдәәж”»еҮ»д№ҹеҸҜд»ҘеҸ‘з”ҹеңЁеҸ—е®іиҖ…дёҺжҹҗдёӘеҗҲжі• App жҲ–зҪ‘йЎөдёӯй—ҙ гҖӮеҪ“еҸ—е®іиҖ…д»ҘдёәиҮӘе·ұйқўеҜ№зҡ„жҳҜжӯЈеёё app жҲ–зҪ‘йЎөж—¶ пјҢ е…¶е®һ Ta жӯЈеңЁдёҺдёҖдёӘд»ҝеҶ’зҡ„ app жҲ–зҪ‘йЎөдә’еҠЁ пјҢ е°ҶиҮӘе·ұзҡ„ж•Ҹж„ҹдҝЎжҒҜйҖҸйңІз»ҷдәҶдёҚжі•еҲҶеӯҗ гҖӮ”дёӯй—ҙдәәж”»еҮ»иҜһз”ҹдәҺ 1980 е№ҙд»Ј пјҢ жҳҜжңҖеҸӨиҖҒзҡ„зҪ‘з»ңж”»еҮ»еҪўејҸд№ӢдёҖ гҖӮдҪҶе®ғеҚҙжӣҙдёәеёёи§Ғ гҖӮWeisman и§ЈйҮҠйҒ“ пјҢ еҸ‘з”ҹдёӯй—ҙдәәж”»еҮ»зҡ„еңәжҷҜжңүеҫҲеӨҡз§Қпјҡ

- ж”»йҷ·дёҖдёӘжңӘжңүж•ҲеҠ еҜҶзҡ„ WiFi и·Ҝз”ұеҷЁпјҡиҜҘеңәжҷҜеӨҡи§ҒдәҺдәә们дҪҝз”Ёе…¬е…ұ WiFi зҡ„ж—¶еҖҷ гҖӮ“иҷҪ然家用и·Ҝз”ұеҷЁд№ҹеҫҲи„Ҷејұ пјҢ дҪҶй»‘е®ўж”»еҮ»е…¬е…ұ WiFi зҪ‘з»ңзҡ„жғ…еҶөжӣҙдёәеёёи§Ғ гҖӮ”Weisman иҜҙ пјҢ “й»‘е®ўзҡ„зӣ®ж Үе°ұжҳҜд»ҺжҜ«ж— жҲ’еҝғзҡ„дәә们йӮЈйҮҢзӘғеҸ–еңЁзәҝ银иЎҢиҙҰжҲ·иҝҷж ·зҡ„ж•Ҹж„ҹдҝЎжҒҜ гҖӮ”

- ж”»йҷ·й“¶иЎҢгҖҒйҮ‘иһҚйЎҫй—®зӯүжңәжһ„зҡ„з”өеӯҗйӮ®д»¶иҙҰжҲ·пјҡ“дёҖж—Ұй»‘е®ўж”»йҷ·дәҶиҝҷдәӣз”өеӯҗйӮ®д»¶зі»з»ҹ пјҢ 他们е°ұдјҡеҶ’充银иЎҢжҲ–жӯӨзұ»е…¬еҸёз»ҷеҸ—е®іиҖ…еҸ‘йӮ®д»¶” пјҢ Weisman иҜҙ пјҢ ”他们д»Ҙзҙ§жҖҘжғ…еҶөзҡ„еҗҚд№үзҙўиҰҒдёӘдәәдҝЎжҒҜ пјҢ иҜёеҰӮз”ЁжҲ·еҗҚе’ҢеҜҶз Ғ гҖӮеҸ—е®іиҖ…еҫҲе®№жҳ“иў«иҜұйӘ—дәӨеҮәиҝҷдәӣдҝЎжҒҜ гҖӮ”

- еҸ‘йҖҒй’“йұјйӮ®д»¶пјҡзӘғиҙјд»¬иҝҳеҸҜиғҪеҶ’е……жҲҗдёҺеҸ—е®іиҖ…жңүеҗҲдҪңе…ізі»зҡ„е…¬еҸё пјҢ еҗ‘е…¶зҙўиҰҒдёӘдәәдҝЎжҒҜ гҖӮ“еңЁеӨҡдёӘжЎҲдҫӢдёӯ пјҢ й’“йұјйӮ®д»¶дјҡеј•еҜјеҸ—е®іиҖ…и®ҝй—®дёҖдёӘдјӘйҖ зҡ„зҪ‘йЎө пјҢ иҝҷдёӘдјӘйҖ зҡ„зҪ‘йЎөзңӢиө·жқҘе°ұе’ҢеҸ—е®іиҖ…еёёеёёи®ҝй—®зҡ„еҗҲжі•е…¬еҸёзҪ‘йЎөдёҖжЁЎдёҖж · гҖӮ”Weisman иҜҙйҒ“ гҖӮ

- еңЁеҗҲжі•зҪ‘йЎөдёӯеөҢе…ҘжҒ¶ж„Ҹд»Јз Ғпјҡж”»еҮ»иҖ…иҝҳдјҡжҠҠжҒ¶ж„Ҹд»Јз ҒпјҲйҖҡеёёжҳҜ JAVAScriptпјүеөҢе…ҘеҲ°дёҖдёӘеҗҲжі•зҡ„зҪ‘йЎөдёӯ гҖӮ“еҪ“еҸ—е®іиҖ…еҠ иҪҪиҝҷдёӘеҗҲжі•зҪ‘йЎөж—¶ пјҢ жҒ¶ж„Ҹд»Јз ҒйҰ–е…ҲжҢүе…өдёҚеҠЁ пјҢ зӣҙеҲ°з”ЁжҲ·иҫ“е…ҘиҙҰжҲ·зҷ»еҪ•жҲ–жҳҜдҝЎз”ЁеҚЎдҝЎжҒҜж—¶ пјҢ жҒ¶ж„Ҹд»Јз Ғе°ұдјҡеӨҚеҲ¶иҝҷдәӣдҝЎжҒҜ并е°Ҷе…¶еҸ‘йҖҒиҮіж”»еҮ»иҖ…зҡ„жңҚеҠЎеҷЁ гҖӮ”зҪ‘з»ңе®ү全专家 Nicholas McBride д»Ӣз»ҚиҜҙ гҖӮ

иҝҷиө·дёӯй—ҙдәәж”»еҮ»дәӢ件зҡ„е…ій”®еңЁдәҺпјҡVisualDiscovery жӢҘжңүи®ҝй—®з”ЁжҲ·жүҖжңүз§Ғдәәж•°жҚ®зҡ„жқғйҷҗ пјҢ еҢ…жӢ¬иә«д»ҪиҜҒеҸ·гҖҒйҮ‘иһҚдәӨжҳ“дҝЎжҒҜгҖҒеҢ»з–—дҝЎжҒҜгҖҒзҷ»еҪ•еҗҚе’ҢеҜҶз Ғзӯүзӯү гҖӮжүҖжңүиҝҷдәӣи®ҝй—®иЎҢдёәйғҪжҳҜеңЁз”ЁжҲ·дёҚзҹҘжғ…е’ҢжңӘиҺ·еҫ—жҺҲжқғзҡ„жғ…еҶөдёӢиҝӣиЎҢзҡ„ гҖӮиҒ”йӮҰдәӨжҳ“委е‘ҳдјҡпјҲFTCпјүи®Өе®ҡжӯӨж¬ЎдәӢ件дёәж¬әиҜҲдёҺдёҚе…¬е№із«һдәү гҖӮ2019 е№ҙ пјҢ иҒ”жғіеҗҢж„ҸдёәжӯӨж”Ҝд»ҳ 8300 дёҮзҫҺе…ғзҡ„йӣҶдҪ“иҜүи®јзҪҡж¬ҫ гҖӮ

жҲ‘еҰӮдҪ•жүҚиғҪйҒҝе…ҚйҒӯеҸ—дёӯй—ҙдәәж”»еҮ»пјҹ

- йҒҝе…ҚдҪҝз”Ёе…¬е…ұ WiFiпјҡWeisman е»әи®® пјҢ д»ҺжқҘйғҪдёҚиҰҒдҪҝз”Ёе…¬ејҖзҡ„ WiFi иҝӣиЎҢйҮ‘иһҚдәӨжҳ“ пјҢ йҷӨйқһдҪ е®үиЈ…дәҶеҸҜйқ зҡ„ VPN е®ўжҲ·з«Ҝ并иҝһжҺҘиҮіеҸҜдҝЎд»»зҡ„ VPN жңҚеҠЎеҷЁ гҖӮйҖҡиҝҮ VPN иҝһжҺҘ пјҢ дҪ зҡ„йҖҡдҝЎжҳҜеҠ еҜҶзҡ„ пјҢ дҝЎжҒҜд№ҹе°ұдёҚдјҡеӨұзӘғ гҖӮ

- ж—¶еҲ»жіЁж„ҸпјҡеҜ№иҰҒжұӮдҪ жӣҙж–°еҜҶз ҒжҲ–жҳҜжҸҗдҫӣз”ЁжҲ·еҗҚзӯүз§ҒдәәдҝЎжҒҜзҡ„йӮ®д»¶жҲ–ж–Үжң¬ж¶ҲжҒҜиҰҒж—¶еҲ»дҝқжҢҒиӯҰжғ• гҖӮиҝҷдәӣжүӢж®өеҫҲеҸҜиғҪиў«з”ЁжқҘзӘғеҸ–дҪ зҡ„иә«д»ҪдҝЎжҒҜ гҖӮеҰӮжһңдёҚзЎ®е®ҡ收еҲ°зҡ„йӮ®д»¶жқҘиҮӘдәҺзЎ®еҲҮе“ӘдёҖж–№ пјҢ дҪ еҸҜд»ҘдҪҝз”ЁиҜёеҰӮз”өиҜқеҸҚжҹҘжҲ–жҳҜйӮ®д»¶еҸҚжҹҘзӯүе·Ҙе…· гҖӮйҖҡиҝҮз”өиҜқеҸҚжҹҘ пјҢ дҪ еҸҜд»ҘжүҫеҮәжңӘзҹҘеҸ‘件дәәзҡ„жӣҙеӨҡиә«д»ҪдҝЎжҒҜ гҖӮйҖҡиҝҮйӮ®д»¶еҸҚжҹҘ пјҢ дҪ еҸҜд»Ҙе°қиҜ•зЎ®е®ҡи°Ғз»ҷдҪ еҸ‘жқҘдәҶиҝҷжқЎж¶ҲжҒҜ гҖӮйҖҡеёёжқҘи®І пјҢ еҰӮжһңеҸ‘зҺ°жҹҗдәӣж–№йқўзЎ®е®һжңүй—®йўҳ пјҢ дҪ еҸҜд»Ҙеҗ¬д»Һе…¬еҸёдёӯжҹҗдёӘдҪ и®ӨиҜҶжҲ–жҳҜдҝЎд»»зҡ„дәәзҡ„ж„Ҹи§Ғ гҖӮжҲ–иҖ… пјҢ дҪ д№ҹеҸҜд»ҘеҺ»дҪ зҡ„银иЎҢгҖҒеӯҰж ЎжҲ–е…¶д»–жҹҗдёӘз»„з»Ү пјҢ еҪ“йқўеҜ»жұӮ他们зҡ„её®еҠ© гҖӮжҖ»д№Ӣ пјҢ йҮҚиҰҒзҡ„иҙҰжҲ·дҝЎжҒҜз»қеҜ№дёҚиҰҒйҖҸйңІз»ҷдёҚи®ӨиҜҶзҡ„“жҠҖжңҜдәәе‘ҳ” гҖӮ

жҺЁиҚҗйҳ…иҜ»

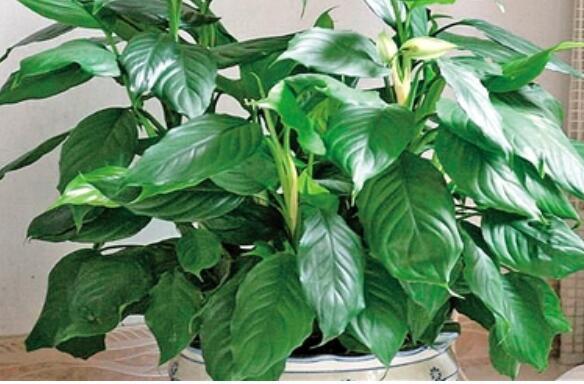

- иҢүиҺүиҠұиҢ¶жҖҺд№ҲжіЎ,иҢүиҺүиҠұиҢ¶еҰӮдҪ•е–қ

- йІңжңҲеӯЈеҰӮдҪ•еҒҡжҲҗе№ІиҠұиҢ¶,еҰӮдҪ•йүҙеҲ«иҠұиҢ¶зҡ„еҘҪеқҸ

- еҰӮдҪ•зңӢзҺ«з‘°иҠұиҢ¶еҘҪеқҸ,зҺ«з‘°иҠұиҢ¶еҲ°еә•жҳҜд»Җд№ҲиҢ¶

- зҷҫеҗҲиҠұеҰӮдҪ•е–қ,иҢүиҺүиҠұиҢ¶еҰӮдҪ•е–қ

- йҮ‘银иҠұиҢ¶жҳҜеҰӮдҪ•еҲ¶дҪңзҡ„,йҮ‘银иҠұиҢ¶зҡ„дҪңз”Ё

- еӨҸеӯЈеҰӮдҪ•зҘӣж№ҝ,иҠұиҢ¶еҰӮдҪ•йүҙеҲ«е’Ңиҙӯд№°

- еҶңеҗҲзјҙиҙ№зҪ‘дёҠеҰӮдҪ•дәӨпјҹ

- ж·ҳе®қеә—еҰӮдҪ•жҝҖжҙ» ж·ҳе®қйҮҚж–°ејҖеә—жҖҺд№ҲжҝҖжҙ»

- жүӢжңәж·ҳе®қжҖҺд№ҲејҖеә—й“әжӯҘйӘӨ жүӢжңәзүҲж·ҳе®қеҰӮдҪ•ејҖеә—

- ж·ҳе®қж–°еҚ–家еҰӮдҪ•з ҙйӣ¶ ж·ҳе®қж–°дёҠжһ¶зҡ„е®қиҙқжҖҺд№Ҳз ҙйӣ¶