гҖҗйӣ¶дҝЎд»»дёӢзҡ„еә”з”Ёе®үе…ЁзҪ‘е…іиҜҘеҰӮдҪ•е»әи®ҫпјҹгҖ‘

жҺЁиҚҗйҳ…иҜ»

-

1522е№ҙжҳҜе“ӘдёӘжңқд»Ј 1522е№ҙжҳҜд»Җд№Ҳжңқд»Ј

-

йЈҺйӣӘдёӯз«ҷеІ—еҶӣдәә з«ҷеІ—зҡ„жҲҳеЈ«жүӢйҮҢзҙ§жҸЎзқҖ

-

еҫ®дҝЎе…¬дј—еҸ·вҖңеҒҘеә·е№ҝдёңвҖқ|е№ҝдёңж–°еўһеўғеӨ–иҫ“е…ҘзЎ®иҜҠ5дҫӢгҖҒж— з—ҮзҠ¶ж„ҹжҹ“иҖ…8дҫӢпјҢеқҮдёәе№ҝе·һжҠҘе‘Ҡ

-

еҸӨд»ҠеҢ»жЎҲз ”иҜ»|еҸӨд»ҠеҢ»жЎҲз ”иҜ»пјҡе№ҝдёӯеҢ»ж•ҷжҺҲе‘ЁзҰҸз”ҹжІ»иҗҺзј©жҖ§иғғзӮҺдјҙиӮ еҢ–дёү

-

家常иҖҒе№ІеҰҲиұҶи…җпјҢдёҚдёҖж ·зҡ„йә»е©ҶиұҶи…җпјҢеҒҡжі•и¶…з®ҖеҚ•зҡ„дёӢйҘӯиҸңпјҢзү№зҫҺе‘і

-

гҖҺдёӯйҮ‘зҪ‘гҖҸеёғеұҖйқһжҺҘи§Ұз»ҸжөҺпјҢдҪійғҪ科жҠҖеҸ‘еёғе•Ҷз”ЁжҷәиғҪдәәи„ёжөӢжё©ж–°е“Ғ

-

зӣӣеӨҸд№ҰйҰҷ|жҲ‘们дёҚиғҪеҸӘжңүзңҒзңҒзңҒзҡ„жҖҒеәҰпјҢеӯ©еӯҗзңӢи§ҒзҺ©е…·е°ұжғід№°пјҹеҜ№еҫ…йҮ‘й’ұ

-

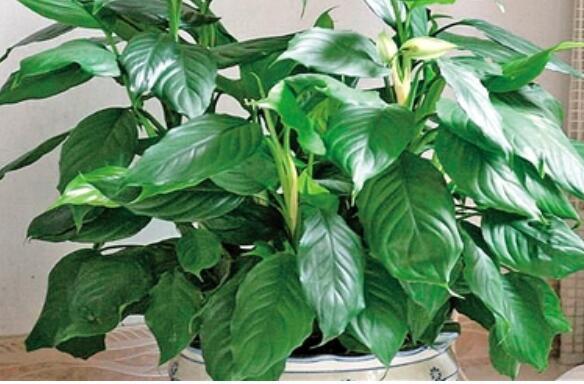

иҠұйҰҷ|еңЁе®¶йҮҢе…»зӣҶвҖңйҶүй…’жқЁеҰғвҖқиҠұе§ҝзҗјиҠұзҺүеҸ¶пјҢиҠұйҰҷйҶүдәәпјҢжҜ”иҸҠиҠұиҝҳзҫҺ

-

жӯҢеЈ°|е‘Ёж·ұйҰ–зҷ»гҖҠжөҒж·Ңзҡ„жӯҢеЈ°гҖӢпјҢзӣҙе‘јиў«вҖңжҰЁе№ІвҖқ

-

жң¬з”°urv|8жңҲй”ҖйҮҸжңҖжғЁзҡ„еҚҒеӨ§иҪҝиҪҰжҰңеҚ•пјҢиҝҷдёӘе“ҒзүҢеҚ 5ж¬ҫпјҢжҲ–е°ҶйҖҖеҮәдёӯеӣҪеёӮеңә

-

иҗҢдё»еҰҲе’ӘиӮІе„ҝз»Ҹ|еҰҲеҰҲи®°еҫ—иҰҒиҜ»жҮӮпјҢз”·еӯ©дёәдҪ•зҲұвҖңзІҳвҖқеҰҲеҰҲпјҹиғҢеҗҺзҡ„еҝғзҗҶжҡ—зӨә

-

дҪ еҸҜиғҪдёҚдәҶи§Јиҝҷ3件дәӢпјҢж—©и®ӨиҜҶж—©еҸ—зӣҠ д№ҷиӮқзҹҘиҜҶ

-

дәІдәәиў«еҗҢдәӢж— ж•…иғҢең°йҮҢйӘӮе’ӢеҠһ

-

й«ҳи¶…йҹійҖҹ|е…ЁзҗғжңҖеҝ«еҜјеј№дә®зӣёпјҢ15еҲҶй’ҹзӣҙиҫҫзҫҺжң¬еңҹпјҢе®ҷж–ҜзӣҫйғҪжқҘдёҚеҸҠеҸҚеә”

-

жҖҺж ·зңӢеҫ…ж•ҷеёҲеңЁдёҠиҜҫдёӯеӨ№еёҰз§Ғиҙ§пјҲжіӣжҢҮдәәз”ҹйҒ“зҗҶпјүзҡ„иЎҢдёә

-

зңҹжғід№°еҘ—е°ҸжҲ·еһӢз…§зқҖе®ғиЈ…пјҢж—ўеҸҜдҪҸ家еҸҲеҸҜеҪ“е·ҘдҪңе®ӨпјҢдёҖдәәзӢ¬дә«еӨӘзҲҪдәҶ

-

еҢ—дә¬е°Ҷж–°еўһдёүжқЎй“ӣй“ӣиҪҰеӨңжҷҜжёёзәҝи·Ҝ

-

зҫҪжҜӣзҗғд»Һйӣ¶еҹәзЎҖеҲ°е…Ҙй—Ё зҫҪжҜӣзҗғи®ӯз»ғ

-

гҖҺжҗһ笑еӨ§е–ҮеҸӯгҖҸдёҖеӨ©еңЁи·ҜеҸЈиө·жӯҘзҶ„зҒ«дәҶпјҢеҘ№жү“ејҖеҸҢй—ӘдёӢдәҶиҪҰпјҢ笑иҜқпјҡиЎЁе§җеҲҡжӢҝй©ҫз…§

-

ејҖдёҖ家е„ҝз«ҘзӣҠжҷәзҺ©е…·еә—жҖҺд№Ҳж · жқӯе·һе·§еӨ©жүҚзҺ©е…·жҖ»йғЁең°еқҖ