OpenVPNпјҢWireGuardе’ҢIKEv2 / IPSec VPNе®№жҳ“еҸ—еҲ°ж”»еҮ» гҖӮеӯҰиҖ…жң¬е‘ЁжҠ«йңІдәҶдёҖдёӘеҪұе“ҚlinuxпјҢAndroidпјҢmacOSе’Ңе…¶д»–еҹәдәҺUnixзҡ„ж“ҚдҪңзі»з»ҹзҡ„е®үе…ЁжјҸжҙһпјҢж”»еҮ»иҖ…еҸҜд»ҘеҲ©з”ЁиҜҘжјҸжҙһе—…жҺўпјҢеҠ«жҢҒе’ҢзҜЎж”№VPNйҡ§йҒ“иҝһжҺҘ гҖӮ

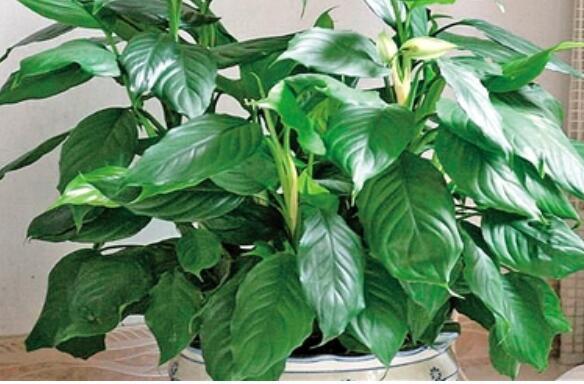

ж–Үз« жҸ’еӣҫ

иҜҘжјҸжҙһпјҲи·ҹиёӘдёәCVE-2019-14899пјүдҪҚдәҺеӨҡдёӘеҹәдәҺUnixж“ҚдҪңзі»з»ҹзҡ„зҪ‘з»ңе Ҷж ҲдёӯпјҢжӣҙе…·дҪ“ең°иҜҙпјҢеңЁдәҺж“ҚдҪңзі»з»ҹеҰӮдҪ•е“Қеә”ж„ҸеӨ–зҡ„зҪ‘з»ңж•°жҚ®еҢ…жҺўжөӢ гҖӮ

ж №жҚ®з ”究е°Ҹз»„зҡ„иҜҙжі•пјҢж”»еҮ»иҖ…еҸҜд»ҘдҪҝз”ЁжӯӨжјҸжҙһжқҘжҺўжөӢи®ҫеӨҮ并еҸ‘зҺ°жңүе…із”ЁжҲ·VPNиҝһжҺҘзҠ¶жҖҒзҡ„еҗ„з§ҚиҜҰз»ҶдҝЎжҒҜ гҖӮ

еҸҜд»Ҙд»ҺжҒ¶ж„Ҹи®ҝй—®зӮ№жҲ–и·Ҝз”ұеҷЁиҝӣиЎҢж”»еҮ»пјҢд№ҹеҸҜд»Ҙз”ұеӯҳеңЁдәҺеҗҢдёҖзҪ‘з»ңдёҠзҡ„ж”»еҮ»иҖ…иҝӣиЎҢж”»еҮ»пјҢд»ҘзЎ®е®ҡжҳҜеҗҰжңүе…¶д»–з”ЁжҲ·иҝһжҺҘеҲ°VPNпјҢз”ұVPNжңҚеҠЎеҷЁдёәе…¶еҲҶй…Қзҡ„иҷҡжӢҹIPең°еқҖд»ҘеҸҠжҳҜеҗҰжҲ–жІЎжңүдёҺжҢҮе®ҡзҪ‘з«ҷзҡ„жңүж•ҲиҝһжҺҘ гҖӮ”

жӯӨеӨ–пјҢз ”з©¶е°Ҹз»„иҝҳ声称他们иҝҳиғҪеӨҹзЎ®е®ҡжҹҗдәӣVPNиҝһжҺҘдёӯзҡ„зЎ®еҲҮж•°жҚ®еҢ…еәҸеҲ— гҖӮ

ж–°еўЁиҘҝе“ҘеӨ§еӯҰBreakpointing Badз ”з©¶е°Ҹз»„зҡ„дёүеҗҚжҲҗе‘ҳд№ӢдёҖWilliam J. TolleyиҜҙпјҡ“иҝҷдҪҝжҲ‘们иғҪеӨҹе°Ҷж•°жҚ®жіЁе…ҘTCPжөҒ并еҠ«жҢҒиҝһжҺҘ гҖӮ”

еӨҡдёӘж“ҚдҪңзі»з»ҹеҸ—еҲ°еҪұе“Қ

иҜҘеӣўйҳҹиЎЁзӨәпјҢ他们еңЁд»ҘдёӢж“ҚдҪңзі»з»ҹдёҠжөӢиҜ•е№¶жҲҗеҠҹеҲ©з”ЁдәҶиҜҘжјҸжҙһпјҡ

Ubuntu 19.10пјҲзі»з»ҹпјү

FedoraпјҲзі»з»ҹпјү

Debian 10.2пјҲзі»з»ҹпјү

Arch 2019.05пјҲзі»з»ҹпјү

Manjaro 18.1.1пјҲзі»з»ҹпјү

DevuanпјҲsysV initпјү

MX Linux 19пјҲMepis + antiXпјү

Void LinuxпјҲеҚ•е…ғпјү

Slackware 14.2пјҲrc.dпјү пјү

DeepinпјҲrc.dпјү

FreeBSDпјҲrc.dпјү

OpenBSDпјҲrc.dпјү

е…¶д»–еҹәдәҺUnixзҡ„ж“ҚдҪңзі»з»ҹпјҲеҰӮAndroidе’ҢmacOSпјүд№ҹеҸ—еҲ°еҪұе“Қ гҖӮ

з ”з©¶е°Ҹз»„иҜҙпјҢ他们зҡ„ж”»еҮ»й’ҲеҜ№OpenVPNпјҢWireGuardе’ҢIKEv2 / IPSecзӯүVPNжҠҖжңҜпјҢд»ҘеҸҠе…¶д»–еҸҜиғҪзҡ„ж”»еҮ»пјҢеӣ дёә“дҪҝз”Ёзҡ„VPNжҠҖжңҜдјјд№Һж— е…ізҙ§иҰҒ” гҖӮ

дёҖж¬Ў“йқһеёёд»ӨдәәеҚ°иұЎж·ұеҲ»”зҡ„ж”»еҮ»

дҪңдёәеҜ№е…¬ејҖжҠ«йңІзҡ„еӣһеә”пјҢWireGuardејҖжәҗVPNзҡ„еҲӣе»әиҖ…Jason A. DonenfeldиҜҙпјҡ“иҝҷдёҚжҳҜWireGuardжјҸжҙһпјҢиҖҢжҳҜеҸ—еҪұе“Қзҡ„ж“ҚдҪңзі»з»ҹдёҠзҡ„и·Ҝз”ұиЎЁд»Јз Ғе’Ң/жҲ–TCPд»Јз Ғдёӯзҡ„жҹҗдәӣеҶ…е®№ гҖӮ” гҖӮ

“е®ғдјјд№ҺеҪұе“ҚдәҶжңҖеёёи§Ғзҡ„UnixзҪ‘з»ңе Ҷж ҲпјҢ” DonenfeldиЎҘе……иҜҙ гҖӮ

Donenfeldе°ҶCVE-2019-12899жҸҸиҝ°дёә“еҫҲеҘҪзҡ„жјҸжҙһ”пјҢиҖҢAmazon Web Servicesе·ҘзЁӢеёҲпјҢApache HTTPdејҖеҸ‘еӣўйҳҹжҲҗе‘ҳColmMacCárthaighе°Ҷж”»еҮ»жҸҸиҝ°дёә“ йқһеёёд»ӨдәәеҚ°иұЎж·ұеҲ»” гҖӮ

ж №жҚ®з ”究е°Ҹз»„зҡ„иҜҙжі•пјҢиҝҷз§Қж”»еҮ»дҫқиө–дәҺеҗ‘еҸ—е®іиҖ…зҡ„и®ҫеӨҮпјҲLinuxи·Ҝз”ұеҷЁпјҢAndroidжүӢжңәпјҢmacOSжЎҢйқўзӯүпјүеҸ‘йҖҒжңӘз»ҸиҜ·жұӮзҡ„зҪ‘з»ңж•°жҚ®еҢ…пјҢ并и§ӮеҜҹзӣ®ж Үи®ҫеӨҮзҡ„еӣһеӨҚж–№ејҸ гҖӮ

ж”»еҮ»зҡ„е·§еҰҷд№ӢеӨ„еңЁдәҺз ”з©¶еӣўйҳҹеҰӮдҪ•еҲ¶дҪңиҝҷдәӣж•°жҚ®еҢ…пјҢд»ҘеҸҠ他们дҪҝз”Ёзӯ”еӨҚжқҘжҺЁж–ӯз”ЁжҲ·еңЁе…¶VPNйҡ§йҒ“еҶ…жӯЈеңЁеҒҡд»Җд№Ҳзҡ„ж–№ејҸ гҖӮ

з ”з©¶е°Ҹз»„зҡ„е…¬ејҖжҠ«йңІеҢ…еҗ«жӣҙеӨҡжҠҖжңҜз»ҶиҠӮпјҢд»ҘеҸҠжңҚеҠЎеҷЁжүҖжңүиҖ…еҸҜд»Ҙеә”з”Ёзҡ„зј“и§ЈжҺӘж–Ҫ гҖӮе®һж–ҪиҜҘж”»еҮ»е№¶йқһжҳ“дәӢпјҢеӣ жӯӨиҝҷе°ҶжҺ’йҷӨеӨ§и§„жЁЎеҲ©з”Ёзҡ„жғ…еҶөпјҢзӣҙеҲ°жңүиЎҘдёҒеҸҜз”Ёдёәжӯў гҖӮдҪҶжҳҜпјҢеҰӮжһңж”»еҮ»иҖ…е…·жңүжү§иЎҢжӯӨжјҸжҙһзҡ„жҠҖиғҪпјҢеҲҷиҜҘжјҸжҙһйқһеёёйҖӮеҗҲй’ҲеҜ№жҖ§ж”»еҮ» гҖӮ

гҖҗж–°жјҸжҙһдҪҝж”»еҮ»иҖ…еҸҜд»Ҙе—…жҺўжҲ–еҠ«жҢҒVPNиҝһжҺҘгҖ‘

жҺЁиҚҗйҳ…иҜ»

- жұӘеҒҘ,иҢ¶й…’иҒ”姻еҲӣж–°иҗҘй”Җжё йҒ“еҠ©еҠӣй»”иҢ¶еҝ«йҖҹеҮәеұұ

- е®үжәӘ,иҢ¶еӣӯжҚўж–°йўң иҝӣе…Ҙз«ӢдҪ“з§ҚжӨҚж—¶д»Ј

- жўҰи§ҒиҮӘе·ұ家旧жҲҝж”№йҖ ж–°жҲҝеӯҗ жўҰи§ҒеңЁж—§жҲҝеӯҗж”№йҖ ж–°жҲҝеӯҗ

- ж·ҳе®қејҖеә—еҗҺжҖҺд№ҲиҝҗиҗҘ ж·ҳе®қж–°еә—й“әеҰӮдҪ•иҝҗиҗҘ

- ж–°еҶ з—…жҜ’|еј ж–Үе®ҸпјҡиҝҷжіўеҘҘеҜҶе…ӢжҲҺиўӯеҮ»еҫҲеҝ«еҫҲзҢӣ е®Ңе…ЁејҖж”ҫеңЁжҲ‘еӣҪдёҚйҖӮз”Ё еҠ ејәз–«иӢ—жҺҘз§Қ

- еҲ¶йҖ дёҡ|еӣӣжҲҗж–°еўһйӘ‘жүӢжҳҜеҲ¶йҖ дёҡе·ҘдәәиҪ¬иЎҢеј•зғӯи®®пјҡе№ҙиҪ»дәәдёҚж„ҝиҝӣе·ҘеҺӮ жӣҙйқ’зқҗйҖҒеӨ–еҚ–

- ж·ҳе®қжӣҫз»ҸејҖиҝҮеә—жҖҺд№ҲйҮҚж–°ејҖ ж·ҳе®қд№ӢеүҚејҖиҝҮеә—жҖҺд№ҲйҮҚж–°ејҖеә—

- еҗҗйІҒз•ӘзӣҶең°жңүеӨҡдҪҺ? еҗҗйІҒз•ӘзӣҶең°зҡ„жңҖдҪҺеӨ„жҳҜд»Җд№Ҳ

- ж–°жҳҢ,иҢ¶ ж—…з»“еҗҲ延й•ҝиҢ¶дә§дёҡй“ҫжҸҗеҚҮиҢ¶еҸ¶йҷ„еҠ еҖј

- иөӢдәҲиҢ¶ж–ҮеҢ–ж–°еҶ…ж¶ө жү“йҖ е®ңе®ҫж—©иҢ¶е“ҒзүҢ