永州|防守日记|一封钓鱼邮件,竟意外揪出境外著名黑产组织

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

文章图片

成功上分前 , 安能辨谁为渔人谁为鱼肉?一封钓鱼邮件 , 你以为我会咬钩?

背景

本文记录在2021年大型攻防演习期间 , 我方防守队发现一个IP地址有异常扫描行为 , 进行IP监控后 , 根据对方发送的钓鱼邮件展开追踪溯源分析 , 最终成功定位到该黑产组织的经历 。

【永州|防守日记|一封钓鱼邮件,竟意外揪出境外著名黑产组织】

攻击者:以为渗透成功 , 发送钓鱼邮件 , 只待蓝方上钩

防守方:重点观察已久 , 顺藤摸瓜 , 成功溯源黑产组织

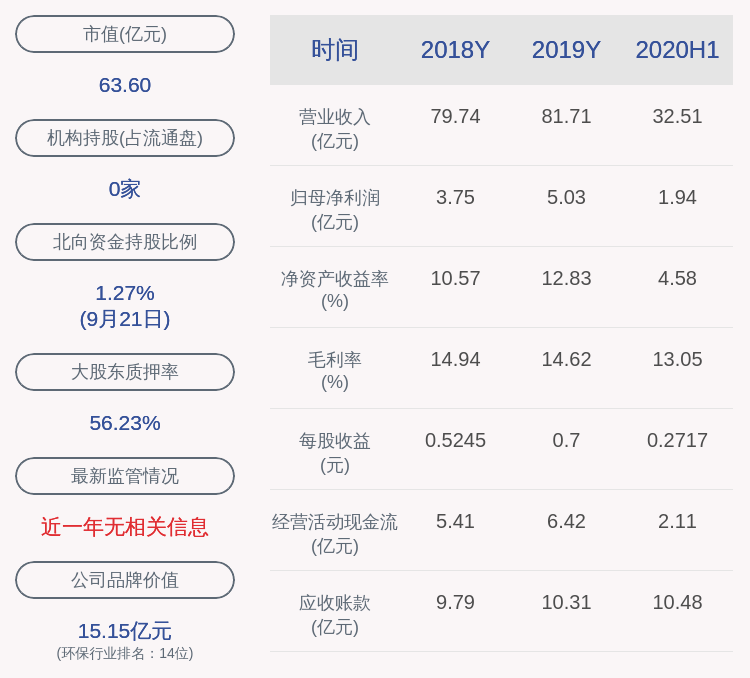

利用PRS-NTA , 步步为营展开溯源分析2021年4月某天下午 , 我防守团队收到PRS-NTA全流量智能安全分析平台的告警 , 发现一条来自IP地址为 *.*.*.79 的攻击行为 。

PRS-NTA告警界面截图

如此“快、狠、准”的攻击行为 , 一看就不是普通脚本小子的扫描行为 。 这还等什么?立刻开展溯源反制工作查起来!

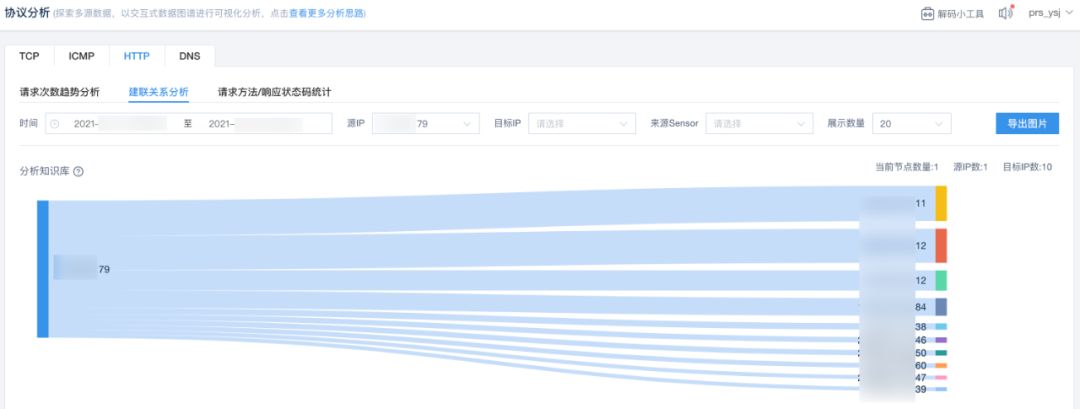

为了获取攻击范围 , 我们开始全网段排查该IP地址的访问关系 。

在PRS-NTA的可视化数据图谱的协议分析功能中 , 可将目标IP地址定义为源IP、默认时间维度 , 查出目标IP地址在这段时间的所有建联关系 , 并将他们进行可视化呈现 。

不查不知道 , 一查吓一跳 。 该可疑IP已经对以下十几个IP进行了不同程度的密集访问 , 不过也好 , 对方攻击目标Get!

我方继续查找和定位可疑IP的攻击行为 , 确定每次攻击行为的攻击范围 。 由于可疑IP的访问目标较多 , 突然展开大范围攻击的可能性较高 , 我方决定将可疑IP的溯源分析时间由最近一周扩展到近3个月 。

PRS-NTA语法查询界面

首先利用PRS-NTA协议日志的语法查询 , 快速定位到可疑IP最近一周的攻击载荷 。

PRS语法查询功能:

PRS-NTA通过对协议字段的全量提取 , 内置DSL高级语法查询功能 。 用户可利用自定义语法如status_code:>=200 and status_code<=500 , 对协议数据进行检索查询 。 自定义语法查询可以更灵活地满足安全分析需求 , 全字段提取以及可视化交互效果也可以最大化降低用户的操作成本 。

自定义语法查询

自定义列表呈现

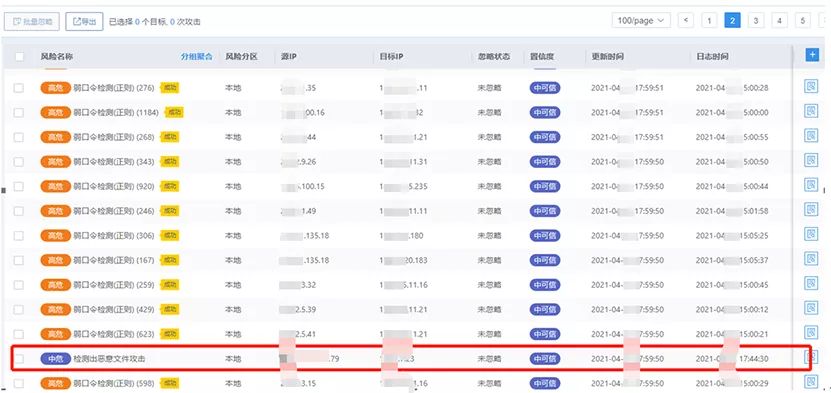

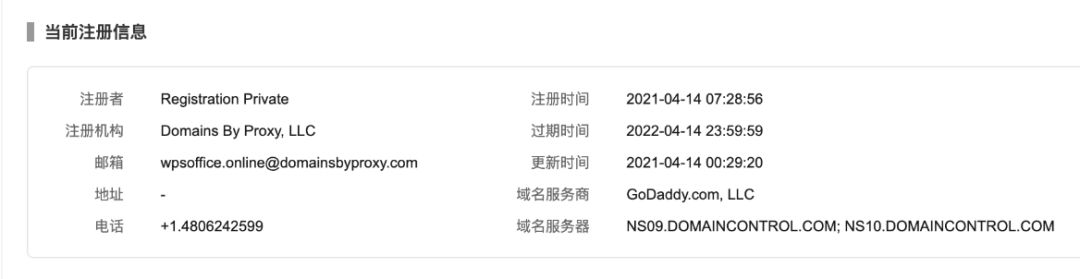

沿着这条线索 , 我们又对可疑IP的历史数据进行了调查 , 该IP曾在4月月初就用同样的手法发起攻击:对我方资产恶意传送宏病毒文件 。

再沿着这条线索 , 对可疑IP的历史数据进行调查 , 发现该IP曾在4月月初就用同样的手法发起过攻击:对我方资产恶意传送宏病毒文件 。

推荐阅读

- 地产业|业余篮球队对NBA顶级职业球员,可以说很难有有效防守

- K仔日记|伸舌头舔嘴唇太犯规!| 嘴唇

- |自动化工程师日记278

- 魔兽世界|老风尘的“玩儿”日记(九十五)一《魔兽世界》恶魔猎手

- 翡翠|翡翠日记:从石头蜕变成“美人鱼”(下)

- 失眠|老风尘的“玩儿”日记(八十五)一《魔兽世界》战神的崛起

- |你的精力可以放在进攻上,但是,防守也不应该拖后腿

- 克里斯·保罗|美媒列出了一套没拿到DPOY防守却很好的豪华五人组,这阵容有多强

- 完美日记|《饮食代谢力》——日式吃好减肥新理念

- 完美日记|600斤胖猴仔吃4个酱猪肘子,坐着睡着醒来就吃,网友:拿命造啊