这些bug你遇到过几个?盘点10个常见安全测试漏洞及修复建议( 三 )

1)修改中间件配置:

a)IIS:

web.config 配置文件中添加如下响应头:

b)Apache:

Header always append X-Frame-Options SAMEORIGIN

c)Nginx:

add_header X-Frame-Options SAMEORIGIN;

使用meta标签

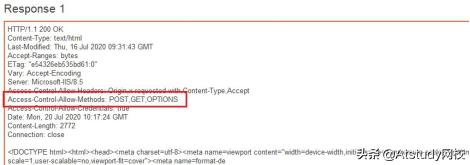

八、启用了不安全的HTTP方法

漏洞描述

Web服务器或应用服务器以不安全的方式进行配置 , 导致启用了WebDAV和不安全的HTTP方法 , 不安全的HTTP方法一般包括:TRACE、PUT、DELETE、COPY等 , 可能会造成攻击者在Web服务器上上传、修改或删除Web页面、脚本和文件的隐患 。

文章插图

文章插图

修复建议

禁用WebDAV 。 禁止不需要的HTTP方法(建议只使用GET和POST方法) 。

1)Apache:

使用Apache的重写规则来禁用Options方法和Trace方法 。 在Apache配置文件httpd-conf中【vhosts-conf】添加以下代码:

#单独禁用Trace方法:

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK)

RewriteRule .* - [F]

单独禁用Options方法:

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^(OPTIONS)

RewriteRule .* - [F]

同时禁用Trace方法和Options方法:

RewriteEngine On

RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK|OPTIONS)

RewriteRule .* - [F]

DocumentRoot "D:\wwwroot"

ServerName www.abc.com

ServerAlias abc.com

Options FollowSymLinks ExecCGI

AllowOverride All

Order allow,deny

Allow from all

Require all granted

RewriteEngine on

RewriteCond %{REQUEST_METHOD} ^(TRACE|TRACK|OPTIONS)

RewriteRule .* - [F]

2)Nginx:

在server段里加入下面代码:

if ($request_method !~* GET|POST) {

return 403;

}

重启Nginx , 就可以屏蔽GET、POST之外的HTTP方法 。

3)Tomcat:

修改web.xml配置文件 。

PUT

DELETE

HEAD

OPTIONS

TRACE

4)IIS:

a)禁用WebDAV功能;

b)在web.config的【configuration】下添加如下代码:

九、"X-Powered-By"字段泄露服务器信息

漏洞描述

因Web服务器、应用服务器配置不安全 , 导致响应报文的响应头中"X-Powered-By"字段泄露服务器信息 , 攻击者可以通过获取服务器版本信息 , 收集相关漏洞 , 进行特定的攻击 。

文章插图

文章插图

修复建议

隐藏响应头中"X-Powered-By"字段 。

1)IIS:

修改web.config配置文件 。

2)Nginx:

需要加上proxy_hide_header 。

location / {

proxy_hide_header X-Powered-By;

}

3)WAS:

修改websphere相应配置 , 将com.ibm.ws.webcontainer.disabledxPoweredBy配置更改为true 。

推荐阅读

- 不单性能一骑绝尘 iQOO 7的这些亮点也值得一提

- 三星手机诡异Bug:进入2021年 电池统计不见了

- 小姐姐们的心头好,这些手机为啥这么受欢迎

- Mate 20系列再升级,EMUI 11的这些功能你一定要试试

- 国美九九会员风靡闺蜜圈 这些“小心机”让姐妹们爱不释手

- 打乱全球供应链!每年损失千亿?美对华芯片封锁的后果不止这些

- 中国移动早有提醒!这些照片别放手机里,不然隐私、钱财都不安全

- 这些地方竟标注“室内玩乐”、“休闲娱乐的好去处”?美团紧急致歉

- 怎样提高苹果6的运行速度?有这些问题就别救了,你用了几年了?

- 还有5款!这些骁龙888旗舰,马上就发布