这些bug你遇到过几个?盘点10个常见安全测试漏洞及修复建议( 二 )

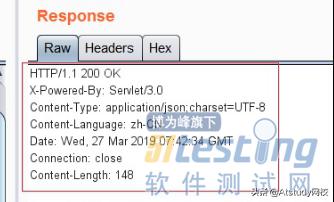

漏洞描述

因Web应用程序编程或配置不安全 , 导致HTTP响应缺少"Content-Security-Policy"头 , 可能产生跨站脚本攻击等隐患 , 可能会收集有关Web应用程序的敏感信息 , 如用户名、密码、卡号或敏感文件位置等 。

文章插图

文章插图

修复建议

将服务器配置为使用安全策略的"Content-Security-Policy"头 。

在web.config 配置文件中添加如下HTTP响应头:

?

使用meta标签:

四、缺少"X-Content-Type-Options"头

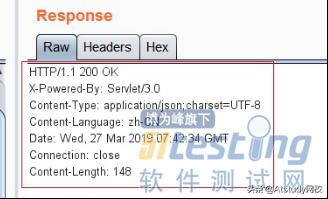

漏洞描述

因Web应用程序编程或配置不安全 , 导致缺少"Content-Security-Policy"头 , 可能产生偷渡式下载攻击等隐患 。

文章插图

文章插图

修复建议

将服务器配置为使用值为"nosniff"的"X-Content-Type-Options"头 。

在web.config 配置文件中添加如下响应头:

使用meta标签

五、缺少"X-XSS-Protection"头

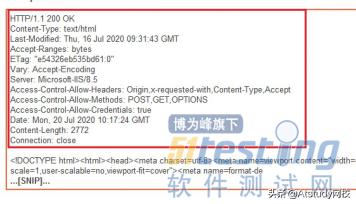

漏洞描述

因Web应用程序编程或配置不安全 , 导致缺少"Content-Security-Policy"头 , 可能产生跨站脚本攻击等隐患 。

文章插图

文章插图

修复建议

将服务器配置为使用值为"1"(已启用)的"X-XSS-Protection"头 。

1)在web.config 配置文件中添加如下响应头:

使用meta标签

六、缺少"HTTP Strict-Transport-Security"头

漏洞描述

因Web应用程序编程或配置不安全 , 导致缺少 HTTP Strict-Transport-Security 头 。 为了用户体验 , 有些网站允许使用HTTPS和HTTP访问 , 当用户使用HTTP访问时 , 网站会返回给用户一个302重定向到HTTPS地址 , 后续访问都使用HTTPS协议传输 , 但这个302重定向地址可能会被劫持篡改 , 被改成一个恶意的或者钓鱼HTTPS站点 , 导致敏感信息如用户名、密码、卡号或敏感文件位置泄露等风险 。

文章插图

文章插图

修复建议

通过向 web 应用程序响应添加"Strict-Transport-Security"响应头来实施 HTTP 严格传输安全策略 , 或实施具有足够长"max-age"的 HTTP Strict-Transport-Security 策略 , 强制客户端(如浏览器)使用HTTPS与服务器创建连接 。

七、容易出现点击劫持(Clickjacking)

漏洞描述

页面未能设置适当的X-Frame-Options或Content-Security-Policy HTTP头 , 则攻击者控制的页面可能将其加载到iframe中 , 导致点击劫持攻击 , 此类攻击属于一种视觉欺骗手段 , 主要实现方式有两种:一是攻击者将一个透明的iframe覆盖在一个网页上 , 诱使用户在该页面上进行操作 , 那么用户就在不知情的情况下点击透明的iframe页面;二是攻击者使用一张图片覆盖在网页 , 遮挡网页原有位置的含义 。

文章插图

文章插图

修复建议

应用程序应该返回名称为X-Frame-Options、值DENY以完全防止成帧的响应头 , 或者返回值SAMEORIGIN以允许仅通过与响应本身相同的来源上的页进行成帧 , 或者通过ALLOW-FROM origin设置白名单来限制允许加载的页面地址 。

推荐阅读

- 不单性能一骑绝尘 iQOO 7的这些亮点也值得一提

- 三星手机诡异Bug:进入2021年 电池统计不见了

- 小姐姐们的心头好,这些手机为啥这么受欢迎

- Mate 20系列再升级,EMUI 11的这些功能你一定要试试

- 国美九九会员风靡闺蜜圈 这些“小心机”让姐妹们爱不释手

- 打乱全球供应链!每年损失千亿?美对华芯片封锁的后果不止这些

- 中国移动早有提醒!这些照片别放手机里,不然隐私、钱财都不安全

- 这些地方竟标注“室内玩乐”、“休闲娱乐的好去处”?美团紧急致歉

- 怎样提高苹果6的运行速度?有这些问题就别救了,你用了几年了?

- 还有5款!这些骁龙888旗舰,马上就发布