ж”»еҮ»жөҒйҮҸи¶…иҝҮ300GпјҢйҒӯйҒҮDDoSж—¶жҲ‘们иғҪеҒҡдәӣд»Җд№Ҳпјҹ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

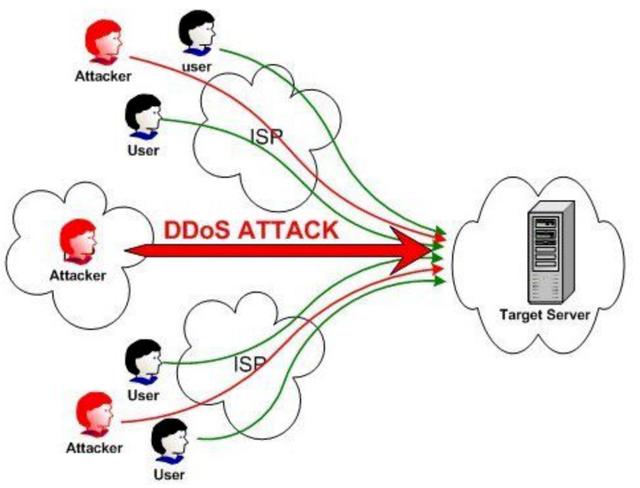

дёҖгҖҒ DDOS ж”»еҮ»еҺҹзҗҶ

Distributed Denial of ServiceпјҲDDoSпјү пјҢ еҚіеҲҶеёғејҸжӢ’з»қжңҚеҠЎж”»еҮ» пјҢ жҳҜжҢҮж”»еҮ»иҖ…йҖҡиҝҮиҝңзЁӢиҝһжҺҘжҒ¶ж„ҸзЁӢеәҸжҺ§еҲ¶еӨ§йҮҸеғөе°ёдё»жңәпјҲе…ЁеӣҪиҢғеӣҙз”ҡиҮіе…ЁзҗғиҢғеӣҙзҡ„дё»жңәпјүеҗ‘дёҖдёӘжҲ–еӨҡдёӘзӣ®ж ҮеҸ‘йҖҒеӨ§йҮҸж”»еҮ»иҜ·жұӮ пјҢ ж¶ҲиҖ—зӣ®ж ҮжңҚеҠЎеҷЁжҖ§иғҪжҲ–зҪ‘з»ңеёҰе®Ҫ пјҢ еҜјиҮҙе…¶ж— жі•е“Қеә”жӯЈеёёзҡ„жңҚеҠЎиҜ·жұӮ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еёёи§Ғж”»еҮ»зұ»еһӢеҢ…жӢ¬ SYN FloodгҖҒACK FloodгҖҒUDP FloodгҖҒICMP Flood д»ҘеҸҠ DNS/NTP/SSDP/memcached еҸҚе°„еһӢж”»еҮ» гҖӮ

гҖҗж”»еҮ»жөҒйҮҸи¶…иҝҮ300GпјҢйҒӯйҒҮDDoSж—¶жҲ‘们иғҪеҒҡдәӣд»Җд№ҲпјҹгҖ‘DDoS ж”»еҮ»дјҡеҜ№жӮЁзҡ„дёҡеҠЎйҖ жҲҗд»ҘдёӢеҚұе®іпјҡ

- еҪ“ DDoS ж”»еҮ»жү“ж»ЎдјҒдёҡзҡ„дёҡеҠЎеёҰе®Ҫж—¶е°ұдјҡеҜјиҮҙз”ЁжҲ·ж— жі•жӯЈеёёи®ҝй—®жӮЁзҡ„дёҡеҠЎ пјҢ жңҖз»ҲйҖ жҲҗе·ЁеӨ§з»ҸжөҺжҚҹеӨұ гҖӮ

- з”ұдәҺжҹҗдәӣиЎҢдёҡзҡ„жҒ¶жҖ§з«һдәү пјҢ з«һдәүеҜ№жүӢеҸҜиғҪдјҡйҖҡиҝҮ DDoS ж”»еҮ»жүӢж®өжқҘжү“еҮ»жӮЁзҡ„дёҡеҠЎ пјҢ жңҖз»ҲеҜјиҮҙжӮЁзҡ„дёҡеҠЎеңЁз«һдәүдёӯеӨұиҙҘ гҖӮ

иғҢжҷҜпјҡдјҒдёҡ A зҡ„ test дёҡеҠЎдёҖдёӘжңҲеҶ…йҒӯйҒҮеӨҡж¬Ў DDoS ж”»еҮ» пјҢ ж”»еҮ»жөҒйҮҸд»ҺжңҖеҲқзҡ„дёҚеҲ° 10 Gbps еҲ°жңҖеҗҺж”»еҮ»жөҒйҮҸй«ҳиҫҫ 300 еӨҡ GгҖӮ

дёҡеҠЎеҹҹеҗҚпјҡtest.com

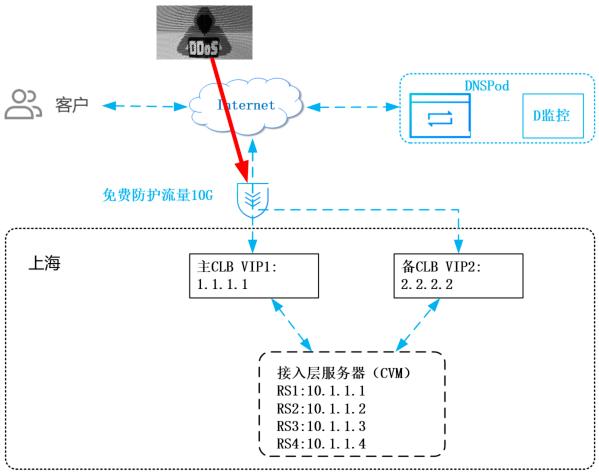

еҹҹеҗҚи§Јжһҗзҡ„ IPпјҡдё» CLB 1.1.1.1 (е…¬зҪ‘еёҰе®Ҫ 1 Gbps)гҖҒеӨҮд»Ҫ CLB 1.1.1.2

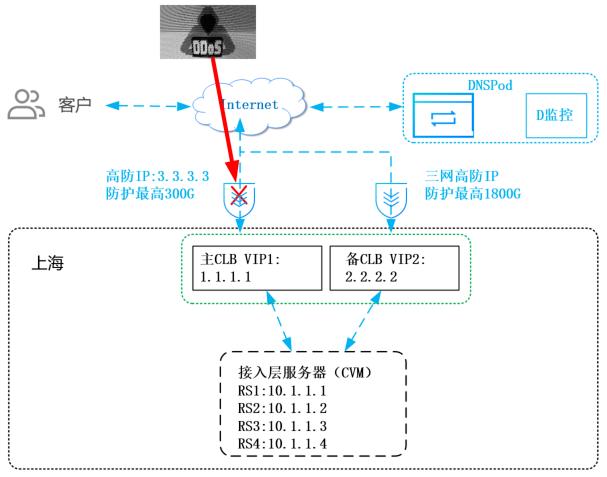

第дёҖжіў DDoS ж”»еҮ»еұһдәҺиҜ•жҺўжҖ§зҡ„,йҮҮз”Ёзҡ„жҳҜ SYN Flood ж”»еҮ» пјҢ ж”»еҮ»жөҒйҮҸ 8 Gbps гҖӮ еҒҮи®ҫж”»еҮ»зӣ®ж Ү IPпјҡ1.1.1.1пјҢ еҪ“ж—¶дёҡеҠЎжһ¶жһ„еӣҫеҰӮдёӢеӣҫжүҖзӨәпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫз”ұдәҺж”»еҮ»жөҒйҮҸжІЎжңүи¶…иҝҮиө йҖҒзҡ„йҳІжҠӨжөҒйҮҸ 10 G пјҢ жүҖд»Ҙжң¬ж¬Ўж”»еҮ»еҜ№ test дёҡеҠЎжІЎжңүд»»дҪ•еҪұе“Қ пјҢ еҗҢж—¶д№ҹжІЎжңүеј•иө·дјҒдёҡ A зҡ„йҮҚи§Ҷ гҖӮ

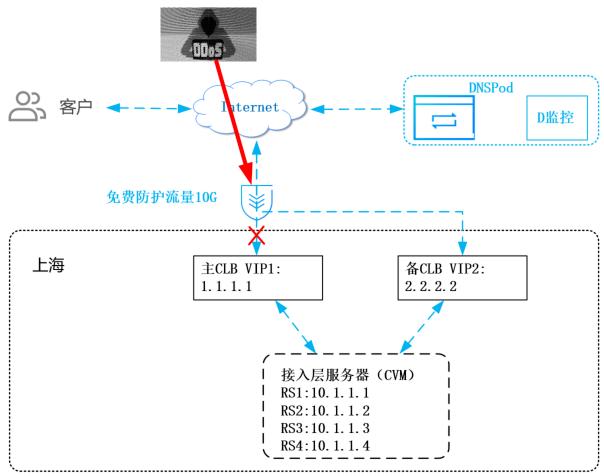

第дәҢжіў DDos ж”»еҮ»зҡ„жөҒйҮҸе·Із»ҸеўһеҠ еҲ° 40 Gbps пјҢ з”ұдәҺжң¬ж¬Ўж”»еҮ»иҝңиҝңи¶…иҝҮиө йҖҒзҡ„ 10 G йҳІжҠӨеҖјпјҲд№ҹи¶…иҝҮ CLB зҡ„е…¬зҪ‘еёҰе®Ҫ 1 Gbpsпјү пјҢ еҜјиҮҙдё» IPпјҡ1.1.1.1 иў«е°ҒзҰҒеҗҺдёҡеҠЎ test ж— жі•и®ҝй—® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫиҷҪ然主 CLB еӣ дёә DDoS ж”»еҮ»ж— жі•жҸҗдҫӣжңҚеҠЎ пјҢ дҪҶжҳҜеҸҜд»ҘйҖҡиҝҮ DNSpod еҝ«йҖҹеҲҮжҚўеҲ°еӨҮд»Ҫ VIPпјҡ2.2.2.2 е®һзҺ°еңЁ 10 еҲҶй’ҹеҶ…жҒўеӨҚдәҶ 90% зҡ„з”ЁжҲ·и®ҝй—®пјҲеүҚжҸҗжҳҜеҮҶеӨҮдәҶеӨҮд»Ҫ VIP еҸҜд»ҘеҲҮжҚўпјү гҖӮ

й’ҲеҜ№дёҠиҝ°еңәжҷҜжңүдёӨз§Қи§ЈеҶіж–№жЎҲпјҡ

- е°ҶйҮҚиҰҒзҡ„дёҡеҠЎ VIP еҠ е…ҘеҲ°й«ҳйҳІеҢ… пјҢ йӮЈд№ҲеҗҺз»ӯж”»еҮ»дјҡйҖҡиҝҮй«ҳйҳІеҢ…жқҘжё…жҙ—ж”»еҮ»жөҒйҮҸпјӣ

- е°ҶйҮҚиҰҒзҡ„дёҡеҠЎ VIP з»‘е®ҡеҲ°й«ҳйҳІ IP пјҢ йӮЈд№ҲеҗҺз»ӯж”»еҮ»дјҡе…Ҳз»ҸиҝҮй«ҳйҳІ IP жё…жҙ—еҗҺеӣһжәҗеҲ°е®һйҷ…дёҡеҠЎ VIP

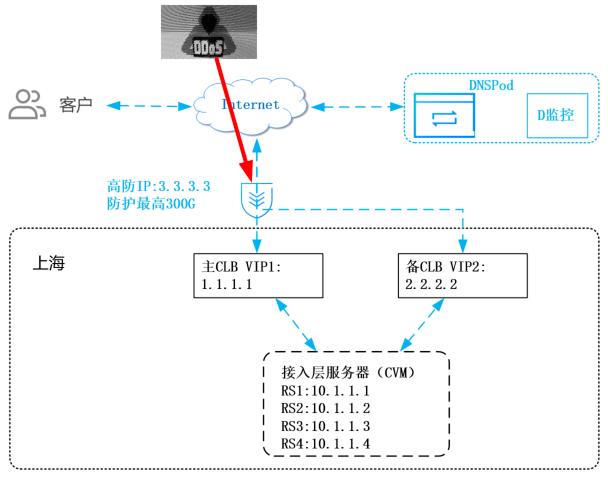

第дёүжіў DDos ж”»еҮ»зҡ„жөҒйҮҸеўһеҠ еҲ° 160 Gbps пјҢ з”ұдәҺиҙӯд№°дәҶй«ҳйҳІ IP йҳІжҠӨиғҪеҠӣй«ҳиҫҫ 300G пјҢ жүҖд»Ҙжң¬ж¬Ўж”»еҮ»еҜ№дёҡеҠЎжІЎжңүеҪұе“Қ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫиҷҪ然жң¬ж¬Ўж”»еҮ»йҳІжҠӨжҲҗеҠҹ пјҢ дҪҶжҳҜиҝҳйңҖиҰҒиҖғиҷ‘жһҒз«Ҝжғ…еҶө пјҢ еҰӮжһңж”»еҮ»жөҒйҮҸи¶…иҝҮ 300G пјҢ йӮЈд№ҲиҝҳжҳҜжңүеҪұе“ҚдёҡеҠЎи®ҝй—®зҡ„йЈҺйҷ© гҖӮ дёәдәҶйҳІжҠӨи¶… 300G ж”»еҮ»жөҒйҮҸ пјҢ е»әи®®иҙӯд№°дёүзҪ‘йҳІжҠӨ IP пјҢ зҗҶи®әдёҠеҸҜд»ҘжҸҗдҫӣ 1 TbpsйҳІжҠӨиғҪеҠӣ гҖӮ

第еӣӣжіў DDoS ж”»еҮ»зҡ„жөҒйҮҸи¶… 300 Gbps пјҢ еҜјиҮҙй«ҳйҳІ IPпјҡ3.3.3.3 иў«е°ҒзҰҒ пјҢ дҪҶжҳҜе…ңеә•ж–№жЎҲйҖҡиҝҮ cname иҮӘеҠЁеҲҮжҚўи§ЈжһҗжҢҮеҗ‘дёүзҪ‘ IPпјҲеҲҶеҲ«жҳҜз”өдҝЎгҖҒиҒ”йҖҡгҖҒ移еҠЁзҡ„е…¬зҪ‘ IPпјүжңҖз»ҲжҒўеӨҚдёҡеҠЎи®ҝй—® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫеҪ“й«ҳйҳІ IP иў«е°ҒзҰҒеҗҺдјҡз«ӢеҚійҖҡиҝҮ cname еҲҮжҚўи§ЈжһҗеҲ°дёүзҪ‘ IP пјҢ ж•ҙдёӘи§ЈжһҗеҲҮжҚўиҝҮзЁӢжҳҜз§’зә§зҡ„ пјҢ д№ҹе°ұжҳҜиҷҪ然й«ҳйҳІIPиў«е°ҒзҰҒдҪҶжҳҜжҒўеӨҚж—¶й—ҙеҸҜд»ҘеҒҡеҲ°з§’зә§ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- з”ЁжҲ·|е…ғж—ҰеҪ“еӨ©иӢ№жһңеә”з”Ёж¶Ҳиҙ№йўқи¶…иҝҮ5.4дәҝзҫҺе…ғ еҲ·ж–°еҚ•ж—Ҙж¶Ҳиҙ№и®°еҪ•

- RTX 3060зӘҒ然改еҗҚRTX 3060 UltraпјҒ12GBжҳҫеӯҳи¶…иҝҮRTX 3080

- иӢ№жһңApp Storeеә”з”Ёе•Ҷеә—2020е№ҙзҡ„жҖ»ж”¶е…Ҙи¶…иҝҮ640дәҝзҫҺе…ғ

- жөҒйҮҸйҮҮд№°еӨұж•ҲпјҢиҪ¬иҪ¬иҝҳиғҪеҶҚиҪ¬еҗ—пјҹ

- еҚҺдёәе‘Ёе»әеҶӣпјҡд»Ҡе№ҙйў„и®ЎдёәйЎәеҫ·еҹ№е…»и¶…иҝҮдёүеҚғеҗҚж•°еӯ—еҢ–дё“дёҡдәәжүҚ

- еӘ’д»ӢеҢЈпјҡзҪ‘з«ҷжІЎжөҒйҮҸпјҹжҳҜдҪ жІЎз”ЁеҜ№ж–№ејҸзҪўдәҶ

- жүӢжңәжөҒйҮҸи·‘еӨӘеҝ«пјҢеҶҚдёҚжіЁж„ҸиҝҷеҮ дёӘй’ұйғҪжүЈе…үдәҶ

- еңЁи°·жӯҢз®—жі•жӣҙж–°д№ӢеҗҺ2020е№ҙзӣ—зүҲзҪ‘з«ҷжөҒйҮҸй”җеҮҸдёүеҲҶд№ӢдёҖ

- дёәе•Ҙе®ҪеёҰжҜҸжңҲеҸҜд»ҘвҖңдёҚйҷҗжөҒйҮҸвҖқдёҠзҪ‘пјҢжүӢжңәеҘ—йӨҗеҚҙдёҚиЎҢпјҹзӯ”жЎҲе·ІзЎ®и®Ө

- еҫ®иҪҜз§°SolarWindsй»‘е®ўж”»еҮ»жіўеҸҠе…¬еҸёеҶ…йғЁзҡ„жәҗд»Јз ҒеӯҳеӮЁеә“