е®һжҲҳжё—йҖҸвҖ”дҝЎжҒҜ收йӣҶйҖҡеҫҖеҶ…зҪ‘

жҗңзҙўе…¬дј—еҸ·пјҡжҡ—зҪ‘й»‘е®ўеҸҜйўҶе…ЁеҘ—зҪ‘з»ңе®үе…Ёжё—йҖҸж•ҷзЁӢгҖҒй…ҚеҘ—ж”»йҳІйқ¶еңә ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

дҪңиҖ…пјҡе–ңж¬ўеҗғиӣӢзӮ’йҘӯ

иҪ¬иҮӘпјҡ

еүҚиЁҖејҖеӯҰиҝ”ж Ў пјҢ иҖҒеёҲжҺҲжқғеҜ№еӯҰж Ўзҡ„зҪ‘з«ҷдёҡеҠЎиҝӣиЎҢе®үе…ЁжЈҖжҹҘ гҖӮ

еӣ дёәд№ӢеүҚе·Із»ҸжЈҖжҹҘиҝҮеҮ ж¬Ў пјҢ дё»дёҡеҠЎзі»з»ҹзӣҙжҺҘз•ҘиҝҮдәҶжІЎжңүзңӢ гҖӮ

жүҖд»Ҙ пјҢ йҮҚзӮ№жҹҘзңӢдәҶе…¶д»–еӯҗеҹҹеҗҚдёӢзҡ„еҶ…е®№ гҖӮ

第дёҖеӨ„ж”»еҮ»зӮ№

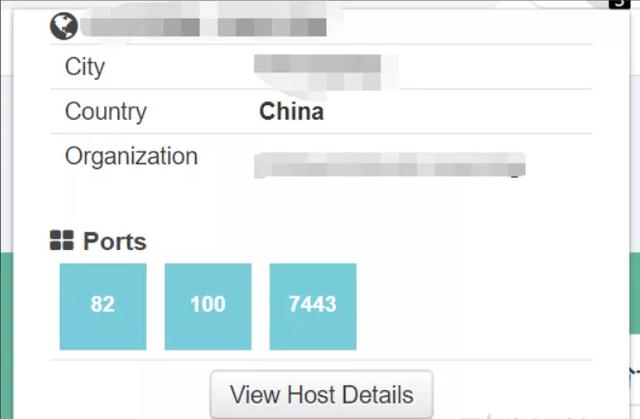

жөҸи§ҲеҲ°жҹҗиҜҫе ӮзҪ‘з«ҷзҡ„ж—¶еҖҷ пјҢ еҸ‘зҺ°ејҖж”ҫдәҶдёҖдёӘ82з«ҜеҸЈ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

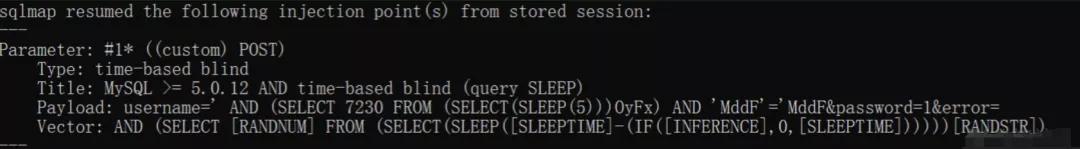

жҠ“еҢ…жөӢиҜ•дәҶдёҖдёӢ пјҢ еҸ‘зҺ°usernameеӨ„еӯҳеңЁжіЁе…Ҙ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж Үи®°жіЁе…ҘзӮ№ пјҢ SqlMapж— и„‘жўӯе“Ҳ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

дҪҶжҳҜеҗҺеҸ°жІЎжңүд»Җд№ҲеҸҜд»ҘеҲ©з”Ёзҡ„ең°ж–№ пјҢ йҒӮиҪ¬еҗ‘е…¶д»–зҡ„ең°ж–№иҝӣиЎҢиҜ•жҺўжөӢиҜ• гҖӮ

第дәҢеӨ„ж”»еҮ»зӮ№

дҝЎжҒҜ收йӣҶе·®дёҚеӨҡдәҶ пјҢ йҷӨдәҶеҲҡеҲҡжүҫзҡ„жіЁе…Ҙ пјҢ жІЎеҸ‘зҺ°е…¶д»–жӣҙеҘҪзҡ„еҸҜд»Ҙж”»еҮ»зҡ„ең°ж–№пјҲеӣ дёәиҸңпјү пјҢ 然еҗҺдёәдәҶйҳІжӯўйҒ—жјҸ пјҢ еҸҲеҲ°еӨ„зңӢдәҶзңӢ пјҢ 然еҗҺжіЁж„ҸеҲ°еӯҗеҹҹеҗҚвҖ”вҖ”yun.xxx.xxx гҖӮ зңӢж ·еӯҗжҳҜдёҖдёӘдә‘жңҚеҠЎ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

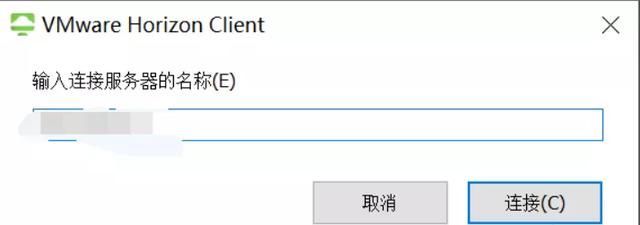

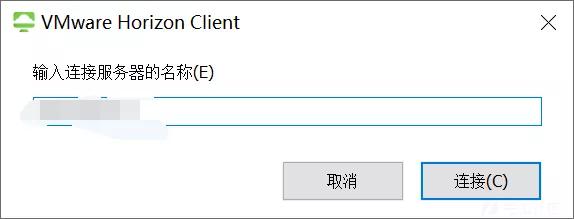

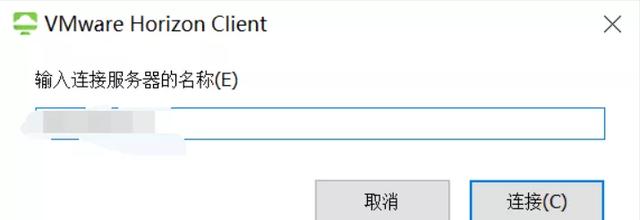

жІЎжҗһиҝҮиҝҷж ·зҡ„ пјҢ жғізқҖдёӢиҪҪдёӢжқҘзў°зў°иҝҗж°” гҖӮ иҝһжҺҘжңҚеҠЎеҷЁеҗҚз§°иҝҷйҮҢиҫ“е…ҘзҪ‘з«ҷеҹҹеҗҚ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

иҫ“е…Ҙз”ЁжҲ·еҗҚе’ҢеҜҶз ҒиҝҷйҮҢ пјҢ е°қиҜ•дәҶи®ёеӨҡз§ҚжӢјеҮ‘з»„еҗҲ пјҢ йғҪеӨұиҙҘ гҖӮ жңҖеҗҺжӯ»й©¬еҪ“жҙ»й©¬еҢ» пјҢ иҜ•дәҶиҜ•ж•ҷе·ҘеҸ· гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж„ҸеӨ–д№Ӣе–ң пјҢ жҲҗеҠҹзҷ»еҪ• гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҲ°дәҶеҶ…зҪ‘зҺҜеўғ пјҢ еҜ№еҶ…зҪ‘дёӢзҡ„зҪ‘з«ҷдёҡеҠЎж”¶йӣҶдәҶдёҖжіўдҝЎжҒҜ пјҢ е°қиҜ•жё—йҖҸ гҖӮ дёҚиҝҮжҲ‘зҢңжғіеӣ дёәжҳҜеҶ…зҪ‘ пјҢ жүҖд»ҘйҳІиҢғж„ҸиҜҶеҫҲдҪҺпјҹ

жғіиө·дәҶеӯҰж Ўз”Ёзҡ„жө·еә·еЁҒи§Ҷи®ҫеӨҮ пјҢ е°қиҜ•еҜ№8000з«ҜеҸЈжү«дәҶдёҖдёӢ пјҢ жһң然еҸ‘зҺ°дәҶеҫҲеӨҡзӣ‘жҺ§дёҡеҠЎ гҖӮ ејұеҸЈд»Өе°қиҜ•дәҶдёҖжіў пјҢ зӣҙжҺҘиҝӣе…Ҙ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҸҲеҜ№еӯҰж Ўзҡ„дәәи„ёиҜҶеҲ«иҝӣиЎҢе°қиҜ• пјҢ еҸ‘зҺ°дёҖдёӘApache ActiveMQй»ҳи®Өз®ЎзҗҶеҮӯжҚ® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺҘиҝһзқҖиҝӣе…ҘдәҶеҜ№еә”зҡ„з®ЎзҗҶзі»з»ҹ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҖ»з»“дәәзұ»жүҖжңүзҡ„дјҹеӨ§жҲҗе°ұжқҘиҮӘдәҺдёүдёӘеӯ—вҖ”вҖ”иҜ•дёҖиҜ• гҖӮ

иҝҷж¬Ўзҡ„жё—йҖҸд№ҹжҳҜж„Ҹж–ҷд№ӢеӨ–зҡ„дәӢжғ… пјҢ иҝҗж°”дҪҝ然еҗ§ гҖӮ дёҚиҝҮйҖҡиҝҮиҝҷ件дәӢжғ… пјҢ д№ҹи®©жҲ‘дәҶи§ЈеҲ° пјҢ еӯҰж ЎеҜ№еҶ…зҪ‘зҡ„йҳІжҠӨзңҹзҡ„еҫҲдҪҺ пјҢ еӨӘеӨҡејұеҸЈд»ӨжјҸжҙһ гҖӮ

дёҠжҠҘд№ӢеҗҺ пјҢ е…үйҖҹдҝ®еӨҚ~

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

гҖҗе®һжҲҳжё—йҖҸвҖ”дҝЎжҒҜ收йӣҶйҖҡеҫҖеҶ…зҪ‘гҖ‘жү«з Ғе…іжіЁе…¬дј—еҸ·

жҺЁиҚҗйҳ…иҜ»

- vivoдёҖж¬ҫж–°жңәзҺ°иә«и·‘еҲҶзҪ‘пјҒиҝҗеӯҳе’Ңзі»з»ҹдҝЎжҒҜйҖҡйҖҡжӣқе…ү

- иҷҫзұійҹід№җдёҖдёӘжңҲеҗҺе…іеҒң жҲ‘зҡ„еҗ¬жӯҢи®°еҪ•е’ҢдёӘдәәдҝЎжҒҜжҖҺд№ҲеҠһпјҹ

- йҹ©еӣҪ5GзҪ‘з»ңзҪ‘йҖҹз•Ҙжңүж”№е–„ дҪҶ4GзҪ‘з»ңйҷҚйҖҹ

- ж”Ҝд»ҳеӨ„зҗҶе…¬еҸёJuspayеҸ‘з”ҹж•°жҚ®жі„жјҸпјҡ1дәҝз”ЁжҲ·дҝЎжҒҜеңЁжҡ—зҪ‘еҮәе”®

- дёӯеӣҪз”өеӯҗдҝЎжҒҜе·ҘзЁӢ科жҠҖеҸ‘еұ•еҚҒеӣӣеӨ§и¶ӢеҠҝеҸ‘еёғ

- еӯҰд№ вҖңж—¶д»ЈжҘ·жЁЎвҖқзІҫзҘһ дҝЎжҒҜ科жҠҖеҲӣж–°еҠ©и·‘5Gжҷәж…§жёҜеҸЈ

- и®ӨиҜҒдҝЎжҒҜжҳҫзӨәSurface Pro 8е°ҶжҺЁеҮәLTEиңӮзӘқзҪ‘з»ңзүҲжң¬

- 5GжҳҜжү¶дёҚиө·зҡ„вҖңйҳҝж–—вҖқпјҹ

- ж°‘з”ЁйңҖжұӮдёҚж–ӯжү©еӨ§ ж— дәәиҲ№еёӮеңәжё—йҖҸзҺҮд»ҚжңүжҸҗеҚҮз©әй—ҙ

- дәәжүҚ|йҮ‘科дәәжүҚй“ҫжӯЈејҸејҖж”ҫжҹҘйӘҢйҖҡйҒ“пјҒж·ұжёҜжҫійҮ‘иһҚ科жҠҖдәәжүҚдҝЎжҒҜдә’иҒ”дә’йҖҡ

![[з”ҹиӮ–]家жңүжӯӨ3еӨ§з”ҹиӮ–пјҢиҙөдәәеҠ©еҠӣпјҢеҜҢи¶іж—әиҙўпјҢ6жңҲдёӢж—¬пјҢиҒҢеңәйЈҺз”ҹж°ҙиө·](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/6713007d388380cdc720a75fc79f7b37.jpg)