д»Җд№ҲжҳҜеҜҶз Ғзҡ„еҠ еҜҶеҠ зӣҗеӨ„зҗҶпјҹ

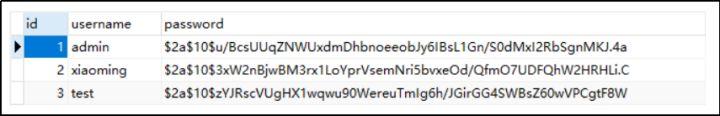

1гҖҒйҰ–е…Ҳд»Ӣз»ҚдёҖдёӢ常规зҡ„зҷ»еҪ•и®ӨиҜҒпјҲйқһе®үе…ЁжҖ§пјүl ж•°жҚ®еә“иЎЁеҰӮдёӢжүҖзӨәпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

l з”ЁжҲ·йҖҡиҝҮиЎЁеҚ•жҸҗдәӨз”ЁжҲ·еҗҚ пјҢ еҜҶз ҒдёӨдёӘеӯ—ж®өжҹҘиҜўж•°жҚ®еә“еҢ№й…Қ пјҢ е®һзҺ°зҷ»еҪ•и®ӨиҜҒеҠҹиғҪ пјҢ дҪҶеӯҳеңЁзҡ„е®үе…ЁйҡҗжӮЈй—®йўҳеӨӘеӨҡпјҡ

пјҲ1пјүж•°жҚ®еә“еҜҶз Ғд»ҘжҳҺж–Үзҡ„еҪўејҸиҝӣиЎҢеӯҳеӮЁ гҖӮ

пјҲ2пјүж•°жҚ®дј иҫ“зҡ„иҝҮзЁӢдёӯжңӘеҜ№ж•°жҚ®иҝӣиЎҢеҠ еҜҶеӨ„зҗҶ гҖӮ

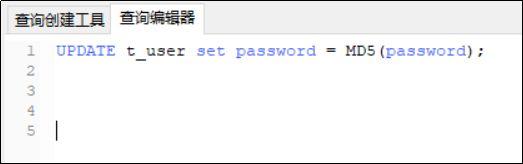

2гҖҒй’ҲеҜ№д»ҘдёҠдёӨдёӘй—®йўҳиҝӣиЎҢеҲҶжһҗе’Ңи§ЈеҶіl е®үе…ЁеҠ еҜҶпјҡйҰ–е…ҲеҜ№ж•°жҚ®еә“иЎЁзҡ„passwordеӯ—ж®өиҝӣиЎҢж‘ҳиҰҒmd5еӨ„зҗҶ пјҢ sqlиҜӯеҸҘеҰӮдёӢпјҡ

ж–Үз« жҸ’еӣҫ

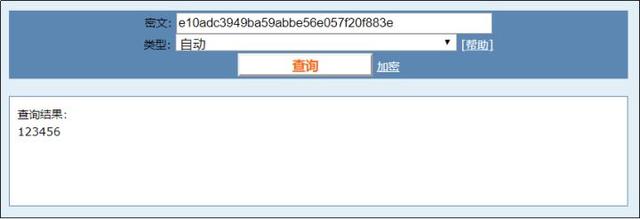

ж–Үз« жҸ’еӣҫl md5еҠ еҜҶеҗҺзҡ„ж•°жҚ®

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫl ж•°жҚ®еә“еҜҶз ҒеҠ еҜҶеҗҺ пјҢ ж ЎйӘҢзҡ„йҖ»иҫ‘е°ұеҸ‘з”ҹдәҶдәӣеҸҳеҢ– пјҢ йңҖиҰҒеҜ№жҸҗдәӨзҡ„еҜҶз ҒиҝӣиЎҢеҠ еҜҶд№ӢеҗҺеҶҚеҒҡеҜ№жҜ” пјҢ дҪҶжҳҜиҝҷж ·еӯҗиҝҳжҳҜдёҚе®үе…Ё гҖӮ

пјҲ1пјүйҖҡиҝҮд»ҘдёҠжӯҘйӘӨ пјҢ жҲ‘们еҸӘеҜ№ж•°жҚ®еә“зҡ„passwordжҳҺж–Үеӯ—ж®өиҝӣиЎҢдәҶз®ҖеҚ•зҡ„MD5еҠ еҜҶ пјҢ иҝӣе…Ҙ иҫ“е…ҘеҠ еҜҶеҗҺзҡ„еҜҶж–ҮиҝӣиЎҢи§ЈеҜҶеҗҺеҸҜд»Ҙеҫ—еҲ°жҳҺж–ҮеҜҶз Ғ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫпјҲ2пјүе®№жҳ“ж №жҚ®еҜҶж–ҮдҪҚж•°жҺЁжөӢз®—жі• пјҢ д»ҺиҖҢдҪҝз”Ёе·Ҙе…·з ҙи§Ј гҖӮ

пјҲ3пјүзңҹе®һеҜҶз ҒзӣёеҗҢ пјҢ еҠ еҜҶиҝҮзҡ„еҜҶз Ғд№ҹзӣёеҗҢ гҖӮ

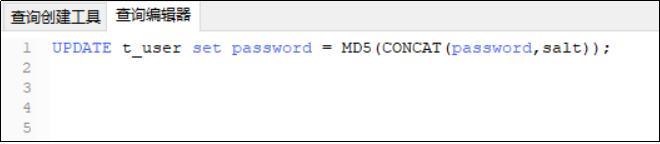

3гҖҒжҺҘдёӢжқҘжҲ‘们д»Ӣз»ҚдёҖдёӢеҜ№е…¶иҝӣиЎҢеҠ зӣҗеӨ„зҗҶl еңЁиЎЁдёӯж·»еҠ дёҖеҲ—saltеӯ—ж®өпјҲзӣҗпјү пјҢ еҶ…е®№йҡҸж„Ҹиҫ“е…Ҙ23sd2 пјҢ 然еҗҺе’ҢеҺҹжқҘзҡ„жҳҺж–ҮеҜҶз Ғ123456з»“еҗҲ пјҢ еҶҚиҝӣиЎҢmd5еҠ еҜҶ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫиҜҙжҳҺпјҡжүҖи°“зҡ„saltеӯ—ж®өе°ұжҳҜдёҖдёӘйҡҸжңәзҡ„еӯ—ж®ө пјҢ е…·дҪ“йҡҸжңәз®—жі•е°ұдёҚи®Ёи®әдәҶ пјҢ жҜҸеҪ“з”ЁжҲ·жіЁеҶҢиҙҰжҲ·ж—¶ пјҢ еҗҺеҸ°е°ұз»ҷе®ғйҡҸжңәз”ҹжҲҗдёҖдёӘдёҚеҗҢзҡ„еӯ—ж®ө пјҢ 然еҗҺж №жҚ®passwordе’Ңsaltеӯ—ж®өз»“еҗҲиҝӣиЎҢж‘ҳиҰҒеӨ„зҗҶ пјҢ еӯҳеңЁж•°жҚ®еә“иЎЁдёӯзҡ„passwordеӯ—ж®ө пјҢ иҝҷж ·дёҖжқҘ пјҢ еҺҹжқҘжҳҺж–ҮйғҪжҳҜ123456з”ҹжҲҗзҡ„еҜҶж–Үе°ұдёҚдёҖж ·дәҶ гҖӮ

д»ҘдёҠзҡ„жӯҘйӘӨжҲ‘们еҸӘжҳҜеҜ№ж•°жҚ®еә“иҝӣиЎҢдәҶеҠ еҜҶ пјҢ дёәдәҶйҳІжӯўз”ЁжҲ·иҫ“е…ҘеҜҶз ҒеңЁдј иҫ“зҡ„иҝҮзЁӢдёӯиў«жҠ“еҢ…е·Ҙе…·иҺ·еҸ– пјҢ жҲ‘们иҝҳиҰҒеңЁеҜҶз Ғдј иҫ“зҡ„иҝҮзЁӢдёӯиҝӣиЎҢеҠ еҜҶ пјҢ иҝҷж ·еҸҜд»ҘдҪҝеҫ—иҺ·еҸ–еҲ°зҡ„д№ҹжҳҜеҜҶж–Ү гҖӮ

4гҖҒжңҖеҗҺд»Ӣз»ҚдёӢBCryptеҠ зӣҗеҠ еҜҶl з»ҸиҝҮBCryptPasswordEncoderеҠ еҜҶеҗҺзҡ„еҶ…е®№ пјҢ дёҚйңҖиҰҒдё“й—Ёзҡ„saltеӯ—ж®өеӯҳеӮЁзӣҗ пјҢ иҖҢжҳҜеңЁеҜҶж–Үдёӯ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫl BCryptеҜҶз Ғеӣҫи§Ј

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫl BcryptжңүеӣӣдёӘеҸҳйҮҸпјҡ

saltRounds: жӯЈж•° пјҢ д»ЈиЎЁhashжқӮеҮ‘ж¬Ўж•° пјҢ ж•°еҖји¶Ҡй«ҳи¶Ҡе®үе…Ё пјҢ й»ҳи®Ө10ж¬Ў гҖӮ

myPassword: жҳҺж–ҮеҜҶз Ғеӯ—з¬ҰдёІ гҖӮ

salt: зӣҗ пјҢ дёҖдёӘ128bitsйҡҸжңәеӯ—з¬ҰдёІ пјҢ 22еӯ—з¬Ұ

myHash: з»ҸиҝҮжҳҺж–ҮеҜҶз Ғpasswordе’ҢзӣҗsaltиҝӣиЎҢhash

l еҰӮдҪ•ж ЎйӘҢжӯЈзЎ®жҖ§

еңЁж ЎйӘҢж—¶ пјҢ д»ҺеҜҶж–ҮдёӯеҸ–еҮәзӣҗsalt пјҢ saltи·ҹpasswordиҝӣиЎҢhash пјҢ еҫ—еҲ°зҡ„з»“жһңи·ҹдҝқеӯҳеңЁDBдёӯзҡ„hashиҝӣиЎҢжҜ”еҜ№ гҖӮ

жҖ»з»“пјҡl еҜ№дәҺз”ЁжҲ·зҡ„еҜҶз ҒдҝқжҠӨ пјҢ ж•°жҚ®еә“еҜ№ж•Ҹж„ҹзҡ„еӯ—з¬ҰеҶ…е®№дёҖе®ҡиҰҒиҝӣиЎҢеҠ еҜҶд№ӢеҗҺеӯҳеӮЁ гҖӮ

l еҰӮжһңеҸӘжҳҜеҚ•зәҜзҡ„еҜ№еҜҶз ҒиҝӣиЎҢеҠ еҜҶ пјҢ еҜҶз Ғеӯ—з¬ҰдёҖж ·дјҡеҜјиҮҙеҠ еҜҶеҗҺзҡ„еҶ…е®№д№ҹдёҖж · пјҢ дјҡеҮәзҺ°з ҙи§ЈдёҖдёӘе°ұеҸҜд»Ҙз ҙи§ЈдёҖзүҮзҡ„жғ…еҶө гҖӮ

гҖҗд»Җд№ҲжҳҜеҜҶз Ғзҡ„еҠ еҜҶеҠ зӣҗеӨ„зҗҶпјҹгҖ‘

жҺЁиҚҗйҳ…иҜ»

- й»‘йІЁ4proд»Җд№Ҳж—¶еҖҷеҮәеӨҡе°‘й’ұпјҢй»‘йІЁ4proд»·ж јеҸӮж•°д»Ӣз»Қ

- дёәд»Җд№Ҳжңү"iphoneжҳҜз©·дәәжүӢжңә"зҡ„иЁҖи®әпјҹз”ЁдёҮе…ғжңәзҡ„дәәзңҹз©·еҗ—

- жһҒйҖҹйІЁиҜҫе Ӯ89пјҡдё»жқҝеҗҚеӯ—еёҰWIFIе’ҢдёҚеёҰжңүд»Җд№ҲеҢәеҲ«

- жҜ”иө·007пјҢ996зңҹзҡ„жҳҜзҰҸжҠҘпјҒдә’иҒ”зҪ‘еӨ§еҺӮдёәд»Җд№ҲеҠ зҸӯйғҪиҝҷд№ҲзӢ пјҹ

- vivoиҝҪжұӮзҡ„жң¬еҺҹи®ҫи®ЎжҳҜд»Җд№ҲпјҹX60 Proз»ҷеҮәдәҶзӯ”жЎҲ

- iQOO 7йӮҖиҜ·еҮҪжӣқе…үвҖң马вҖқвҖңйёӯвҖқвҖңзҫҠвҖқд»ЈиЎЁд»Җд№Ҳ

- иҝ‘жңҹжөҷжұҹеј•жқҘиҝҷд№ҲеӨҡйҮҚзЈ…зә§вҖңеё®жүӢвҖқдј йҖ’д»Җд№ҲдҝЎеҸ·пјҹ

- йғҪжҳҜдёәиҮӘе·ұжүӢжңәд»ЈиЁҖпјҢдёәд»Җд№Ҳи‘ЈжҳҺзҸ дёҚиЎҢпјҢйӣ·еҶӣеӨӘиЎҢдәҶпјҹ

- жңүжІЎжңүеҝ…иҰҒз»ҷиҖҒе№ҙдәәд№°еҸ°жҷәиғҪжүӢжңәпјҹ

- зҺ©иҪ¬е…үиҝҪеӨ§дҪңжңҖдҪҺйңҖиҰҒд»Җд№Ҳй…ҚзҪ®пјҹеҝ«жқҘзңӢе°ҸзӢ®еӯҗзҡ„жҺЁиҚҗ

![[е®қе®қ,еӨӘйҳій•ң,е®қе®қ,еӨӘйҳій•ң]е°Ҹд№ҲиҜҫе Ӯпјҡ6еІҒд»ҘдёӢзҡ„е®қе®қдёҚиғҪеёҰеӨӘйҳій•ңпјҒ](http://img.jiangsulong.com/200324/8_0324235Z3bX.jpg)