е”Ҝе“ҒдјҡеҜҶз ҒJSи§ЈеҜҶдёҺpythonжЁЎжӢҹзҷ»еҪ•

дёҠзҸӯйғҪеҝ«дёҖе‘ЁдәҶ пјҢ дёҖзӣҙжғіжӣҙж–° пјҢ еҘҲдҪ•е°ҸдјҷиҝҳжІЎжңүд»ҺеҒҮжңҹзҡ„еҝ«д№җдёӯзј“иҝҮжқҘ пјҢ д»ҠеӨ©з»ҲдәҺиҖҗдёӢеҝғжқҘжӣҙж–°дёҖе°ҸзҜҮ гҖӮ жҠ дёҖдёӢжҹҗе“Ғдјҡзҡ„JSд»Јз Ғ пјҢ жҺҘзқҖдҪҝз”ЁжҠ еҸ–зҡ„JSд»Јз ҒеҠ еҜҶеҜҶз ҒиҝӣиЎҢзҷ»еҪ• гҖӮ еҸӢжғ…жҸҗзӨәпјҡдёәйҒҝе…ҚдёҚеҝ…иҰҒзҡ„зә зә· пјҢ жң¬ж–ҮдёӯжүҖжңүзҪ‘еқҖйғҪиҝӣиЎҢдәҶдёҖе®ҡйҡҗи—Ҹ гҖӮ

з§ҒдҝЎе°Ҹзј–01еҚіеҸҜиҺ·еҸ–еӨ§йҮҸPythonеӯҰд№ иө„ж–ҷ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

зӣ®ж Үж Үйўҳе·Із»ҸйҳҗжҳҺдәҶжң¬ж–Үзҡ„зӣ®зҡ„пјҡ

- еҜҶз ҒеҠ еҜҶи§ЈеҜҶпјӣ

- еҲ©з”Ёз¬¬дёҖжӯҘеҠ еҜҶж–№жі•еҠ еҜҶеҗҺиҝӣиЎҢзҷ»еҪ•пјӣ

- е®Ңж•ҙд»Јз Ғдёӯе°қиҜ•дәҶеӨҡиҙҰеҸ·еҸ·жү№йҮҸзҷ»еҪ•пјҲз”ұдәҺзҜҮе№…жңүйҷҗ пјҢ 移еҠЁеҲ°дәҶ йҳ…иҜ»еҺҹж–Ү дёӯпјүпјӣ

ж–Үз« жҸ’еӣҫ

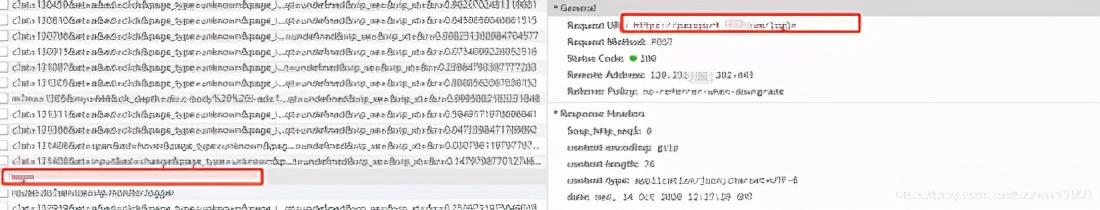

ж–Үз« жҸ’еӣҫеғҸд»ҘеҫҖдёҖж ·иҫ“е…Ҙй”ҷиҜҜзҡ„иҙҰеҸ·еҜҶз Ғ пјҢ зңӢзңӢжҸҗдәӨзҡ„ж•°жҚ® пјҢ зӮ№еҮ»зҷ»еҪ•еҗҺ пјҢ жҸҗдәӨиҙҰеҸ·еҜҶз Ғ url еҰӮдёӢпјҡ

ж–Үз« жҸ’еӣҫ

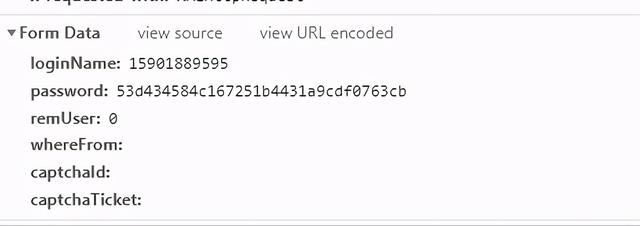

ж–Үз« жҸ’еӣҫ继з»ӯзңӢ FormData ,еҰӮдёӢеӣҫпјҡ

ж–Үз« жҸ’еӣҫ

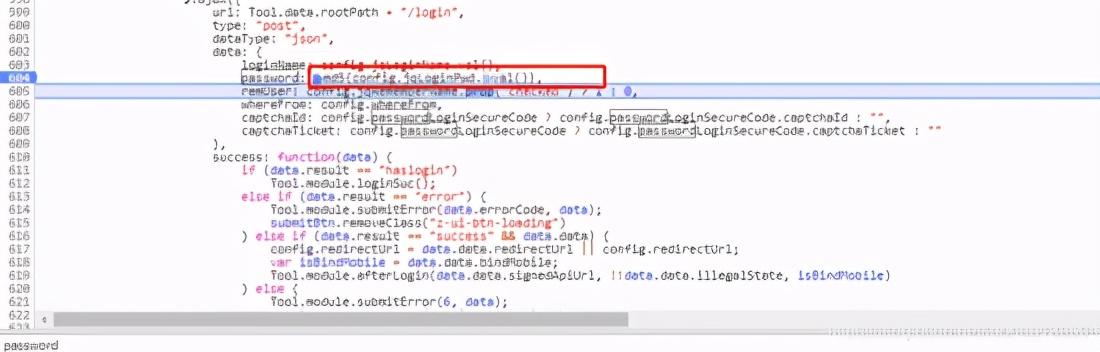

ж–Үз« жҸ’еӣҫеӣҫдёӯзҡ„ loginName дёәдҪ иҫ“е…Ҙзҡ„з”ЁжҲ·еҗҚ пјҢpassword дёәеҜҶз Ғ пјҢ еҸҜд»ҘзңӢеҮәиў«еҠ еҜҶдәҶ пјҢ еҰӮжһңдҪ зҶҹжӮүдәҶеҗ„зұ»JSеҠ еҜҶж–№ејҸ пјҢ еҝғйҮҢеә”иҜҘиғҪеӨ§жҰӮзЎ®е®ҡиҝҷе°ұжҳҜ MD5 еҠ еҜҶз»“жһң гҖӮ жҡӮж—¶дёҚз”Ёз®Ўе…¶е®ғзҡ„еӣӣдёӘеҸӮж•° пјҢ жҺҘдёӢжқҘж— йқһе°ұжҳҜжҠҠеҠ еҜҶJSд»Јз ҒжҠ еҮәжқҘ пјҢ еҸҜд»ҘйҖҡиҝҮи°ғз”Ёж ҲиҝӣеҺ» пјҢ д№ҹеҸҜд»Ҙе…ЁеұҖжҗңзҙў password жқҘе®ҡдҪҚJSж–Ү件 пјҢ е…·дҪ“дҪҝз”Ёе“Әз§Қж–№жі•е°ұзңӢеҗ„дҪҚзңӢе®ҳзҡ„е–ңеҘҪдәҶ пјҢ жҲ‘иҝҷйҮҢжҳҜд»Һи°ғз”Ёж ҲиҝӣеҺ»зҡ„пјҲ既然жҲ‘们жҳҜеңЁзҷ»еҪ• пјҢ йӮЈе°ұзӮ№еёҰжңү login еӯ—ж ·зҡ„jsж–Ү件иҝӣеҺ»еҘҪдәҶпјүпјҡ

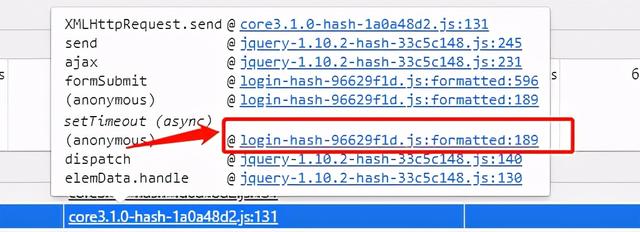

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫиҝӣжқҘеҗҺдҪ еҸҜд»ҘжҗңдёҖдёӢ password е…ій”®еӯ— пјҢ еә”иҜҘ马дёҠе°ұиғҪе®ҡдҪҚеҲ°жғіиҰҒзҡ„дҪҚзҪ® пјҢ е®ҡдҪҚзҡ„ж—¶еҖҷеҲ«еҝҳдәҶжҢӮдёҠдёҖдёӘж–ӯзӮ№ пјҢ е°ұеғҸдёӢеӣҫдёҖж ·пјҡ

ж–Үз« жҸ’еӣҫ

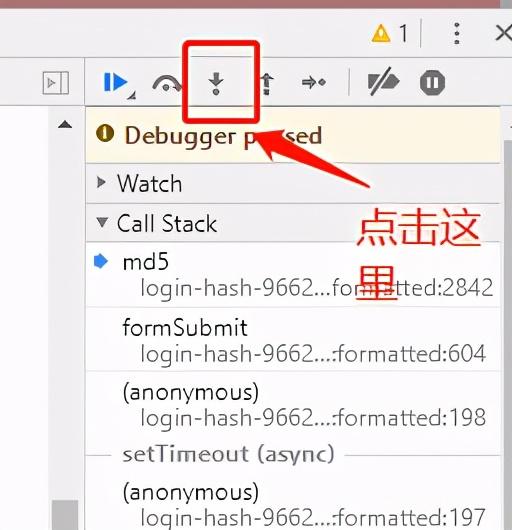

ж–Үз« жҸ’еӣҫдёҖзңӢеҠ еҜҶж–№жі•еҗҚе°ұжҳҜзҶҹжӮүзҡ„ MD5пјҢ жҺҘдёӢжқҘзҡ„ж“ҚдҪңеә”иҜҘжӣҙеҠ зҶҹжӮүдәҶ пјҢ жҝҖжҙ»ж–ӯзӮ№пјҲиҫ“е…ҘиҙҰеҸ·еҜҶз Ғ пјҢ зӮ№еҮ»зҷ»еҪ• пјҢ еүҚжҸҗжҳҜдҪ жҢӮдёҠдәҶж–ӯзӮ№пјү гҖӮ

ж–Үз« жҸ’еӣҫ

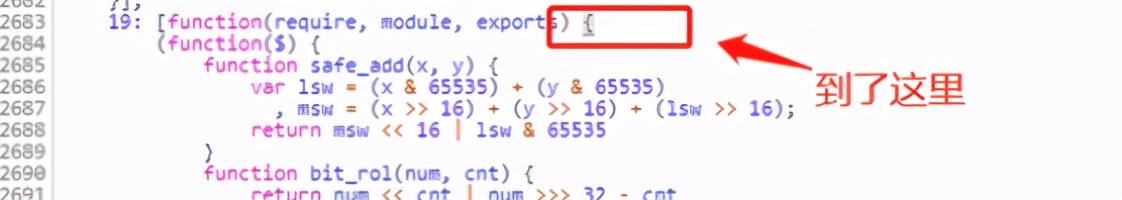

ж–Үз« жҸ’еӣҫзӮ№еҮ»еҗҺе°ұиҝӣе…ҘдәҶеҠ еҜҶж–№жі•йҮҢпјҡ

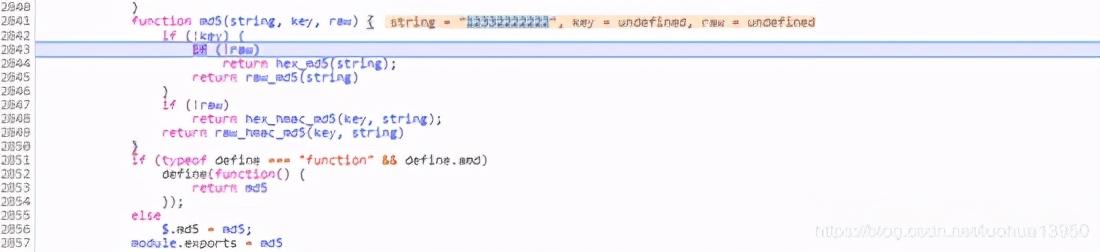

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫfunction md5(string, key, raw) {if (!key) {if (!raw)return hex_md5(string);return raw_md5(string)}if (!raw)return hex_hmac_md5(key, string);return raw_hmac_md5(key, string)}еҸҜд»ҘзңӢеҮәmd5ж–№жі•дёҖе…ұжңүдёүдёӘеҸӮж•° пјҢ 第дёҖдёӘ striing еҚідёәеҜҶз Ғ пјҢkey е’Ң raw жҳҜ undefined гҖӮ жҺҘдёӢз¬ЁдёҖзӮ№зҡ„еҠһжі•е°ұжҳҜдёҖжӯҘдёҖжӯҘиҝҗиЎҢ пјҢ жҠҠи·іиҪ¬зҡ„жүҖжңүд»Јз ҒйғҪжүЈдёӢжқҘ пјҢ еҰӮжһңжҳҜеҲҡејҖе§ӢеӯҰд№ жҠ д»Јз Ғ пјҢ иҝҷдёӘж–№жі•иғҪеўһеҠ еҫҲеӨҡи°ғиҜ•вҖқж„ҹи§үвҖқ пјҢ ж…ўж…ўжҠ еҫ—и¶ҠжқҘи¶ҠйЎәжүӢ гҖӮ еҸ–е·§дёҖзӮ№зҡ„ж— йқһе°ұжҳҜжүҫеҲ°еӨ§жӢ¬еҸ·пјҡ ж–Үз« жҸ’еӣҫ

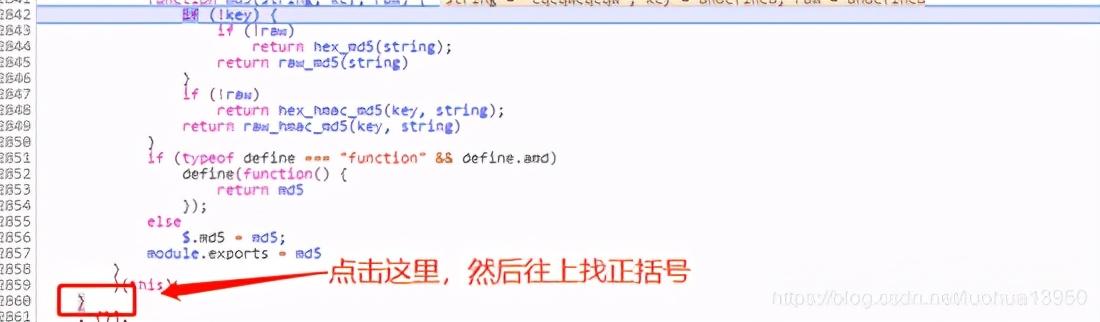

ж–Үз« жҸ’еӣҫдёҖзӣҙеҫҖдёҠжүҫеҲ° пјҢ еә”иҜҘ马дёҠе°ұиғҪжүҫеҲ°жӯЈжӢ¬еҸ·пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫиҝҷж ·йҮҢйқўзҡ„д»Јз Ғе…¶е®һе°ұжҳҜжң¬ж¬ЎиҰҒжҠ зҡ„д»Јз Ғ пјҢ дҪҶжҳҜиҰҒдҪҝз”Ё python и°ғз”Ё пјҢ иҝҳиҰҒиҝӣиЎҢдёҖзӮ№ж”№еҠЁ гҖӮ жң¬ж¬ЎиҰҒжҠ зҡ„еҠ еҜҶд»Јз Ғе…¶е®һеҫҲз®ҖеҚ• пјҢ жҜ•з«ҹеҸӘжҳҜ md5гҖӮ з»ҸиҝҮзЁҚеҫ®ж”№еҶҷеҗҺ пјҢ жҲ‘们е°қиҜ•дҪҝз”ЁpythonйҮҢ execjs еә“жү§иЎҢпјҡ

жҺЁиҚҗйҳ…иҜ»

- еҚЎеҶ…еҹәжў…йҡҶеӨ§еӯҰжҸҗеҮәдәҶжӣҙеҘҪзҡ„ејәеҜҶз Ғи®ҫзҪ®е»әи®®

- Firefox 85е°Ҷе…Ғи®ёз”ЁжҲ·еҲ йҷӨжүҖжңүе·Ідҝқеӯҳзҡ„еҜҶз Ғ

- EdgeжөҸи§ҲеҷЁй…қй…ҝз”ЁжҲ·иҙҰжҲ·е®үе…ЁиҝҪиёӘеҠҹиғҪ еҝ…иҰҒж—¶еҸҜжҸҗйҶ’дҝ®ж”№еҜҶз Ғ

- жү«з ҒжһӘе°Ҷй’ұжү«иө°пјҢеҚҙдёҚйңҖиҰҒеҜҶз ҒпјҢе®үе…Ёеҗ—пјҹ

- ж”Ҝд»ҳе®қгҖҒеҫ®дҝЎжңүеҜҶз ҒпјҢвҖңжү«з ҒжһӘвҖқеҚҙзӣҙжҺҘе°Ҷй’ұжү«иө°пјҹеҜҶз ҒжҲҗдәҶж‘Ҷи®ҫпјҹ

- ж”Ҝд»ҳе®қгҖҒеҫ®дҝЎйғҪжңүеҜҶз ҒпјҢжү«з ҒжһӘеҚҙиғҪеҫҲиҪ»жқҫе°Ҷй’ұжү«иө°пјҢиҝҷжҳҜдёәд»Җд№Ҳпјҹ

- дҪ иҝҳеңЁдёәиҙҰеҸ·е®үе…ЁжҖ§дҪҺиҖҢжӢ…еҝ§еҗ—пјҢдёҚеҰЁиҜ•иҜ•иҝҷж ·и®ҫзҪ®еҜҶз Ғ

- и§Јж”ҫеҸҢжүӢ дёҚз”ЁеҜҶз Ғе°ұиғҪзҷ»еҪ•зҡ„笔记жң¬жҺЁиҚҗ

- 2020е№ҙеәҰжңҖе·®еҜҶз ҒеҮәзӮүпјҒдҪ вҖңдёӯжһӘвҖқдәҶеҗ—пјҹ

- дёҚе®үе…ЁпјҒеҫ®иҪҜиҮҙеҠӣдәҺз”Ё1е№ҙж—¶й—ҙе№ІжҺүеҜҶз Ғ