Azure AD 获得访问的 token( 二 )

文章插图

文章插图

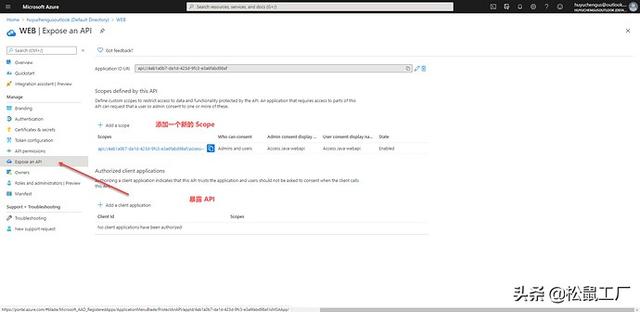

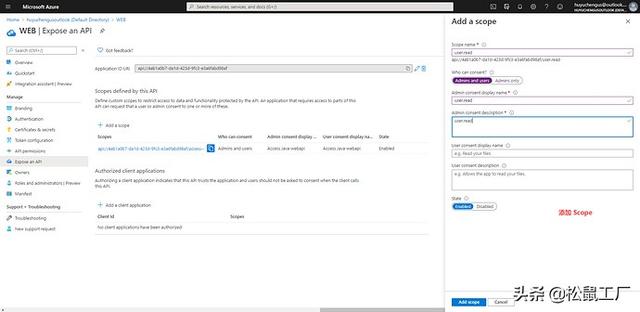

你需要添加一个新的 Scope , 在这里我们假设你添加了一个叫做 user.read 的 scope 。

在弹出的界面中你可以输入你需要的选项 。

你可以选择 Admins and users

文章插图

文章插图

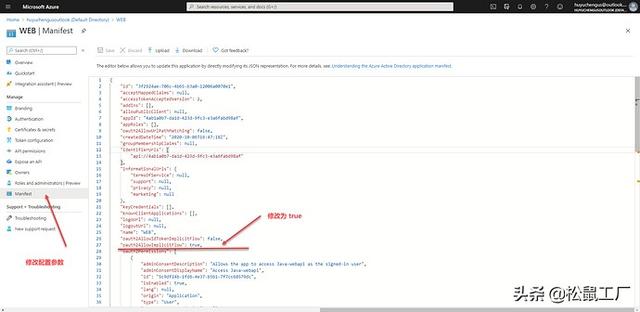

修改 Manifest这个配置参数你需要手动修改 。

【Azure AD 获得访问的 token】主要修改参数是:oauth2AllowImplicitFlow 修改为 true

文章插图

文章插图

至此 , Azure 的配置已经完成了 , 下一步就是配置你的客户端进行测试了 。

Postman 测试可以通过 Postman 进行测试获得 token 。

你有 2 种方法进行测试 , 我们测试的是不通过授权 , 直接通过 secret 来获得 token 。

另一种方法 , 我们在其他方式中再进行测试 。

在 Postman 中添加一个 API 访问 。

访问方法使用 GET 进行访问

访问 URL访问的 URL 是: ID/oauth2/v2.0/token

这里有一个参数要进行替换 , 就是 Tenant ID , 这个 ID 在开始的时候就用于标识一个 AD , 我们已经在前面的步骤保存了 。

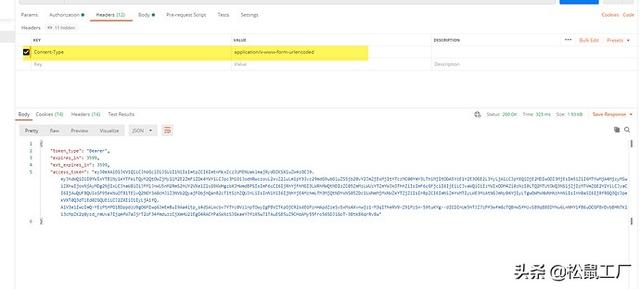

Headers添加参数 Content-Type 为 application/x-www-form-urlencoded

文章插图

文章插图

Bodygrant_type : client_credentialsclient_id: 4ab1a0b7-da1d-423d-9fc3-e3a6fabd9client_secret:SYk.HZT_jK6ZE1~3tle2Ha0MeV.9scope: api://4ab1a0b7-da1d-423d-9fc3-e3a6fabd9/.default

这里参数有一根需要注意的地方 。

client_id 是我们在最开始的时候 APP 创建成功后获得 client_id 。

client_secret 是我们我们在 APP 注册成功后 , 创建的秘钥 。

scope:是我们创建的的 scop , 但是需要注意的是 , 我们创建的 scope 是以 user.read 结尾的 , 在我们获得 token 的时候 , 不能使用上面结尾的 scope , 而需要将 user.read 修改为 .default

因此 scope 的配置就是 api://client_id/ .default.

请注意 , 你一定要这么配置 , 否则你拿不到 token

当一切配置好后 , 你可以发送请求 , 如果一切正确的话 , 你将会看到服务器返回给你的 token 字符串 。

推荐阅读

- 三星再曝屏下摄像头新专利,Redmi Note 10 Pro获得认证

- 三星8K电视率先获得8KA新规认证 增强沉浸音频体验

- T-Mobile证实黑客访问了用户电话记录

- LG Wing获得新的软件更新 一键发送应用程序更顺畅

- TikTok被禁后,印版替代品获得微软、谷歌的1亿美元投资

- 家庭|北京:积分多少有望获得新能源车指标?此前72分以上“无车家庭”入围

- 印度山寨“TikTok”,获得谷歌和微软超1亿美元投资

- 华为何刚:nova7 系列 5G 手机获得 Q3 全国销量第一

- 微软统一Edge工具栏体验:方便用户快速访问收藏夹、历史和集锦

- 华为EMUI 11获得ZOL 2020年度行业创新奖

![[火星]火星有座奥林匹斯山,如果搬到地球,估计没人能爬到峰顶](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/588e44cac7127eef7b786c7914d9347f.jpg)