Azure AD 获得访问的 token

一直认为 Azure 的设计过于复杂 , 权限要求过多 , 就感觉是一群技术宅做的系统 。 相对 AWS 来说 , 更加喜欢 AWS 的功能设计 。

但是因为工作需要又不得不使用 Azure , 所以把使用过程中遇到的一些问题都记录下来 , 以期望能帮助有需要的人 。

这篇文章主要用于介绍如何使用 postman 来获得 Azure active directory 的用户访问 token , 这个步骤是使用 Azure 对用户鉴权使用的第一步 。

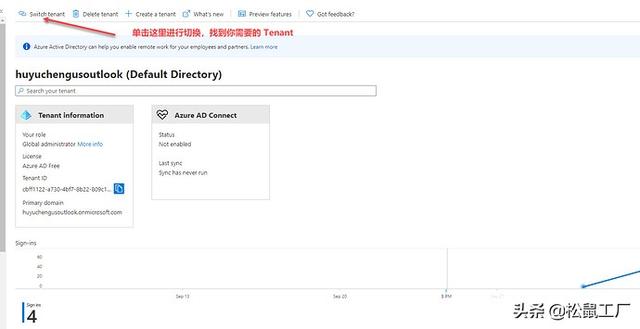

确定 tenantAzure 允许你有多个 tenant , 你可以在 Azure 的控制台中对 tenant 进行切换 , 这个是你需要做的第一步 。 确定你希望使用的 teant 。

如果你还没有 tenant 的话 , 你需要创建一个 tenant 。

文章插图

文章插图

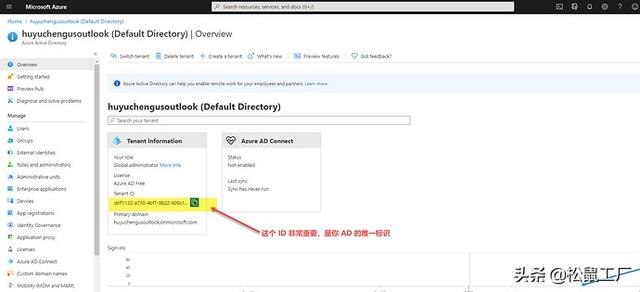

当找到你需要的 Tenant 以后 , 你会获得一个 tenant ID , 这个非常重要 。

因为这个表示的是你 AD 的唯一标识 , 所以你需要记录下来 。

Tenant ID 在你界面中的的 Tenant Information 里面

文章插图

文章插图

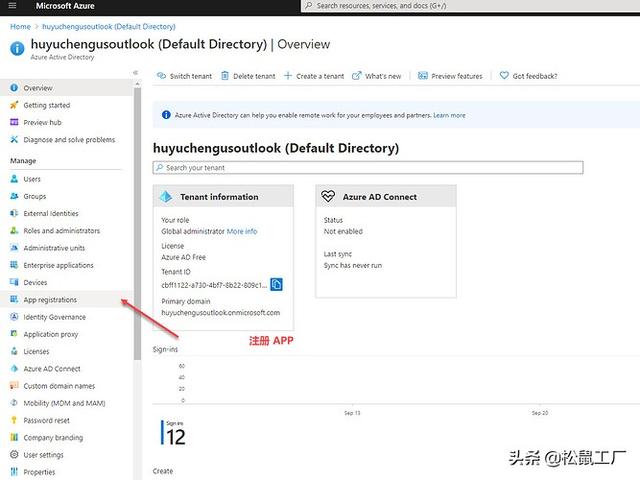

注册 APP不管你使用任何类型的应用 , 你都需要先注册一个 APP 。

单击左侧的注册 APP 按钮 。

文章插图

文章插图

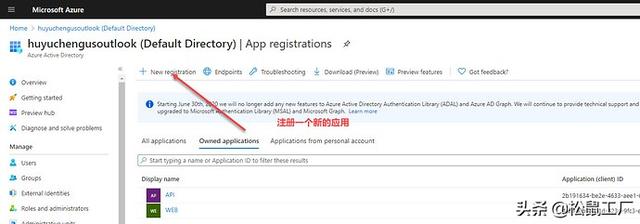

可以单击界面的上侧 , 注册一个新的应用 。

文章插图

文章插图

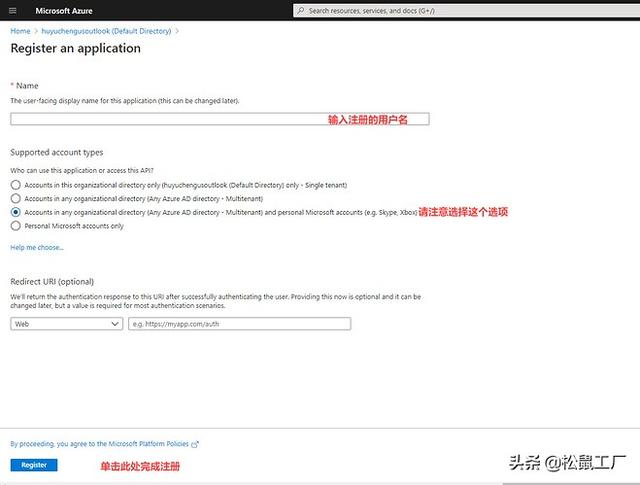

在弹出的界面中 , 输入注册需要的相关信息 。

注册的名字你可以自行定义 , 需要注意的是 , 你需要选择:

- Accounts in any organizational directory (Any Azure AD directory - Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)

假设 , 我们这里注册的应用是 WEB 。

文章插图

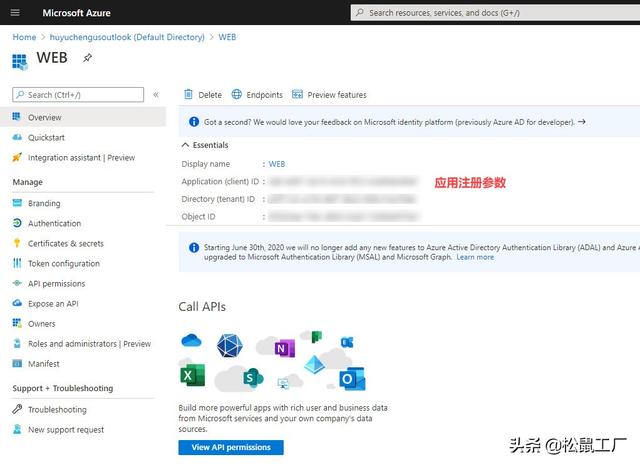

文章插图获得基本参数当你注册成功后 , 你可以单击你的注册名 , 然后你将会看到注册的应用信息界面 。

在这个界面中 , 你会得到

- Application (client) ID

- Directory (tenant) ID

- Object ID

文章插图

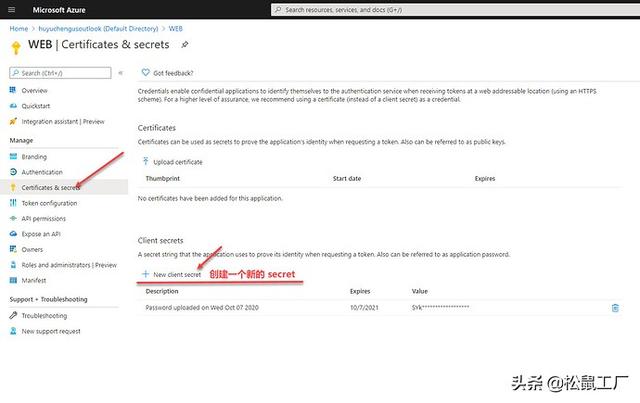

文章插图设置 secrets单击左侧的 Certificates & secrets , 你将会看到密钥生成的界面 。

在这里 , 你可以单击生成一个新的 Secret 。

你可以不用给这个 secret 进行命名 , 你也可以命名你希望的名字 。 请注意将 secret 进行保存 , 因为下次你访问的时候 , secret 就不会再显示了 。

文章插图

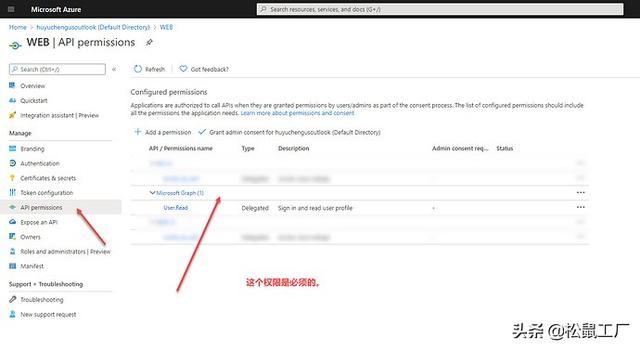

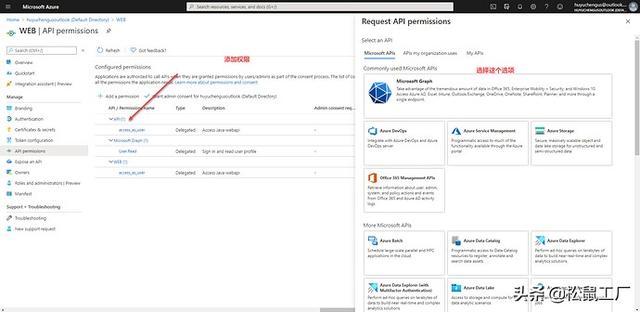

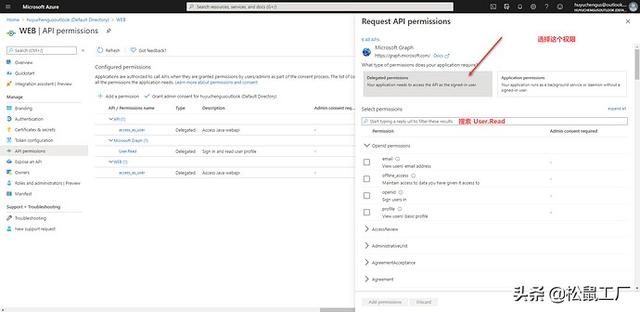

文章插图API 赋权你需要确定 Microsoft Graph 有用户读取的权限 。

文章插图

文章插图如果没有这个权限的话 , 你需要单击上面的添加权限来将权限添加进来 。

文章插图

文章插图选择 Microsoft Graph 的选项 , 然后将用户的权限添加进来 。

文章插图

文章插图暴露 API你需要将你的 API 进行暴露 , 允许进行访问 。

推荐阅读

- 三星再曝屏下摄像头新专利,Redmi Note 10 Pro获得认证

- 三星8K电视率先获得8KA新规认证 增强沉浸音频体验

- T-Mobile证实黑客访问了用户电话记录

- LG Wing获得新的软件更新 一键发送应用程序更顺畅

- TikTok被禁后,印版替代品获得微软、谷歌的1亿美元投资

- 家庭|北京:积分多少有望获得新能源车指标?此前72分以上“无车家庭”入围

- 印度山寨“TikTok”,获得谷歌和微软超1亿美元投资

- 华为何刚:nova7 系列 5G 手机获得 Q3 全国销量第一

- 微软统一Edge工具栏体验:方便用户快速访问收藏夹、历史和集锦

- 华为EMUI 11获得ZOL 2020年度行业创新奖