дҪҝз”Ёsshйҡ§йҒ“еҒҡдёүеұӮжөҒйҮҸд»ЈзҗҶ( дәҢ )

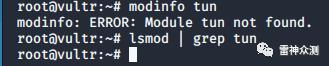

гҖҗдҪҝз”Ёsshйҡ§йҒ“еҒҡдёүеұӮжөҒйҮҸд»ЈзҗҶгҖ‘д№ҹи®ёдҪ дјҡ收еҲ°еҰӮдёӢзҡ„жҠҘй”ҷпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

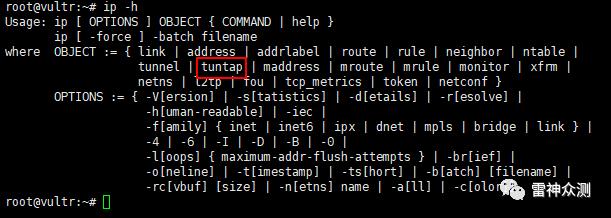

еңЁж–°зүҲжң¬дёӯй»ҳи®Өе®үиЈ…зҡ„iproute2е·Ҙе…·еҢ…д№ҹж”ҜжҢҒж“ҚдҪңtun/tapзҡ„еҠҹиғҪ пјҢ еҸҜиғҪtun/tapеҠҹиғҪе·Із»Ҹй»ҳи®Өзј–иҜ‘иҝӣеҶ…ж ё гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

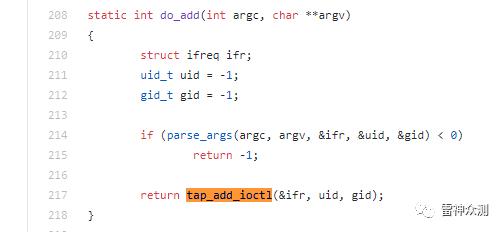

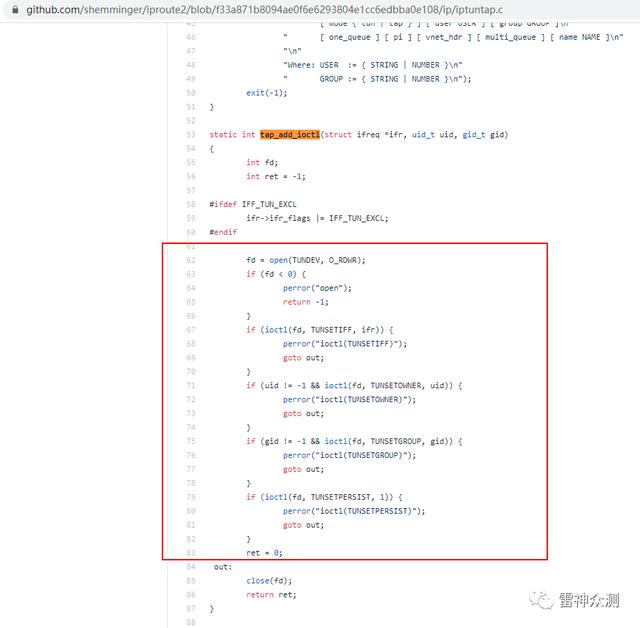

жҖ•жҳҜйҮҚеҗҚзҡ„еҠҹиғҪ пјҢ жҲ‘зү№еҲ«еҺ»зңӢдәҶзңӢе®ғзҡ„жәҗз ҒжҳҜдёҚжҳҜзЎ®е®һз”ЁдәҶиҝҷдёӘеҠҹиғҪ пјҢ еҸ‘зҺ°зЎ®е®һtun/tapеҠҹиғҪ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

No.7

иҝҮзЁӢ

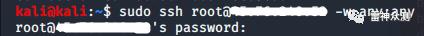

йҰ–е…ҲйңҖиҰҒиҺ·еҸ–еҲ°зӣ®ж Үзҡ„rootжқғйҷҗ пјҢ дҪҝз”ЁrootиҙҰеҸ·еёҰ-wеҸӮж•°зҷ»еҪ•жҲ‘们зҡ„vpsпјҲеҪ“然д№ҹеҸҜд»ҘдёҚиҝ”еӣһshellпјү гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

-w any:anyж—¶ пјҢ зі»з»ҹиҮӘеҠЁйҖүжӢ©дёӢдёҖдёӘеҸҜз”ЁtunеәҸеҸ· пјҢ еҪ“然д№ҹеҸҜд»Ҙ收еҲ°жҢҮе®ҡеҸҜз”Ёзҡ„tunеәҸеҸ· пјҢ жҜ”еҰӮ-w 0:0 гҖӮ

д№ҚдёҖзңӢ пјҢ еҸҜиғҪдјҡи§үеҫ—еңЁзӣ®ж ҮдҪҝз”Ёrootзҷ»еҪ•жҲ‘们зҡ„vpsжңүзӮ№еҚұйҷ© пјҢ дёҚиҝҮи®©д»–дёҚиҝ”еӣһshellд№ӢеҗҺ пјҢ зӣ®ж Үиҝӣе…ҘжҲ‘们зҡ„еҪ“еүҚзҡ„дјҡиҜқеә”иҜҘд№ҹж— жі•д»Һе·Іжңүзҡ„йҡ§йҒ“spawnдёҖдёӘshellеҮәжқҘ пјҢ 并且еңЁе‘Ҫд»ӨиЎҢеҸӮж•°дёӯд№ҹж— жі•зңӢеҲ°еҜҶз Ғ пјҢ дёҚиҖғиҷ‘жі„йңІipзҡ„йЈҺйҷ©зҡ„иҜқ пјҢ е®һйҷ…дёҠзҡ„йЈҺйҷ©жҳҜеҸҜжҺ§зҡ„ гҖӮ

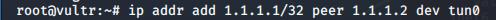

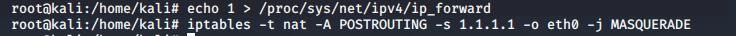

然еҗҺжҳҜй…ҚзҪ®зҪ‘еҚЎ пјҢ еңЁжҲ‘们зҡ„vpsжү§иЎҢеҰӮдёӢе‘Ҫд»Ө пјҢ и®ҫзҪ®жң¬ең°зҪ‘еҚЎең°еқҖдёә1.1.1.1 пјҢ жҺ©з Ғ32дҪҚ пјҢ еӣ дёәжҳҜиҰҒе»әз«ӢдёҖдёӘзӮ№еҜ№зӮ№зҡ„иҝһжҺҘ пјҢ жүҖд»Ҙи®ҫзҪ®еҜ№з«Ҝең°еқҖдёә1.1.1.2пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

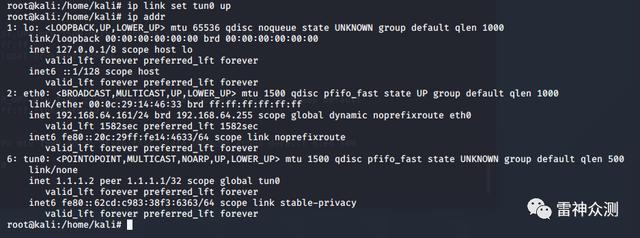

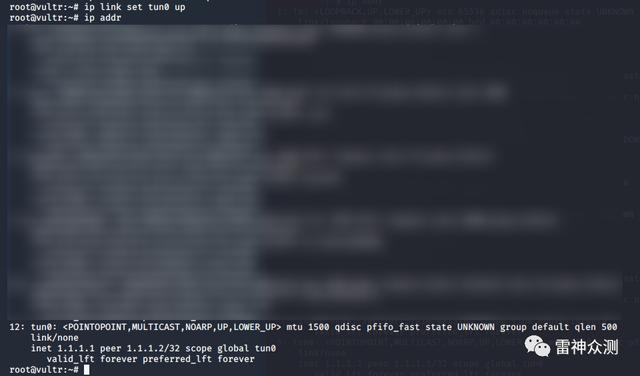

еңЁзӣ®ж Үжү§иЎҢжү§иЎҢеҰӮдёӢе‘Ҫд»Ө пјҢ и®ҫзҪ®жң¬ең°ipдёә1.1.1.2 пјҢ 32дҪҚжҺ©з Ғ пјҢ еҗҢж ·жҳҜзӮ№еҜ№зӮ№иҝһжҺҘ пјҢ и®ҫзҪ®еҜ№йқўipдёә1.1.1.1 гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

йҡҸеҗҺеҲҶеҲ«жҠҠзӣ®ж Үе’Ңvpsзҡ„зҪ‘еҚЎеҗҜеҠЁ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еӣ дёәжҲ‘们иҰҒе°ҶжөҒйҮҸд»ЈзҗҶиҝӣзӣ®ж ҮеҶ…зҪ‘ пјҢ жүҖд»ҘжҲ‘们иҰҒеңЁзӣ®ж ҮдёҠејҖеҗҜеҶ…ж ёжөҒйҮҸиҪ¬еҸ‘еҠҹиғҪ пјҢ 并且йҖҡиҝҮiptablesжҠҠжқҘиҮӘ1.1.1.2зҡ„жөҒйҮҸиҪ¬еҸ‘еҲ°eth0зҪ‘еҚЎдёҠеҺ» гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

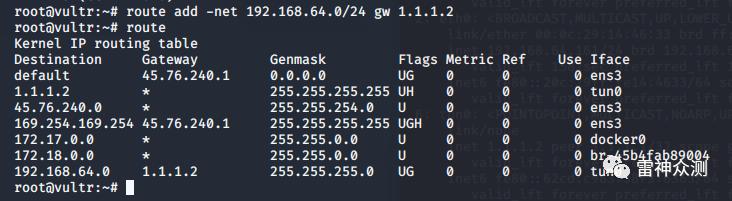

然еҗҺеңЁvpsи®ҫзҪ®дёҖдёӘи·Ҝз”ұ пјҢ жҠҠзҪ‘е…іи®ҫзҪ®жҲҗеҜ№з«Ҝзҡ„ipпјҲд№ҹе°ұжҳҜзӣ®ж ҮдёҠзҡ„tun0зҡ„жң¬ең°ipпјү пјҢ жҠҠеҸ‘еҗ‘зӣ®ж ҮеҶ…зҪ‘зҪ‘ж®өзҡ„жөҒйҮҸйҖҡиҝҮзӮ№еҜ№зӮ№иҝһжҺҘ пјҢ д№ҹе°ұжҳҜtun0иҪ¬еҸ‘иҝӣеҺ» гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

иҮіжӯӨ пјҢ ж•ҙдёӘй…ҚзҪ®иҝҮзЁӢе°ұз»“жқҹдәҶ пјҢ зҗҶи®әдёҠи®ІеҜ№з«ҜipеҸҜд»ҘжҳҜд»»ж„Ҹзҡ„пјҲд»»ж„ҸдёҖдёӘз”ЁдёҚеҲ°зҡ„ipпјү пјҢ дҪҶжң¬ең°ipдёҖе®ҡжҳҜжӯЈзЎ® пјҢ еӣ дёәдјҡеҪұе“ҚдҪ жҺҘ收ICMP errorзҡ„ж•°жҚ®еҢ… гҖӮ

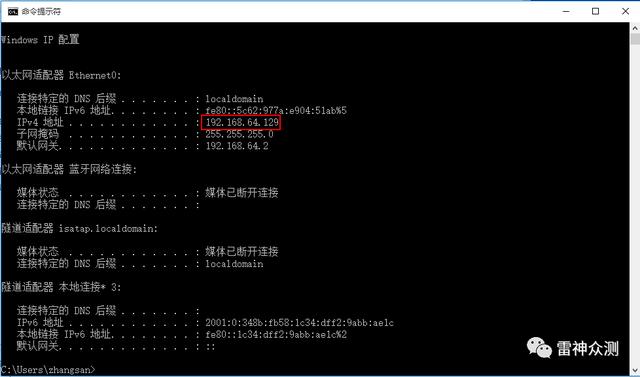

жҲ‘еңЁжң¬ең°жү“ејҖеҸҰдёҖеҸ°win10жңәеҷЁ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

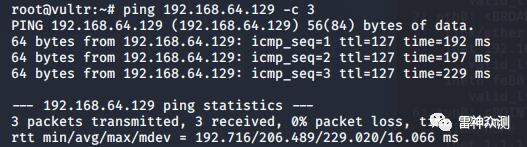

еңЁvpsдёҠpingдёҖдёӢе®ғ пјҢ жҲҗеҠҹpingйҖҡ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

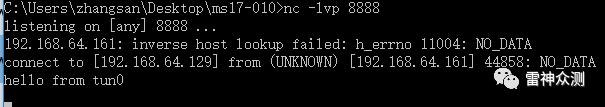

дҪҝз”Ёncзӣ‘еҗ¬дёҖдёӘз«ҜеҸЈе№¶дј иҫ“ж•°жҚ® пјҢ зЎ®е®ҡжҳҜжң¬ең°жңәеҷЁ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- Biogenе°ҶдҪҝз”ЁApple Watchз ”з©¶иҖҒе№ҙз—ҙе‘Ҷз—Үзҡ„ж—©жңҹз—ҮзҠ¶

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- жҲ–дҪҝз”ЁеӨ©зҺ‘1000+иҠҜзүҮпјҹиҚЈиҖҖV40е·Іе…Ёжё йҒ“ејҖеҗҜйў„зәҰ

- иӢ№жһңе°ҶжҺЁеҮәдҪҝз”Ёmini LEDеұҸзҡ„iPad Pro

- жүӢжңәиғҪз”ЁеӨҡд№…пјҹеҰӮжһңеҮәзҺ°иҝҷ3з§ҚеҫҒе…ҶпјҢиҜҙжҳҺвҖңй»ҳи®ӨдҪҝз”Ёж—¶й—ҙвҖқе·ІеҲ°

- иӢ№жһңжңүжңӣеңЁ2021е№ҙеҲқеҸ‘еёғйҰ–ж¬ҫдҪҝз”Ёmini LEDжҳҫзӨәеұҸзҡ„ iPad Pro

- 笔记жң¬дҝқе…»жңүеҰҷжӢӣпјҒеӯҰдјҡиҝҷеҮ жӢӣ笔记жң¬еҶҚжҲҳдёүе№ҙ

- ж•°жҚ®еҸҜи§ҶеҢ–дёүиҠӮиҜҫд№ӢдәҢпјҡеҸҜи§ҶеҢ–зҡ„дҪҝз”Ё

- зҙўе°јsw77дёҺsw55зҡ„дҪҝз”Ёе·®еҲ«ж„ҹеҸ—

- зҲҶж–ҷз§°дёҖеҠ 9зі»еҲ—дёҺжҪңжңӣејҸй•ңеӨҙж— зјҳ 继з»ӯдҪҝз”Ёжҷ®йҖҡй•ҝз„Ұ