дҪҝз”Ёsshйҡ§йҒ“еҒҡдёүеұӮжөҒйҮҸд»ЈзҗҶ

No.1

еЈ°жҳҺ

з”ұдәҺдј ж’ӯгҖҒеҲ©з”ЁжӯӨж–ҮжүҖжҸҗдҫӣзҡ„дҝЎжҒҜиҖҢйҖ жҲҗзҡ„д»»дҪ•зӣҙжҺҘжҲ–иҖ…й—ҙжҺҘзҡ„еҗҺжһңеҸҠжҚҹеӨұ пјҢ еқҮз”ұдҪҝз”ЁиҖ…жң¬дәәиҙҹиҙЈ пјҢ йӣ·зҘһдј—жөӢд»ҘеҸҠж–Үз« дҪңиҖ…дёҚдёәжӯӨжүҝжӢ…д»»дҪ•иҙЈд»» гҖӮ

йӣ·зҘһдј—жөӢжӢҘжңүеҜ№жӯӨж–Үз« зҡ„дҝ®ж”№е’Ңи§ЈйҮҠжқғ гҖӮ еҰӮж¬ІиҪ¬иҪҪжҲ–дј ж’ӯжӯӨж–Үз« пјҢ еҝ…йЎ»дҝқиҜҒжӯӨж–Үз« зҡ„е®Ңж•ҙжҖ§ пјҢ еҢ…жӢ¬зүҲжқғеЈ°жҳҺзӯүе…ЁйғЁеҶ…е®№ гҖӮ жңӘз»Ҹйӣ·зҘһдј—жөӢе…Ғи®ё пјҢ дёҚеҫ—д»»ж„Ҹдҝ®ж”№жҲ–иҖ…еўһеҮҸжӯӨж–Үз« еҶ…е®№ пјҢ дёҚеҫ—д»Ҙд»»дҪ•ж–№ејҸе°Ҷе…¶з”ЁдәҺе•Ҷдёҡзӣ®зҡ„ гҖӮ

No.2

иө·еӣ

зңӢеҲ°дёҖзҜҮ2017е№ҙзҡ„ж–Үз« пјҢ е…¶дёӯжҸҗеҲ°дәҶйҖҡиҝҮз”ЁSSHйҡ§йҒ“дҪңVPNзҡ„ж–№жі•пјҲ# vpn-over-sshпјү пјҢ ж–ҮдёӯиҜҙеҲ°еңЁopenssh4.3д№ӢеҗҺ пјҢ жҲ‘们еҸҜд»ҘйҖҡиҝҮSSHйҡ§йҒ“еңЁзӣ®ж Үе’Ңжң¬жңәж·»еҠ дёӨдёӘtunи®ҫеӨҮ пјҢ еҒҡдёүеұӮзҡ„жөҒйҮҸиҪ¬еҸ‘ пјҢ еҸҜд»Ҙи®ӨдёәжҳҜжҗӯе»әдәҶдёҖдёӘVPN гҖӮ еӣ дёәжҳҜдёүеұӮзҡ„жөҒйҮҸд»ЈзҗҶ пјҢ жңҖзӣҙжҺҘзҡ„дҪңз”ЁжҳҜжҲ‘们еҸҜд»ҘеҸ‘йҖҒpingеҢ…е’ҢиҝӣиЎҢsynжү«жҸҸ пјҢ иҝҷе°ұеҫҲиҲ’жңҚдәҶ пјҢ ж„ҹи§үеңЁжҹҗдәӣжқЎд»¶дёӢдјҡеҫҲйҰҷ пјҢ жүҖд»ҘиҝӣиЎҢеӯҰд№ е’ҢеӨҚзҺ° пјҢ д»ҘеӨҮдёҚж—¶д№ӢйңҖ гҖӮ

No.3 йҖӮз”ЁиҢғеӣҙ

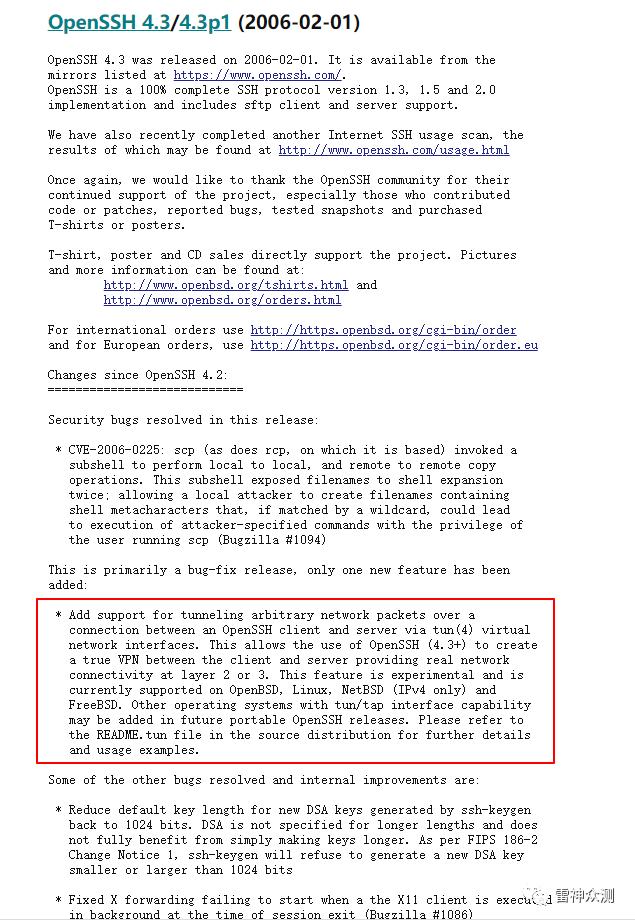

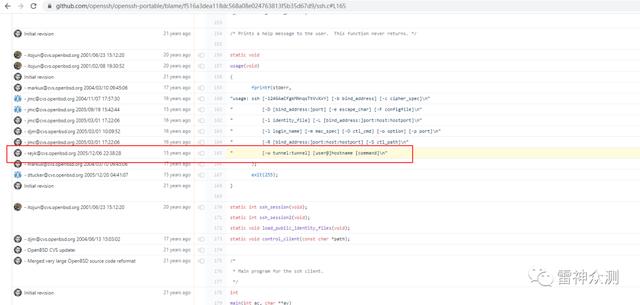

жҲ‘йҰ–е…ҲеҺ»зңӢдәҶдёӢopenssh4.3зүҲжң¬еңЁд»Җд№Ҳж—¶й—ҙеҸ‘еёғ пјҢ зЎ®е®ҡдёҖдёӢиҝҷдёӘеҠҹиғҪзҡ„йҖӮз”ЁиҢғеӣҙеӨ§дёҚеӨ§еҰӮжһңеӨӘж–°зҡ„иҜқ пјҢ еҸҜиғҪе®һжҲҳж„Ҹд№үе°ұдёҚжҳҜйӮЈд№ҲеӨ§дәҶ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

д»ҺеүҚиҫ№дёӨеј еӣҫеҸҜд»ҘзңӢеҲ° пјҢ openssh4.3жҳҜеңЁ2006е№ҙе№ҙеҲқеҸ‘еёғзҡ„ пјҢ д»Һжәҗз ҒдёӯзңӢеҸҜиғҪеңЁ2005е№ҙе№ҙеә•е°ұжңүдәҶиҝҷдёӘеҠҹиғҪ пјҢ д№ҹе°ұжҳҜиҜҙеңЁеҚҒдә”е№ҙеүҚзҡ„зүҲжң¬дёӯе°ұеӯҳеңЁиҝҷдёӘеҠҹиғҪ пјҢ иҝҷд№ҲзңӢжқҘиҝҷдёӘеҠҹиғҪзҡ„йҖӮз”ЁиҢғеӣҙпјҲ4.3иҮід»Ҡ пјҢ зӣ®еүҚжңҖж–°зүҲеә”иҜҘжҳҜ8.4пјүеҸҜиғҪдёҚз®—еӨӘе°Ҹ гҖӮ

No.4 еӨҚзҺ°иҝҮзЁӢ

2017е№ҙзҡ„ж–Үз« ж–ҮдёӯжҸҗеҲ°еңәжҷҜжҳҜеҪ“зӣ®ж ҮеҸҜд»ҘйҖҡиҝҮе…¬зҪ‘ipи®ҝй—®еҲ°ж—¶зҡ„жғ…еҶө пјҢ йңҖиҰҒжҲ‘们еҺ»дё»еҠЁи®ҝй—®зӣ®ж Үзҡ„sshжңҚеҠЎ пјҢ дҪҶжҳҜжҲ‘们е®һжҲҳдёӯзҡ„йңҖжұӮеҸҜиғҪжӣҙеӨҡзҡ„жҳҜеҸҚеҗ‘зҡ„ пјҢ д№ҹе°ұжҳҜиҜҙйңҖиҰҒзӣ®ж Үдё»еҠЁжқҘи®ҝй—®жҲ‘们еңЁе…¬зҪ‘дёҠзҡ„жңҚеҠЎеҷЁ гҖӮ ж №жҚ®vpnзҡ„е·ҘдҪңеҺҹзҗҶеҸҜд»ҘзҹҘйҒ“ пјҢ еҸӘиҰҒеҜ№ж–Үдёӯзҡ„е‘Ҫд»ӨзЁҚдҪңдҝ®ж”№е°ұеҸҜд»Ҙе®ҢжҲҗжҲ‘们зҡ„йңҖжұӮ гҖӮ

No.5 еүҚжҸҗжқЎд»¶

В· дёҚеҗҢдәҺеҠЁжҖҒиҪ¬еҸ‘гҖҒиҝңзЁӢиҪ¬еҸ‘е’Ңжң¬ең°иҪ¬еҸ‘ пјҢ з”ұдәҺйңҖиҰҒж·»еҠ tunи®ҫеӨҮ пјҢ жүҖд»ҘжҲ‘们еҝ…йЎ»иҺ·еҸ–еҲ°зӣ®ж Үзҡ„rootжқғйҷҗ гҖӮ

В· е…Ғи®ёrootиҝңзЁӢзҷ»еҪ• пјҢ 并且еҗҜз”ЁtunnelеҠҹиғҪ пјҢ еңЁsshd_configдҝ®ж”№жҲ–ж·»еҠ еҰӮдёӢеҶ…е®№пјҡ

PermitRootLogin yesPermitTunnel yesNo.6 tunзІ—з•Ҙд»Ӣз»Қ

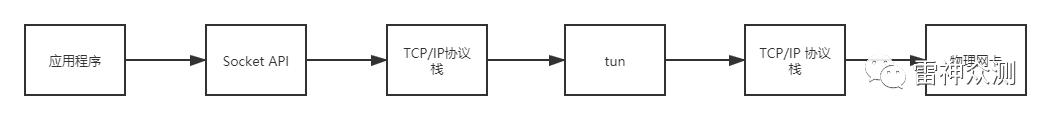

linuxдёӢжңүдёӨз§ҚиҷҡжӢҹзҪ‘з»ңи®ҫеӨҮеҸҜдҫӣйҖүжӢ©еҲҶеҲ«жҳҜtunе’Ңtap пјҢ tunе·ҘдҪңеңЁдёүеұӮ пјҢ иҖҢtapе·ҘдҪңеңЁдәҢеұӮ пјҢ еҲҶеҲ«еҸҜд»ҘиҪ¬еҸ‘IPж•°жҚ®еҢ…е’Ңд»ҘеӨӘзҪ‘её§ гҖӮ еҠ е…Ҙtunд№ӢеҗҺзҡ„ж•°жҚ®еҢ…еҸ‘йҖҒиҝҮзЁӢзҡ„дёҖзӮ№дёӘдәәзҡ„жӢҷи§Ғ гҖӮ

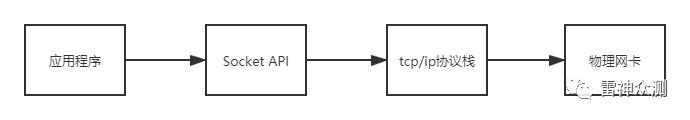

дёҖиҲ¬зҡ„ж•°жҚ®еҢ…еҸ‘йҖҒиҝҮзЁӢпјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еҠ е…ҘдәҶtunд№ӢеҗҺеҸ‘йҖҒж•°жҚ®еҢ…пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

socksд»ЈзҗҶеҸҜд»ҘзңӢеҒҡжҳҜдёҖдёӘеҚ•еҗ‘зҡ„з®ЎйҒ“ пјҢ иҖҢtunдҪңзҡ„дёүеұӮд»ЈзҗҶеҸҜд»ҘзңӢеҒҡжҳҜдёҖдёӘеҸҢеҗ‘зҡ„з®ЎйҒ“ пјҢ еӣ дёәе®ғеңЁж“ҚдҪңзі»з»ҹдёӯзҡ„иЎЁзҺ°жҳҜдёҖдёӘзҪ‘еҚЎи®ҫеӨҮ пјҢ жүҖд»ҘеҸҜд»Ҙз”Ёи·Ҝз”ұжқҘжҺ§еҲ¶ж•°жҚ®еҢ…зҡ„жөҒеҗ‘ гҖӮ еӣ дёәиҜҘд»ЈзҗҶе·ҘдҪңеңЁдёүеұӮ пјҢ жүҖд»ҘеҜ№дәҺзӣҙжҺҘи°ғз”ЁеӣӣеұӮAPIзҡ„еә”з”ЁзЁӢеәҸпјҲд№ҹе°ұжҳҜе·Ҙе…·пјү并дёҚйңҖиҰҒе…іеҝғзҡ„е…¶д»–з»ҶиҠӮ гҖӮ

VPSзҡ„иҜқжңҖеҘҪжҳҜKVMгҖҒXenжҲ–иҖ…Hyper-Vжһ¶жһ„зҡ„иҝҷз§Қе®Ңе…Ёзҡ„иҷҡжӢҹеҢ– пјҢ еҰӮжһңжҳҜOpenvzиҝҷз§ҚзӣҙжҺҘи°ғз”ЁжҜҚжңәеҶ…ж ёиҷҡжӢҹеҢ– пјҢ еҰӮжһңжҜҚжңәеҶ…ж ёдёҚж”ҜжҢҒ пјҢ дҪ д№ҹжІЎеҠһжі• гҖӮ пјҲиҝҷдёӘжғ…еҶөжҲ‘жІЎжқЎд»¶жөӢиҜ• пјҢ д»…дҪңи®°еҪ•пјү

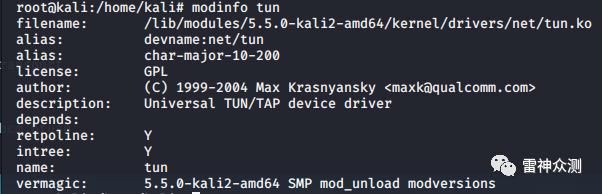

еңЁlinux2.4зүҲжң¬д№ӢеҗҺtunеҠҹиғҪжҳҜй»ҳи®Өзј–иҜ‘иҝӣеҶ…ж ёзҡ„ пјҢ tapзҡ„еҠҹиғҪжңҖдёәжЁЎеқ—зј–иҜ‘пјҲиҜқиҷҪиҝҷж ·иҜҙ пјҢ дҪҶжҳҜзҺ°е®һжғ…еҶөдёҚдёҖе®ҡ пјҢ зӣҙжҺҘдёҠжүӢжөӢдёҖдёӢиғҪдёҚиғҪз”ЁжҳҜжңҖзЁізҡ„пјү гҖӮ еҸҜд»ҘдҪҝз”Ёmodinfo tunе‘Ҫд»ӨжҹҘзңӢжҳҜеҗҰж”ҜжҢҒtunеҠҹиғҪ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- Biogenе°ҶдҪҝз”ЁApple Watchз ”з©¶иҖҒе№ҙз—ҙе‘Ҷз—Үзҡ„ж—©жңҹз—ҮзҠ¶

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- жҲ–дҪҝз”ЁеӨ©зҺ‘1000+иҠҜзүҮпјҹиҚЈиҖҖV40е·Іе…Ёжё йҒ“ејҖеҗҜйў„зәҰ

- иӢ№жһңе°ҶжҺЁеҮәдҪҝз”Ёmini LEDеұҸзҡ„iPad Pro

- жүӢжңәиғҪз”ЁеӨҡд№…пјҹеҰӮжһңеҮәзҺ°иҝҷ3з§ҚеҫҒе…ҶпјҢиҜҙжҳҺвҖңй»ҳи®ӨдҪҝз”Ёж—¶й—ҙвҖқе·ІеҲ°

- иӢ№жһңжңүжңӣеңЁ2021е№ҙеҲқеҸ‘еёғйҰ–ж¬ҫдҪҝз”Ёmini LEDжҳҫзӨәеұҸзҡ„ iPad Pro

- 笔记жң¬дҝқе…»жңүеҰҷжӢӣпјҒеӯҰдјҡиҝҷеҮ жӢӣ笔记жң¬еҶҚжҲҳдёүе№ҙ

- ж•°жҚ®еҸҜи§ҶеҢ–дёүиҠӮиҜҫд№ӢдәҢпјҡеҸҜи§ҶеҢ–зҡ„дҪҝз”Ё

- зҙўе°јsw77дёҺsw55зҡ„дҪҝз”Ёе·®еҲ«ж„ҹеҸ—

- зҲҶж–ҷз§°дёҖеҠ 9зі»еҲ—дёҺжҪңжңӣејҸй•ңеӨҙж— зјҳ 继з»ӯдҪҝз”Ёжҷ®йҖҡй•ҝз„Ұ