影响|什么是SOC2合规性?它如何影响您的业务?( 二 )

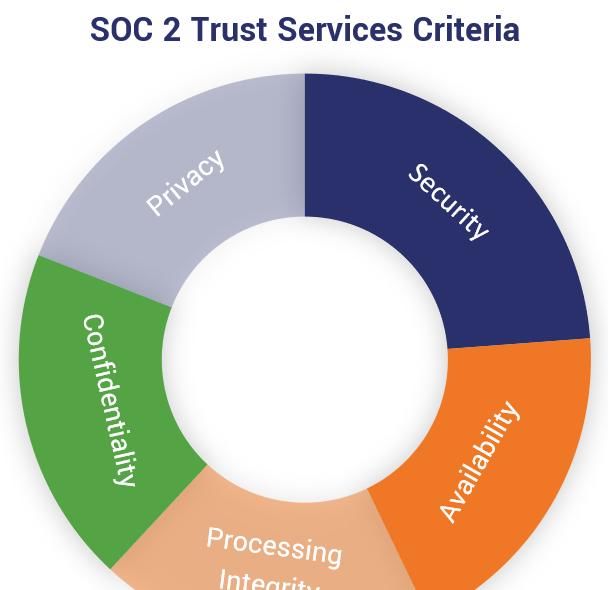

因此,如果他们对自己的做法不严格,您为什么希望他们付出更多的精力来保护您的数据?这是SOC 2考试的五个信任服务标准起作用的地方。

那么,SOC 2的信任服务标准是什么?

文章图片

如您所知,SOC 2检查是确保第三方服务提供商正在执行他们应采取的措施来保护和保护客户数据的一种方法。通过了解信誉良好的第三方(在本例中为获得许可的CPA)已根据五项特定的信任服务标准(TSC)评估了服务提供商的政策,控制措施和程序,以减轻或识别潜在风险,从而为您提供了一些安全保证:

AICPA的《 TSP 100 2017信任服务安全性,可用性,处理完整性,机密性和隐私权准则》中概述了这些报告选项:

1.安全性信任服务标准的这一部分包含在所有SOC审核中。它着眼于SOC 2审核报告原则中的通用标准(CC),该标准与保护用于收集或创建,存储,使用,处理或传输数据的数据和系统有关。(在完成TSC之后,我们将讨论这些CC。)

根据AICPA的《 2017年信任服务指南》,安全TSC就是要确保:

“保护信息和系统免受未经授权的访问,未经授权的信息披露以及对系统的损害,这些损害可能损害信息或系统的可用性,完整性,机密性和隐私性,并影响实体实现其目标的能力。”

在“无忧无虑”中,我们始终对数据安全性和完整性的重要性持保留态度。因此,我们很高兴看到安全性也成为AICPA名单上的第一名,因为它是如此重要!

可能属于此类别的工具和策略的一些示例包括:

- 入侵检测和入侵检测系统(IDS)

- 防火墙以及其他网络和应用程序安全措施

- 多因素身份验证工具和潜在的客户端证书

- 渗透测试和漏洞评估

- 实施计算机使用政策

- 数字和物理访问控制

一些组织选择做到彻底,并包括全部五个组织,而其他组织仅包括他们认为最适用于他们的标准。确实,您的选择取决于您要如何进行。

2.可用性TSC类别全都涉及可访问性-数据对于实体的系统以及其客户收到的产品或服务的可用性。在审核的这一部分中,获得许可的CPA会检查系统的控件,以查看它们是否支持操作,监视和维护的这种可访问性,并帮助组织实现其目标。

属于此类别的工具,过程和策略的一些示例包括:

- 灾难响应与恢复

- 安全的数据备份

- 性能和事件监控与响应

最终,这里的重点是解决实体的系统是否能够实现其设计目的或目的。因此,审核过程的这一部分评估系统在处理过程中是否显示出任何延迟,遗漏,错误或操纵(无意或未经授权)。但这并不一定意味着数据中没有因错误的数据输入而导致的错误,但是,这当然是数据完整性问题,这是一个单独的问题。

属于此类别的流程和策略的一些示例包括流程监控和质量保证(QA)流程。

4.保密性五个信任服务标准的这一类别旨在证明任何“机密”数据均受到保护和安全。其中包括各种类型的信息……从实体的个人信息到其知识产权的所有信息。

加密至关重要,例如SSL / TLS证书和电子邮件签名证书(又名客户端证书和个人身份验证证书)提供的传输中数据安全性。

对于保护数据特别有用的一些工具和过程包括:

- 数字和物理访问控制

- 网络和应用防火墙

- 密码解决方案

- 名和姓

- 社会安全号码(或其他类似的标识符)

- 地址和联系方式

- 通知和目标沟通

- 选择与同意

- 采集

- 使用,保留和处置

- 访问

- 披露和通知

- 质量

- 监控与执行

一些对SOC 2合规性有用的重要工具,流程和策略包括:

- 加密

- 访问控制

- 隐私和披露通知

- 安全处置流程

推荐阅读

- 回应|哈啰单车崩了 官方回应:受第三方网络升级影响

- 你为什么想给孩子做英语早教启蒙?

- 小K说房|为什么装修时在客厅放大沙发有些落伍?看完这些分享太美了

- 中华房买卖|购买小户型最重要的是什么?过来人说出两点,现在知道还不晚!

- 本质|黄多多获国际大奖,看了黄磊的教育,才知道教育的本质是什么

- 唯独|被问最近一次心动是什么时候,别的学长都好会说,唯独张云龙例外

- 得知|男子为网恋女友花了72万, 得知身份后懵了 为什么偏偏是你

- 帅不过三秒|《三十而已》为什么观众都批判陈屿?现实中的老公大半还不如他

- nm|三星被曝5nm EUV良品率过低,可能影响高通骁龙875G的出货

- 比音勒芬|布局短视频领域 比音勒芬打的什么牌