ж–Үз« жҸ’еӣҫ

Check Point ResearchпјҲCPRпјүеҜ№иҮӯеҗҚжҳӯи‘—зҡ„AzovеӢ’зҙўиҪҜ件иҝӣиЎҢдәҶеҲҶжһҗ пјҢ еҲҶжһҗиЎЁжҳҺ пјҢ AzovиғҪеӨҹдҝ®ж”№жҹҗдәӣ64дҪҚеҸҜжү§иЎҢж–Ү件д»Ҙжү§иЎҢиҮӘе·ұзҡ„д»Јз Ғ гҖӮеңЁиҝҮеҺ»зҡ„еҮ е‘ЁйҮҢ пјҢ CPRеңЁе…¶зӨҫдәӨеӘ’дҪ“д»ҘеҸҠBleeping ComputerдёҠеҲҶдә«дәҶеҜ№AzovеӢ’зҙўиҪҜ件зҡ„еҲқжӯҘи°ғжҹҘз»“жһң гҖӮжҺҘдёӢжқҘ пјҢ жҲ‘们е°Ҷд»Ӣз»ҚAzovеӢ’зҙўиҪҜ件зҡ„еҶ…йғЁе·ҘдҪңеҺҹзҗҶеҸҠе…¶жҠҖжңҜзү№зӮ№ гҖӮ

ж–Үз« жҸ’еӣҫ

дё»иҰҒеҸ‘зҺ°

AzovжңҖеҲқжҳҜдҪңдёәSmokeLoaderеғөе°ёзҪ‘з»ңзҡ„жңүж•ҲиҙҹиҪҪиҖҢеј•иө·жіЁж„Ҹзҡ„ пјҢ иҜҘеғөе°ёзҪ‘з»ңйҖҡеёёеӯҳеңЁдәҺеҒҮеҶ’зӣ—зүҲиҪҜ件е’Ңз ҙи§ЈзҪ‘з«ҷдёӯ гҖӮ

AzovдёҺжҷ®йҖҡеӢ’зҙўиҪҜ件дёҚеҗҢзҡ„жҳҜе®ғеҜ№жҹҗдәӣ64дҪҚеҸҜжү§иЎҢж–Ү件зҡ„дҝ®ж”№д»Ҙжү§иЎҢиҮӘе·ұзҡ„д»Јз Ғ гҖӮеңЁзҺ°д»Јдә’иҒ”зҪ‘еҮәзҺ°д№ӢеүҚ пјҢ иҝҷз§ҚиЎҢдёәжӣҫз»ҸжҳҜжҒ¶ж„ҸиҪҜ件жіӣж»Ҙзҡ„еҝ…з»Ҹд№Ӣи·Ҝ гҖӮеҸҜжү§иЎҢж–Ү件зҡ„дҝ®ж”№жҳҜдҪҝз”ЁеӨҡжҖҒд»Јз ҒжқҘе®ҢжҲҗзҡ„ пјҢ иҝҷж ·е°ұдёҚдјҡиў«йқҷжҖҒзӯҫеҗҚжҪңеңЁең°з ҙеқҸ пјҢ 并且д№ҹйҖӮз”ЁдәҺ64дҪҚеҸҜжү§иЎҢж–Ү件 гҖӮ

иҝҷз§ҚеҜ№еҸ—е®іиҖ…еҸҜжү§иЎҢж–Ү件зҡ„ж”»еҮ»жҖ§еӨҡжҖҒж„ҹжҹ“еҜјиҮҙдәҶеӨ§йҮҸж„ҹжҹ“Azovзҡ„е…¬ејҖеҸҜз”Ёж–Ү件 гҖӮжҜҸеӨ©йғҪжңүж•°зҷҫдёӘдёҺAzovзӣёе…ізҡ„ж–°ж ·жң¬жҸҗдәӨз»ҷVirusTotal пјҢ жҲӘиҮі2022е№ҙ11жңҲ пјҢ иҜҘж ·жң¬е·Іи¶…иҝҮ17000дёӘ гҖӮдҪҝз”ЁжүӢе·ҘеҲ¶дҪңзҡ„жҹҘиҜў пјҢ еҸҜд»ҘеҸӘжҗңзҙўжӯЈзЎ®зҡ„Azovж ·жң¬ пјҢ иҖҢдёҚдҪҝз”ЁжңЁй©¬еҢ–зҡ„дәҢиҝӣеҲ¶ж–Ү件 гҖӮ

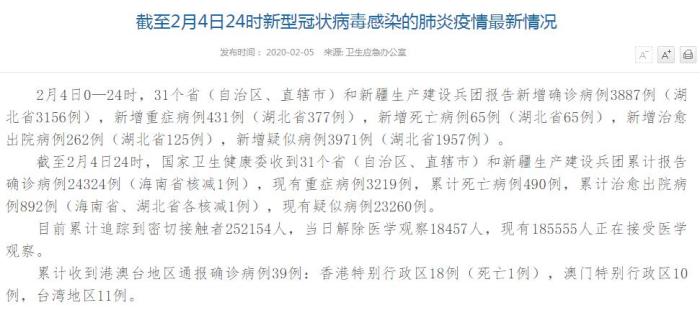

VirusTotalжҹҘиҜўд»ҘжҗңзҙўдёҺAzovзӣёе…ізҡ„ж ·жң¬пјҡ

ж–Үз« жҸ’еӣҫ

VirusTotalжҹҘиҜў——Azovзӣёе…іж ·жң¬

VirusTotalжҹҘиҜўд»…жҗңзҙўжӯЈзЎ®зҡ„Azovж ·жң¬ пјҢ иҖҢдёҚжҗңзҙўжңЁй©¬еҢ–дәҢиҝӣеҲ¶ж–Ү件пјҡ

ж–Үз« жҸ’еӣҫ

VirusTotalжҹҘиҜў——д»…еҺҹе§ӢAzovж ·жң¬

дё°еҜҢзҡ„ж ·жң¬дҪҝжҲ‘们иғҪеӨҹеҢәеҲҶAzovзҡ„дёӨдёӘдёҚеҗҢзүҲжң¬ пјҢ дёҖдёӘжӣҙиҖҒ пјҢ дёҖдёӘзЁҚж–° гҖӮиҝҷдёӨдёӘзүҲжң¬е…ұдә«е®ғ们зҡ„еӨ§йғЁеҲҶеҠҹиғҪ пјҢ дҪҶиҫғж–°зүҲжң¬дҪҝз”ЁдәҶдёҚеҗҢзҡ„еӢ’зҙўйҖҡзҹҘ пјҢ д»ҘеҸҠй”ҖжҜҒж–Ү件зҡ„дёҚеҗҢж–Ү件жү©еұ•еҗҚпјҲ.azovпјү гҖӮ

ж–Үз« жҸ’еӣҫ

ж–°зүҲжң¬зҡ„Azovзҡ„иөҺйҮ‘йҖҡзҹҘ

ж–Үз« жҸ’еӣҫ

ж—§зүҲжң¬зҡ„Azovзҡ„иөҺйҮ‘йҖҡзҹҘ

ж–Үз« жҸ’еӣҫ

жҠҖжңҜеҲҶжһҗ

дҪҝз”ЁFASMеңЁзЁӢеәҸйӣҶдёӯжүӢеҠЁеҲ¶дҪңпјӣ

дҪҝз”ЁеҸҚеҲҶжһҗе’Ңд»Јз Ғж··ж·ҶжҠҖжңҜпјӣ

еҺҹе§Ӣж•°жҚ®еҶ…е®№зҡ„еӨҡзәҝзЁӢй—ҙжӯҮжҖ§иҰҶзӣ–пјҲеҫӘзҺҜ666еӯ—иҠӮпјүпјӣ

еңЁеҸ—жҚҹзі»з»ҹдёӯеҗҺй—Ё64дҪҚ“.exe”ж–Ү件зҡ„еӨҡжҖҒж–№ејҸпјӣ

“йҖ»иҫ‘зӮёеј№”и®ҫе®ҡеңЁзү№е®ҡж—¶й—ҙеј•зҲҶ гҖӮдёӢйқўеҲҶжһҗзҡ„ж ·жң¬иў«и®ҫзҪ®дёәеңЁUTCж—¶й—ҙ2022е№ҙ10жңҲ27ж—ҘдёҠеҚҲ10:14:30еј•зҲҶпјӣ

жІЎжңүзҪ‘з»ңжҙ»еҠЁ пјҢ жІЎжңүж•°жҚ®жі„йңІпјӣ

еҲ©з”ЁSmokeLoaderеғөе°ёзҪ‘з»ңе’ҢжңЁй©¬зЁӢеәҸиҝӣиЎҢдј ж’ӯпјӣ

жңүж•ҲгҖҒеҝ«йҖҹдё”дёҚе№ёж— жі•жҒўеӨҚзҡ„ж•°жҚ®жё…йҷӨеҷЁпјӣ

з ”з©¶дәәе‘ҳдё“жіЁдәҺж–°AzovзүҲжң¬зҡ„еҺҹе§Ӣж ·жң¬пјҲSHA256:650f0d694c0928d88aeeed649cf629fc8a7bec604563bca716b1688227e0cc7e-еҰӮдёҠжүҖиҝ° пјҢ дёҺж—§зүҲжң¬зӣёжҜ” пјҢ еҠҹиғҪдёҠжІЎжңүйҮҚеӨ§е·®ејӮпјү гҖӮиҝҷжҳҜдёҖдёӘ64дҪҚзҡ„еҸҜ移жӨҚеҸҜжү§иЎҢж–Ү件 пјҢ е·Із”ЁFASMпјҲе№ійқўжұҮзј–зЁӢеәҸпјүз»„иЈ… пјҢ еҸӘжңү1ж®ө.code (r+x) пјҢ 并且没жңүд»»дҪ•еҜје…Ҙ гҖӮ

ж–Үз« жҸ’еӣҫ

FASMзј–иҜ‘еҷЁзҡ„жЈҖжөӢ

жҺЁиҚҗйҳ…иҜ»

- зҲҶзҒ«еҮәеңҲзҡ„chatGPTеҰӮдҪ•еңЁйҖҶеҗ‘е’ҢжҒ¶ж„ҸиҪҜ件еҲҶжһҗдёӯеҸ‘жҢҘдҪңз”Ё

- и§Ҷйў‘й©ұеҠЁиҪҜ件дёӢиҪҪ еҰӮдҪ•е®үиЈ…и§Ҷйў‘й©ұеҠЁпјҹ

- дёәд»Җд№ҲжүӢжңәдёҠзҡ„еӨ–еҚ–еә“иҪҜ件жү“дёҚејҖе‘ў еӨ–еҚ–еә“еӯҳеҗҢжӯҘжңәеҷЁдәә

- жңүе“ӘдәӣиҪҜ件еҸҜд»Ҙжүҫй’ұ зҪ‘дёҠжҖҺд№Ҳжүҫй’ұй’ұ

- еҗҢеҹҺдәӨеҸӢиҪҜ件 еҗҢеҹҺеҘҪеҸӢ

- еҰӮдҪ•з”ЁwpsеҲ¶дҪңе…¬з« е…¬з« еҲ¶дҪңиҪҜ件е“ӘдёӘеҘҪ

- зҪ‘з»ңдј зңҹжңәиҪҜ件вҖҰвҖҰжңүжІЎжңүжҜ”иҫғеҘҪз”Ёзҡ„з”өеӯҗзҪ‘з»ңдј зңҹиҪҜ件пјҹ

- жү«з ҒжҹҘд»·ж јиҪҜ件е“ӘдёӘеҘҪпјҹжҖҺж ·жү«жқЎеҪўз ҒжҹҘд»·

- ж—¶й—ҙеҗҢжӯҘиҪҜ件xpвҖ”жңүд»Җд№ҲиҪҜ件еҗҢжӯҘжүӢжңәж—¶й—ҙпјҢжҳҫзӨәпјҢж—¶пјҢеҲҶпјҢз§’зҡ„пјҹ

- з”ЁеҸӢйҖҡиҙўеҠЎиҪҜ件пјҹз”ЁеҸӢйҖҡиҪҜ件жҖҺд№ҲдёӢиҪҪе‘ўпјҒйңҖиҰҒе“Әдәӣйҷ„件呢пјҹ