有证据表明Citrix ADC设备被黑客滥用发起DDoS攻击

援引外媒 ZDNet 今天早些时候报道 , 有攻击者利用 Citrix ADC 网络设备向 Steam、Xbox 等在线游戏服务发起拒绝服务攻击(DDoS) 。 首波攻击上周被德国 IT 系统管理员 Marco Hofmann 发现并记录在案 。

文章插图

文章插图

图片来自于 WikiMedia

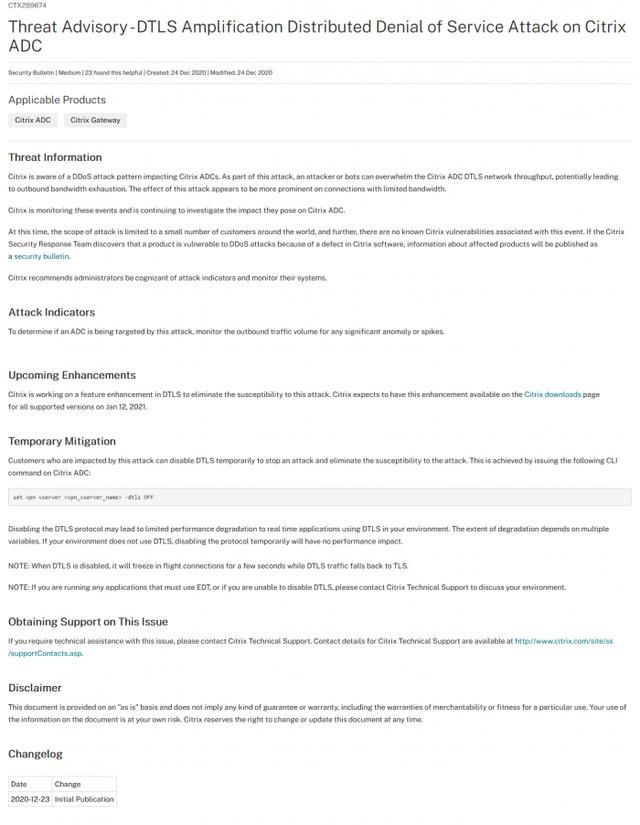

【有证据表明Citrix ADC设备被黑客滥用发起DDoS攻击】随后 Hofmann 追踪到了 Citrix ADC 设备上的 DTLS 接口 。 DTLS , 即数据报传输层安全 , 是 TLS 协议的一个更多版本 , 实现在对流友好的 UDP 传输协议上 , 而不是更可靠的TCP 。 就像所有基于UDP的协议一样 , DTLS是可欺骗的 , 可以作为DDoS放大载体 。

这意味着 , 攻击者可以向具有DTLS功能的设备发送小的DTLS数据包 , 并将结果以一个大很多倍的数据包返回到一个被欺骗的IP地址(DDoS攻击受害者) 。 原数据包被放大多少倍 , 决定了具体协议的放大系数 。 对于过去基于 DTLS 的 DDoS 攻击 , 放大系数通常是原始数据包的 4-5 倍 。

不过在本周一的报告中 , 在 Citrix ADC 设备上实现的 DTLS 似乎被放大了 35 倍 , 使其成为最有力的 DDoS 放大载体之一 。 在多家媒体报道之后 , Citrix 也承认这个问题 , 并承诺会在圣诞节假期之后在明年 1 月中旬发布修复补丁 。 该公司表示 , 已经有证据表明有黑客利用该 DDoS 向全球少数客户发起攻击 。

文章插图

文章插图

当攻击者滥用Citrix ADC设备时 , 他们可能最终会耗尽其上游带宽 , 造成额外的成本并阻止来自ADC的合法活动 。

在Citrix准备好官方缓解措施之前 , 出现了两个临时的修复方法 。 第一种是在不使用Citrix ADC DTLS接口的情况下 , 禁用该接口 。 第二种是如果需要 DTLS 接口 , 建议强制设备验证传入的 DTLS 连接 , 尽管这可能会因此降低设备的性能 。

推荐阅读

- 特斯拉频频自动加速、突然失控?美国监管机构调查结果:证据不足

- YouTube称找到有力证据表明盗版上传者和DMCA通知来自同个IP

- 认证信息表明一加正在酝酿一款支持33W快充的新机

- 拆解表明AirPods Max配备大号驱动单元 电路板紧贴边框

- 得克萨斯州检察官称谷歌获取了WhatsApp用户的私人信息,但证据薄弱

- 华为转机出现?ASML表明态度,DUV光刻机不用授权

- Noreve的最新失败产物表明为Surface Duo制作皮套相当不易

- 基准测试表明M1 Mac虚拟化运行Windows on ARM的效率高于骁龙SQ2

- 专利表明三星将为Galaxy Z Flip 2折叠屏新机配备更大的外屏

- 中国泰尔实验室测试报告披露:没有证据表明手机辐射可引爆加油站