专家推测执法机构是如何破解iPhone强大的加密并提取数据的

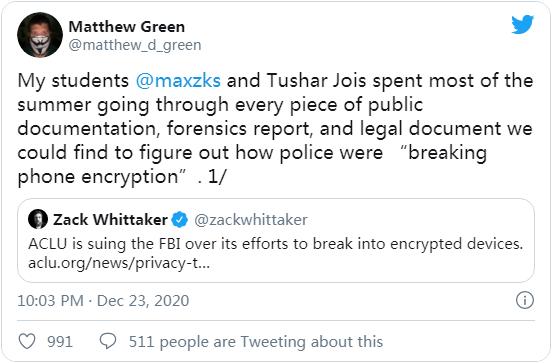

近日 , 有密码学专家提出了一个有关苹果 iPhone 智能机的一套理论 。 首先 , 即便有着定期推送的 iOS 补丁和增强保护措施 , 但执法机构仍可轻易闯入用户设备 。 其次 , 苹果公司日渐强大的加密技术 , 所能保护的数据量却少于以往 。 作为对 ACLU 诉请 FBI 揭示有关 iPhone 破解方式的回应 , 约翰·霍普金斯信息安全研究所助理教授 Matthew Green 于本周三通过 Twitter 发表了他的最新观点 。

文章插图

文章插图

据悉 , 该理论基于 Matthew Green 带领的两名学生 Maximilian Zinkus 和 Tushar M. Jois 的相关研究 。 即执法机构无需攻破 iPhone上最强大的加密算法 , 因为并非所有用户数据都受到这方面的保护 。

文章插图

文章插图

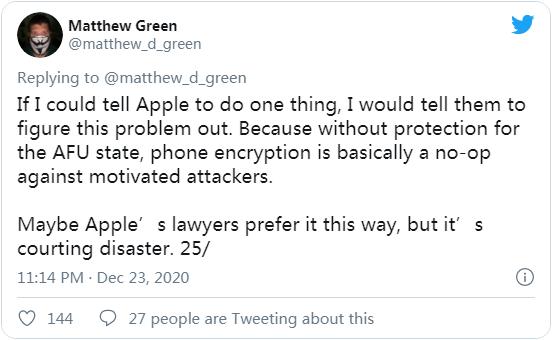

Matthew Green 补充道 , 取证工具开发公司不再需要攻破苹果的安全加密区芯片(Secure Enclave Processor) , 毕竟这么做的难度非常高 。

后来他和学生们想到了一个可行的方案 , 并且推测出了政府与执法机构是如何从锁定的 iPhone 中提取数据的 。

文章插图

文章插图

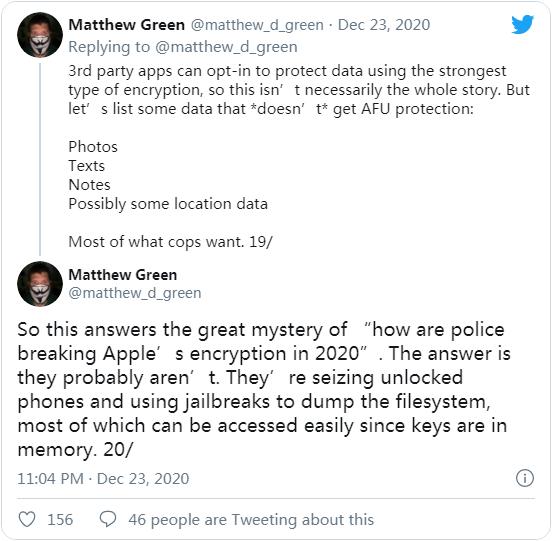

据悉 , iPhone 可处于首次解锁前的 BFU 模式、以及解锁后的 AFU 模式 。 最初打开设备电源并输入密码时 , 设备可进入 AFU 状态 。

【专家推测执法机构是如何破解iPhone强大的加密并提取数据的】随着用户输入 Passcode , iPhone 也将同步导出保留在内存中、并用于加密文件的不同密钥集 。 当用户再次锁定其设备时 , 它也不会转入 BFU 模式、而是维持在 AFU 状态 。

文章插图

文章插图

Matthew Green 指出 , 在用户再次解锁其设备前 , 只有一组加密密钥被从 iPhone 的内存中清除 。

被清除的密钥集 , 正好属于解密特定保护级别的 iPhone 文件子集 。 而保留在内存中的其它密钥集 , 则可用于解密其它所有文件 。

文章插图

文章插图

基于此 , 执法机构只需利用已知的软件漏洞来绕过 iOS 的锁屏保护措施 , 即可在后续解密大多数文件 。 加上以普通权限运行的代码 , 取证工具还可像合法应用程序那样访问数据 。

尴尬的是 , 由苹果官方文档可知 , 最强的加密保护等级 , 似乎仅适用于邮件和应用启动数据 。 这样即便与 2012 年的同类情况进行比较 , 苹果在用户数据的安全保护上反而还倒退了 。

最后 , 除了 iOS , Matthew Green 还指出了 Android 移动设备上存在的类似情况 。 这位密码学教授表示:“手机加密无法从根本上拦截别有用心的攻击者” 。

推荐阅读

- 印专家:中国不可怕,可怕的是它都已经领跑6G了各国还在争5G

- 可靠实用的最佳拍档 法翼T1执法记录仪体验评测

- 德国专家:中国这项顶尖科技尚未突破,还请你们不要盲目自嗨

- 英国专家:中国这项科技令世界畏惧,而他们自己却没有丝毫察觉

- 年底网络安全盛会线上召开,行业专家共话七大议题

- 最后五天倒计时!中国开始全面禁用,专家叹息:现在还来得及吗?

- 专家介绍如何判断智能手机被入侵:运行速度变慢、电池消耗过快以及卡顿

- APP真的能偷听吗?千款APP被检查,专家:可以实现

- 华为要让专家当家,你了解华为吗?华为对于中国创业者真正的意义

- 最后4天!我国开始全面禁止美国发明,专家叹息:希望来得及