Citizen Lab:数十名记者iPhone遭到NSO“零次点击”间谍攻击

据外媒TechCrunch报道 , 公民实验室(Citizen Lab)的研究人员表示 , 他们发现有证据表明 , 数十名采访人员的iPhone秘密被间谍软件攻击 , 据悉 , 这些软件都是被国家所使用 。 在过去一年多的时间里 , 驻伦敦采访人员Rania Dridi和至少36名半岛电视台(Al Jazeera)采访人员、制片人和高管遭到了所谓的“零次点击”攻击 , 其利用的是苹果iMessage现已修复的一个漏洞 。

这次攻击会悄无声息地破坏设备而无需欺骗受害者打开恶意链接 。

今年早些时候 , 半岛电视台调查采访人员Tamer Almisshal怀疑自己的电话可能被窃听 , 多伦多大学的互联网监管机构公民实验室被委任调查此事 。

研究人员在上周日发布并跟TechCrunch分享的一份技术报告中表示 , 他们认为这两名采访人员的iPhone感染了由以色列NSO Group开发的PegASUS间谍软件 。

研究人员分析了Almisshal的iPhone并发现在7月至8月期间它曾跟NSO用来传送Pegasus间谍软件的服务器连接 。 该设备显示出一系列网络活动 , 这表明间谍软件可能是通过iMessage悄悄发送的 。

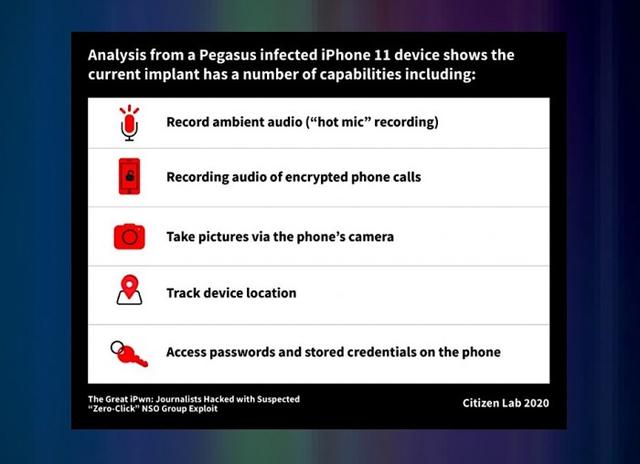

手机日志显示 , 间谍软件可能会秘密记录麦克风和电话通话、使用手机摄像头拍照、访问受害者的密码并跟踪手机的位置 。

文章插图

文章插图

公民实验室指出 , 大部分黑客攻击可能是由至少四家NSO客户实施的--包括沙特阿拉伯和阿联酋政府 , 另外其还援引了它在涉及Pegasus等类似攻击中发现的证据 。

研究人员发现 , 有证据表明 , 另两名NSO客户分别攻击了半岛电视台的一部和三部电话 , 但他们不能将攻击归咎于特定的政府 。

半岛电视台刚刚播出了对该黑客事件的报道 , 其发言人对此并未立即置评 。

NSO将其Pegasus间谍软件的访问权限作为预先包装的服务出售给政府和国家 , 通过提供基础设施和必要的利用来启动针对客户目标的间谍软件 。 但这家间谍软件制造商一再跟客户的行为划清界限 , 并表示自己并不知道客户针对的是谁 。 NSO的一些已知客户包括独裁政权 。

【Citizen Lab:数十名记者iPhone遭到NSO“零次点击”间谍攻击】公民实验室表示 , 他们还发现证据表明 , Dridi是伦敦阿拉伯电视台Al Araby的采访人员 , 是零次点击攻击的受害者 。 研究人员表示 , Dridi很可能是阿联酋政府的目标 。

在电话中 , Dridi告诉TechCrunch , 她的手机可能因为她跟阿联酋的一个感兴趣的人有着密切联系而成为目标 。

Dridi的iPhone XS Max成为目标的时间较长 , 可能在2019年10月至2020年7月之间 。 研究人员发现证据表明 , 由于她的手机两次都在运行最新版本的iOS系统 , 所以她两次都受到了零日攻击 。 零日攻击是指之前未被披露的漏洞 , 目前还没有可用的补丁 。

“我的生活再也无法正常了 。 我觉得自己再也没有私人生活了 , ”Dridi说道 , “当采访人员不是犯罪 。 ”

公民实验室表示 , 其最新的发现揭示了一种针对采访人员和新闻机构的“间谍的加速趋势”和越来越多的零次点击利用使其变得越来越难被检测到 。

当到了周六,NSO说这是无法对这些指控发表评论,因为它没有看到这份报告,但拒绝透露当被问及如果沙特阿拉伯和阿联酋客户或描述过程——如果有的话——它将以防止客户针对采访人员 。

针对这些发现 , 沙特和阿联酋政府在纽约的发言人都没有回复请求置评的电子邮件 。

这些攻击不仅让人们重新关注监视间谍软件的神秘世界 , 也让人们重新关注那些不得不防范它的公司 。 苹果的公众形象在很大程度上依赖于倡导用户隐私并打造安全设备 。 但没有一种技术是不受安全漏洞影响的 。 2016年 , 路透社报道称 , 总部位于阿联酋的网络安全公司DarkMatter就购买了一个针对iMessage的零次点击漏洞并将其称为Karma 。 即使用户并不怎么活跃地使用这款消息应用 , 这个漏洞也会发挥作用 。

推荐阅读

- 亚马逊在假日季期间销售了数十亿件产品,全球第三方销售增长50%

- 美国发明价值千万的万能芯片,垄断全球数十年,如今已被中国攻克

- 影驰HOF OC Lab幻迹/皑钻内存评测

- Facebook发布Collab音乐视频应用 支持用户自行剪辑

- Facebook正式推出合作音乐视频应用Collab

- 资料|Matlab绘制图形的逼真程度无可比拟,29G快快拿下

- 阿里出资数十亿要造车,只是这一次少了马云的影子

- 荷兰大学不为所动,继续与华为合作

- matlab2019软件+安装教程

- 分享数十款基于html+css+js的数据可视化大屏看板源码

![[]男子半夜到私人鱼塘钓鱼,却莫名遭到枪击,开枪者:以为是兔子!](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/93ca2e0fd86aba1ecb6560fb6ebfcbb5.jpg)