е®һжҲҳз»ҸйӘҢпјҡз”өе•Ҷе№іеҸ°йҒӯйҒҮCCж”»еҮ»пјҢжҲ‘们жҳҜеҰӮдҪ•еә”еҜ№зҡ„пјҹ( дәҢ )

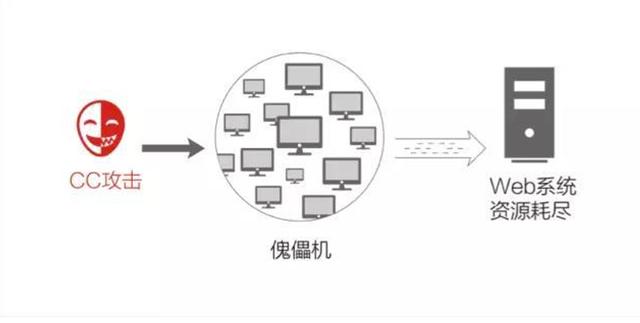

CCж”»еҮ»жҳҜDDOSпјҲеҲҶеёғејҸжӢ’з»қжңҚеҠЎпјүзҡ„дёҖз§Қ пјҢ жҳҜдёҖз§Қеёёи§Ғзҡ„зҪ‘з«ҷж”»еҮ»ж–№жі• пјҢ ж”»еҮ»иҖ…йҖҡиҝҮд»ЈзҗҶжңҚеҠЎеҷЁжҲ–иҖ…иӮүйёЎеҗ‘еҸ—е®ідё»жңәдёҚеҒңи®ҝй—® пјҢ йҖ жҲҗжңҚеҠЎеҷЁзҡ„еҶ…еӯҳжҲ–CPUзӯүиө„жәҗиҖ—е°ҪжҲ–еёҰе®Ҫиө„жәҗиҖ—е°Ҫ пјҢ зӣҙеҲ°зҪ‘з«ҷж— жі•и®ҝй—® гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

еӣ дёәCCж”»еҮ»зҡ„и®ҝй—®жөҒйҮҸжқҘиҮӘжҲҗеҚғдёҠдёҮ пјҢ еҮ еҚҒдёҮ пјҢ з”ҡиҮіж•°зҷҫдёҮзҡ„з”өи„‘ пјҢ жүӢжңә пјҢ дә‘дё»жңәзӯүе®ўжҲ·з«Ҝ гҖӮ еҮ д№Һе’ҢжӯЈеёёзҡ„з”ЁжҲ·и®ҝй—®жІЎеҢәеҲ« пјҢ иҝҷдәӣж”»еҮ»иҜ·жұӮдёҚе…·еӨҮжҳҺжҳҫзҡ„зү№еҫҒ пјҢ еҫҲйҡҫе’ҢжӯЈеёёи®ҝй—®еҢәеҲҶејҖжқҘ пјҢ йҳІеҫЎйҡҫеәҰд№ҹеҫҲеӨ§ гҖӮ е°Өе…¶жҳҜеҲ©з”ЁиӮүйёЎз»„жҲҗзҡ„еғөе°ёзҪ‘з»ңеҸ‘иө·ж”»еҮ» пјҢ еҠЁиҫ„жҳҜж•°д»ҘдёҮи®Ўзҡ„жңәеҷЁпјҲе…¶дёӯеҫҲеӨҡжңәеҷЁеҸҜиғҪйғҪжҳҜжҷ®йҖҡз”ЁжҲ·дҪҝз”Ёзҡ„з”өи„‘жүӢжңәзӯүпјү пјҢ иҝҷз§Қж”»еҮ»иҜ·жұӮе’ҢжӯЈеёёз”ЁжҲ·иҜ·жұӮйқһеёёзӣёдјј пјҢ йҳІеҫЎйҡҫеәҰе°ұжӣҙеӨ§дәҶ гҖӮ

ж…ўйҖҹж”»еҮ»--CCж”»еҮ»зҡ„еҸҳејӮе“Ғз§Қж…ўйҖҹж”»еҮ»зҡ„еҹәжң¬еҺҹзҗҶеҰӮдёӢпјҡеҜ№д»»дҪ•дёҖдёӘејҖж”ҫдәҶHTTPи®ҝй—®зҡ„HTTPжңҚеҠЎеҷЁ пјҢ е…Ҳе»әз«ӢдәҶдёҖдёӘиҝһжҺҘ пјҢ жҢҮе®ҡдёҖдёӘжҜ”иҫғеӨ§зҡ„Content-length пјҢ 然еҗҺд»ҘйқһеёёдҪҺзҡ„йҖҹеәҰеҸ‘иЎЁ пјҢ жҜ”еҰӮ1-10sеҸ‘дёҖдёӘеӯ—иҠӮ пјҢ 然еҗҺз»ҙжҢҒдҪҸиҝҷдёӘиҝһжҺҘдёҚж–ӯејҖ гҖӮ еҰӮжһңе®ўжҲ·з«ҜжҢҒз»ӯе»әз«Ӣиҝҷж ·зҡ„иҝһжҺҘ пјҢ йӮЈд№ҲжңҚеҠЎеҷЁдёҠеҸҜз”Ёзҡ„иҝһжҺҘе°ҶдёҖзӮ№дёҖзӮ№иў«еҚ ж»Ў пјҢ д»ҺиҖҢеҜјиҮҙжӢ’з»қжңҚеҠЎ гҖӮ

HTTPеҚҸи®®еңЁжҺҘ收еҲ°requestд№ӢеүҚжҳҜдёҚеҜ№иҜ·жұӮеҶ…е®№дҪңж ЎйӘҢзҡ„ пјҢ жүҖд»ҘеҚідҪҝдҪ зҡ„Webеә”з”ЁжІЎжңүеҸҜз”Ёзҡ„formиЎЁеҚ• пјҢ иҝҷдёӘж”»еҮ»дёҖж ·жңүж•Ҳ гҖӮ

еңЁе®ўжҲ·з«Ҝе»әз«ӢиҫғеӨ§ж•°йҮҸзҡ„ж— з”ЁиҝһжҺҘ пјҢ 并дҝқжҢҒжҢҒз»ӯеҸ‘еҢ…зҡ„д»Јд»·йқһеёёзҡ„дҪҺе»ү гҖӮ е®һйҷ…иҜ•йӘҢдёӯдёҖеҸ°жҷ®йҖҡPCеҸҜд»Ҙе»әз«Ӣзҡ„иҝһжҺҘеңЁ3000дёӘд»ҘдёҠ гҖӮ иҝҷеҜ№дёҖеҸ°жҷ®йҖҡзҡ„WebжңҚеҠЎеҷЁ пјҢ е°ҶжҳҜиҮҙе‘Ҫзҡ„жү“еҮ» гҖӮ жӣҙдёҚз”ЁиҜҙз»“еҗҲиӮүйёЎзҫӨеҒҡеҲҶеёғејҸж”»еҮ»дәҶ гҖӮ

жӯЈеӣ дёәе…¶з®ҖеҚ•жҳ“з”Ё пјҢ жҲҗжң¬дҪҺе»ү пјҢ ж•ҲжһңжҳҺжҳҫзҡ„зү№жҖ§ пјҢ ж…ўйҖҹж”»еҮ»жҲҗдёәдј—еӨҡж”»еҮ»иҖ…зҡ„з ”з©¶е’ҢеҲ©з”ЁеҜ№иұЎ гҖӮ

еҸ‘еұ•еҲ°д»ҠеӨ© пјҢ ж…ўйҖҹж”»еҮ»д№ҹжј”еҸҳжҲҗдәҶеӨҡз§Қ пјҢ е…ёеһӢзҡ„дё»иҰҒеҢ…жӢ¬еҰӮдёӢеҮ зұ»пјҡ

Slow headersпјҡWebеә”з”ЁеңЁеӨ„зҗҶHTTPиҜ·жұӮд№ӢеүҚйғҪиҰҒе…ҲжҺҘ收е®ҢжүҖжңүзҡ„HTTPеӨҙйғЁ пјҢ еӣ дёәHTTPеӨҙйғЁдёӯеҢ…еҗ«дәҶдёҖдәӣWebеә”з”ЁеҸҜиғҪз”ЁеҲ°зҡ„йҮҚиҰҒзҡ„дҝЎжҒҜ гҖӮ ж”»еҮ»иҖ…еҲ©з”ЁиҝҷзӮ№ пјҢ еҸ‘иө·дёҖдёӘHTTPиҜ·жұӮ пјҢ дёҖзӣҙдёҚеҒңзҡ„еҸ‘йҖҒHTTPеӨҙйғЁ пјҢ ж¶ҲиҖ—жңҚеҠЎеҷЁзҡ„иҝһжҺҘе’ҢеҶ…еӯҳиө„жәҗ гҖӮ ж”»еҮ»е®ўжҲ·з«ҜдёҺжңҚеҠЎеҷЁе»әз«ӢTCPиҝһжҺҘеҗҺ пјҢ жҜҸ10з§’жүҚеҗ‘жңҚеҠЎеҷЁеҸ‘йҖҒдёҖдёӘHTTPеӨҙйғЁ пјҢ иҖҢWebжңҚеҠЎеҷЁеңЁжІЎжҺҘ收еҲ°2дёӘиҝһз»ӯзҡ„\r\nж—¶ пјҢ дјҡи®Өдёәе®ўжҲ·з«ҜжІЎжңүеҸ‘йҖҒе®ҢеӨҙйғЁ пјҢ иҖҢжҢҒз»ӯзҡ„зӯүеҫ…е®ўжҲ·з«ҜеҸ‘йҖҒж•°жҚ® гҖӮ

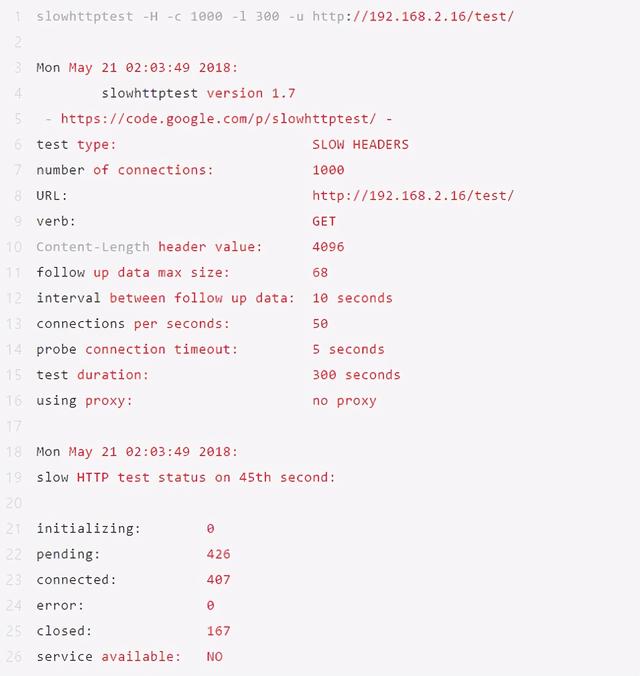

дёӢйқўжҳҜдҪҝз”Ё slowhttptest е·Ҙе…·еҸ‘иө·зҡ„ slow header ж”»еҮ»пјҡ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

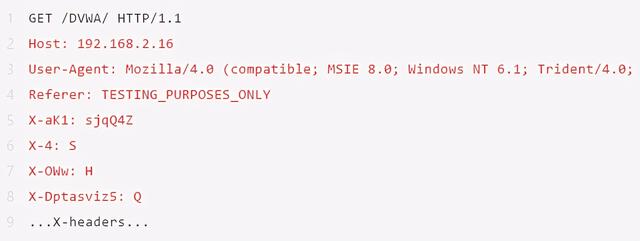

Slowhttptest жүҖеҸ‘йҖҒзҡ„иҜ·жұӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

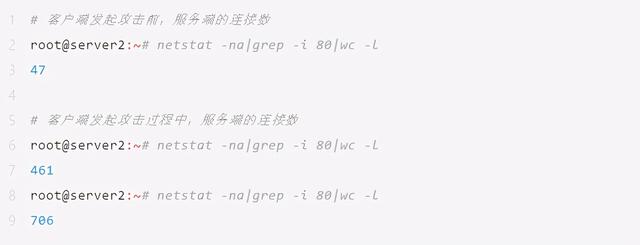

жңҚеҠЎз«ҜиҝһжҺҘж•°еҸҳеҢ–

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

Slow bodyпјҡж”»еҮ»иҖ…еҸ‘йҖҒдёҖдёӘHTTP POSTиҜ·жұӮ пјҢ иҜҘиҜ·жұӮзҡ„Content-LengthеӨҙйғЁеҖјеҫҲеӨ§ пјҢ дҪҝеҫ—WebжңҚеҠЎеҷЁжҲ–д»ЈзҗҶи®Өдёәе®ўжҲ·з«ҜиҰҒеҸ‘йҖҒеҫҲеӨ§зҡ„ж•°жҚ® гҖӮ жңҚеҠЎеҷЁдјҡдҝқжҢҒиҝһжҺҘеҮҶеӨҮжҺҘ收数жҚ® пјҢ дҪҶж”»еҮ»е®ўжҲ·з«ҜжҜҸж¬ЎеҸӘеҸ‘йҖҒеҫҲе°‘йҮҸзҡ„ж•°жҚ® пјҢ дҪҝиҜҘиҝһжҺҘдёҖзӣҙдҝқжҢҒеӯҳжҙ» пјҢ ж¶ҲиҖ—жңҚеҠЎеҷЁзҡ„иҝһжҺҘе’ҢеҶ…еӯҳиө„жәҗ гҖӮ ж”»еҮ»е®ўжҲ·з«ҜдёҺжңҚеҠЎеҷЁе»әз«ӢTCPиҝһжҺҘеҗҺ пјҢ еҸ‘йҖҒдәҶе®Ңж•ҙзҡ„HTTPеӨҙйғЁ пјҢ POSTж–№жі•еёҰжңүиҫғеӨ§зҡ„Content-Length пјҢ 然еҗҺжҜҸ10sеҸ‘йҖҒдёҖж¬ЎйҡҸжңәзҡ„еҸӮж•° гҖӮ жңҚеҠЎеҷЁеӣ дёәжІЎжңүжҺҘ收еҲ°зӣёеә”Content-Lengthзҡ„body пјҢ иҖҢжҢҒз»ӯзҡ„зӯүеҫ…е®ўжҲ·з«ҜеҸ‘йҖҒж•°жҚ® гҖӮ

Slow readпјҡе®ўжҲ·з«ҜдёҺжңҚеҠЎеҷЁе»әз«ӢиҝһжҺҘ并еҸ‘йҖҒHTTPиҜ·жұӮ пјҢ е®ўжҲ·з«ҜеҸ‘йҖҒе®Ңж•ҙзҡ„иҜ·жұӮз»ҷжңҚеҠЎеҷЁз«Ҝ пјҢ 然еҗҺдёҖзӣҙдҝқжҢҒиҝҷдёӘиҝһжҺҘ пјҢ д»ҘеҫҲдҪҺзҡ„йҖҹеәҰиҜ»еҸ–Response пјҢ жҜ”еҰӮеҫҲй•ҝдёҖж®өж—¶й—ҙе®ўжҲ·з«ҜдёҚиҜ»еҸ–д»»дҪ•ж•°жҚ® пјҢ йҖҡиҝҮеҸ‘йҖҒZero WindowеҲ°жңҚеҠЎеҷЁ пјҢ и®©жңҚеҠЎеҷЁиҜҜд»Ҙдёәе®ўжҲ·з«ҜеҫҲеҝҷ пјҢ зӣҙеҲ°иҝһжҺҘеҝ«и¶…ж—¶еүҚжүҚиҜ»еҸ–дёҖдёӘеӯ—иҠӮ пјҢ д»Ҙж¶ҲиҖ—жңҚеҠЎеҷЁзҡ„иҝһжҺҘе’ҢеҶ…еӯҳиө„жәҗ гҖӮ

жіЁпјҡTCPйҖҡиҝҮж»‘еҠЁзӘ—еҸЈпјҲWindowпјүзҡ„жҰӮеҝөжқҘиҝӣиЎҢжөҒйҮҸжҺ§еҲ¶ гҖӮ и®ҫжғіеңЁеҸ‘йҖҒз«ҜеҸ‘йҖҒж•°жҚ®зҡ„йҖҹеәҰеҫҲеҝ«иҖҢжҺҘ收з«ҜжҺҘ收йҖҹеәҰеҚҙеҫҲж…ўзҡ„жғ…еҶөдёӢ пјҢ дёәдәҶдҝқиҜҒж•°жҚ®дёҚдёўеӨұ пјҢ жҳҫ然йңҖиҰҒиҝӣиЎҢжөҒйҮҸжҺ§еҲ¶ пјҢеҚҸи°ғеҘҪйҖҡдҝЎеҸҢж–№зҡ„е·ҘдҪңиҠӮеҘҸ гҖӮ жүҖи°“ж»‘еҠЁзӘ—еҸЈ пјҢ еҸҜд»ҘзҗҶи§ЈжҲҗжҺҘ收з«ҜжүҖиғҪжҸҗдҫӣзҡ„зј“еҶІеҢәеӨ§е°Ҹ гҖӮ йЎҫеҗҚжҖқд№ү пјҢ Zero Window пјҢ йӣ¶зӘ—еҸЈ пјҢ еҚіеҪ“еҸ‘йҖҒж–№зҡ„еҸ‘йҖҒйҖҹеәҰеӨ§дәҺжҺҘ收方зҡ„еӨ„зҗҶйҖҹеәҰ пјҢ жҺҘ收方зҡ„зј“еҶІеЎһж»ЎеҗҺ пјҢ е°ұдјҡе‘ҠиҜүеҸ‘йҖҒж–№еҪ“еүҚзӘ—еҸЈsize=0 пјҢ еҸ‘йҖҒж–№жӯӨж—¶дјҡз«ӢеҚіеҒңжӯўеҸ‘йҖҒж•°жҚ® гҖӮ

жҺЁиҚҗйҳ…иҜ»

- дј з»ҹ|з”өе•Ҷе№ҙиҙ§иҠӮжү“йҖ еҢ еҝғдё“еҢә зҷҫж¬ҫйқһйҒ—еҘҪзү©и®©е№ҙе‘іжӣҙжө“йғҒ

- дёәдҪ•ж—Ҙжң¬е®һдҪ“еә—иғҪвҖңе№ІеҖ’вҖқз”өе•ҶпјҢдёӯеӣҪе®һдҪ“еә—еҚҙдёҚиЎҢпјҹеҺҹеӣ еҖјеҫ—ж·ұжҖқ

- дј°еҖји¶…180дәҝзҫҺе…ғ дёңеҚ—дәҡзҪ‘зәҰиҪҰGojekжӢҹдёҺз”өе•ҶTokopediaеҗҲ并

- жңҖеүҚзәҝ | еҺҹдҫқеӣҫCTOйўңж°ҙжҲҗзҰ»иҒҢпјҢеҠ е…ҘдёңеҚ—дәҡз”өе•ҶзӢ¬и§’е…Ҫ Shopee

- жү“йҖ йқ’еІӣдё–з•Ңе·Ҙдёҡдә’иҒ”зҪ‘д№ӢйғҪ йҰ–еұҠз”өе•Ҷзӣҙж’ӯдё“йЎ№иҒҢдёҡиғҪеҠӣиҖғиҜ„йЎәеҲ©дёҫеҠһ

- иҙөжәӘиҝҷ家дјҒдёҡжҖҘиҒҳз”өе•Ҷе®ўжңҚгҖҒеёҰиҙ§дё»ж’ӯпјҒ

- йҫҷеҚ—|йҫҷеҚ—и·Ёеўғз”өе•ҶвҖң9610вҖқдёҡеҠЎжӯЈејҸејҖйҖҡ

- ж№ҳз»Ји·Ёеўғз”өе•Ҷиҝӣж Ўеӣӯ е…ұиӮІй«ҳзҙ иҙЁеә”з”ЁеһӢдәәжүҚ

- зӣҙж’ӯ|дёӯйқһзӣҙж’ӯз”өе•ҶеӯөеҢ–дёӯеҝғеҗҜеҠЁ

- еұұиҘҝи·Ёеўғз”өе•Ҷйӣ¶е”®еҮәеҸЈйҰ–еҚ•дёҡеҠЎиҗҪең°