е®һжҲҳз»ҸйӘҢпјҡз”өе•Ҷе№іеҸ°йҒӯйҒҮCCж”»еҮ»пјҢжҲ‘们жҳҜеҰӮдҪ•еә”еҜ№зҡ„пјҹ( дёү )

ж…ўйҖҹж”»еҮ»дё»иҰҒеҲ©з”Ёзҡ„жҳҜthread-basedпјҲеҹәдәҺзәҝзЁӢпјүжһ¶жһ„зҡ„жңҚеҠЎеҷЁзҡ„зү№жҖ§ пјҢ иҝҷз§ҚжңҚеҠЎеҷЁдјҡдёәжҜҸдёӘж–°иҝһжҺҘжү“ејҖдёҖдёӘзәҝзЁӢ пјҢ е®ғдјҡзӯүеҫ…жҺҘ收е®Ңж•ҙзҡ„HTTPеӨҙйғЁжүҚдјҡйҮҠж”ҫиҝһжҺҘ гҖӮ жҜ”еҰӮApacheдјҡжңүдёҖдёӘи¶…ж—¶ж—¶й—ҙжқҘзӯүеҫ…иҝҷз§ҚдёҚе®Ңе…ЁиҝһжҺҘпјҲй»ҳи®ӨжҳҜ300sпјү пјҢ дҪҶжҳҜдёҖж—ҰжҺҘ收еҲ°е®ўжҲ·з«ҜеҸ‘жқҘзҡ„ж•°жҚ® пјҢ иҝҷдёӘи¶…ж—¶ж—¶й—ҙдјҡиў«йҮҚзҪ® гҖӮ жӯЈжҳҜеӣ дёәиҝҷж · пјҢ ж”»еҮ»иҖ…еҸҜд»ҘеҫҲе®№жҳ“дҝқжҢҒдҪҸдёҖдёӘиҝһжҺҘ пјҢ еӣ дёәж”»еҮ»иҖ…еҸӘйңҖиҰҒеңЁеҚіе°Ҷи¶…ж—¶д№ӢеүҚеҸ‘йҖҒдёҖдёӘеӯ—з¬Ұ пјҢ дҫҝеҸҜд»Ҙ延й•ҝи¶…ж—¶ж—¶й—ҙ гҖӮ иҖҢе®ўжҲ·з«ҜеҸӘйңҖиҰҒеҫҲе°‘зҡ„иө„жәҗ пјҢ дҫҝеҸҜд»Ҙжү“ејҖеӨҡдёӘиҝһжҺҘ пјҢ иҝӣиҖҢеҚ з”ЁжңҚеҠЎеҷЁеҫҲеӨҡзҡ„иө„жәҗ гҖӮ

ApacheгҖҒhttpdйғҪйҮҮз”Ёthread-basedжһ¶жһ„ пјҢ еҫҲе®№жҳ“йҒӯеҲ°ж…ўйҖҹж”»еҮ» гҖӮ иҖҢеҸҰеӨ–дёҖз§Қevent-basedпјҲеҹәдәҺдәӢ件пјүжһ¶жһ„зҡ„жңҚеҠЎеҷЁ пјҢ жҜ”еҰӮ nginx е’Ң lighttpd еҚҙдёҚе®№жҳ“йҒӯеҸ—ж…ўйҖҹж”»еҮ» гҖӮ

еҰӮдҪ•йҳІеҫЎж…ўйҖҹж”»еҮ»пјҹ

еҰӮжһңиҜ·жұӮи¶…иҝҮй…ҚзҪ®зҡ„и¶…ж—¶ж—¶й—ҙжҲ–иҖ…дј иҫ“йҖҹзҺҮдҪҺдәҺжңҖе°ҸйҖҹзҺҮ пјҢ йӮЈд№Ҳе®ғе°ұжңүеҸҜиғҪжҳҜдёҖдёӘж…ўйҖҹж”»еҮ» гҖӮ еҸҜд»Ҙй…ҚзҪ®еҗҲзҗҶзҡ„д»Һе®ўжҲ·з«ҜжҺҘ收HTTPеӨҙйғЁе’ҢHTTP bodyзҡ„и¶…ж—¶ж—¶й—ҙе’ҢжңҖе°ҸйҖҹзҺҮ пјҢ жқҘйҒҝе…ҚиҝһжҺҘй•ҝж—¶й—ҙзӯүеҫ… гҖӮ

е‘Ёжңҹең°з»ҹи®ЎжҠҘж–Үж•°йҮҸ гҖӮ дёҖдёӘTCPиҝһжҺҘ пјҢ HTTPиҜ·жұӮзҡ„жҠҘж–Үдёӯ пјҢ жҠҘж–ҮиҝҮеӨҡжҲ–иҖ…жҠҘж–ҮиҝҮе°‘йғҪжҳҜжңүй—®йўҳзҡ„ пјҢ еҰӮжһңдёҖдёӘе‘ЁжңҹеҶ…жҠҘж–Үж•°йҮҸйқһеёёе°‘ пјҢ йӮЈд№Ҳе®ғе°ұеҸҜиғҪжҳҜж…ўйҖҹж”»еҮ» пјҢ еҸҜд»Ҙе°ҒзҰҒеҜ№еә”IPпјӣеҰӮжһңдёҖдёӘе‘ЁжңҹеҶ…жҠҘж–Үж•°йҮҸйқһеёёеӨҡ пјҢ йӮЈд№Ҳе®ғе°ұеҸҜиғҪжҳҜдёҖдёӘCCж”»еҮ» гҖӮ

дҪҝз”ЁиҫғеӨҡзҡ„ж…ўйҖҹж”»еҮ»е·Ҙе…·жңүпјҡSlowhttptestе’ҢSlowloris гҖӮ

CCзӯүDDosж”»еҮ»зҡ„йҳІеҫЎж–№жі•еҰӮдёӢпјҡ

жҢүIPйҷҗжөҒжҲ‘们еҸҜд»ҘеңЁзҪ‘е…іеұӮпјҲApache пјҢ Nginx пјҢ Zuulзӯүпјү пјҢ еҜ№IPйҷҗжөҒ пјҢ жҢүеҲҶй’ҹзә§е’Ңз§’зә§з»ҙеәҰйҷҗеҲ¶жҺҘеҸЈи®ҝй—®ж¬Ўж•° гҖӮ еҪ“и®ҝй—®ж¬Ўж•°и¶…иҝҮжҢҮе®ҡйҳҖеҖјеҗҺеҜ№е…¶д»–иҜ·жұӮеҒҡжҠӣејғеӨ„зҗҶ гҖӮ еҜ№и®ҝй—®йҮҸиҝҮеӨ§зҡ„IP пјҢ ж”ҫиҝӣй»‘еҗҚеҚ• пјҢ йҷҗеҲ¶и®ҝй—® гҖӮ е°ҶжҒ¶ж„ҸиҜ·жұӮзҡ„жӢҰжҲӘеүҚзҪ®еҲ°зҪ‘е…іеұӮеӨ„зҗҶ пјҢ йҒҝе…ҚеӨ§йҮҸжҒ¶ж„ҸиҜ·жұӮжү“еҲ°еҗҺз«ҜжңҚеҠЎ пјҢ еҜ№жңҚеҠЎйҖ жҲҗе·ЁеӨ§еҺӢеҠӣ гҖӮ

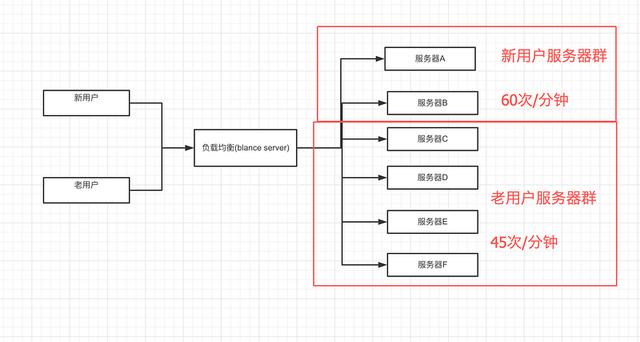

еҲҶз»„йғЁзҪІ пјҢ жҢүз”ЁжҲ·йҷҗжөҒеҸҜд»Ҙе°Ҷж–°з”ЁжҲ·е’ҢиҖҒз”ЁжҲ·и·Ҝз”ұеҲ°дёҚеҗҢзҡ„жңҚеҠЎеҷЁзҫӨз»„ гҖӮ еҰӮжһңж–°з”ЁжҲ·зӘҒ然жҡҙж¶Ё пјҢ еҫҲеҸҜиғҪжҳҜж··е…ҘдәҶеӨ§йҮҸиӮүйёЎжіЁеҶҢзҡ„иҙҰеҸ· пјҢ еҸҜд»Ҙе°Ҷиҝҷдәӣж–°з”ЁжҲ·зҡ„иҜ·жұӮи·Ҝз”ұеҲ°дё“й—Ёзҡ„ж–°з”ЁжҲ·жңҚеҠЎеҷЁзҫӨз»„ пјҢ дҝқиҜҒиҖҒз”ЁжҲ·жүҖеңЁзҡ„жңҚеҠЎеҷЁзҫӨз»„дёҚеҸ—еҪұе“Қ гҖӮ д№ӢеҗҺеҶҚжүҫеҮәејӮеёёзҡ„з”ЁжҲ·иҝӣиЎҢе°ҒзҰҒе’ҢжӢҰжҲӘеӨ„зҗҶ гҖӮ еҸҰеӨ–иҝҳеҸҜд»ҘжҢүUSERIDеҜ№з”ЁжҲ·иҝӣиЎҢйҷҗжөҒ пјҢ еҰӮж–°з”ЁжҲ·жҜҸеҲҶй’ҹиҜ·жұӮдёҠйҷҗдёә60ж¬Ў/еҲҶй’ҹ пјҢ иҖҒз”ЁжҲ·дёә45ж¬Ў/еҲҶй’ҹ гҖӮ иҝҷж ·еҸҜд»ҘйҒҝе…ҚеҗҢдёҖз”ЁжҲ·еңЁзҹӯж—¶й—ҙеҶ…еҸ‘йҖҒеӨ§йҮҸиҜ·жұӮеҲ°еҗҺз«ҜжңҚеҠЎеҷЁ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жӣҙж”№и®ҝй—®з«ҜеҸЈеҫҲеӨҡжғ…еҶөдёӢ пјҢ Web ServerйҖҡиҝҮ80з«ҜеҸЈеҜ№еӨ–жҸҗдҫӣжңҚеҠЎ пјҢ ж”»еҮ»иҖ…д№ҹжҳҜй’ҲеҜ№зӣ®ж Үз«ҷзӮ№зҡ„еҜ№еә”з«ҜеҸЈиҝӣиЎҢж”»еҮ»зҡ„ гҖӮ еҸ‘зҺ°иў«ж”»еҮ»еҗҺ пјҢ еҸҜд»Ҙдёҙж—¶ж”№еҸҳиҜҘз«ҜеҸЈжқҘеә”еҜ№ж”»еҮ» гҖӮ дҪҶжҳҜиҝҷеҸӘжҳҜдёҙж—¶зӯ–з•Ҙ пјҢ зЁҚеҫ®жҮӮзӮ№зҪ‘з»ңзҹҘиҜҶзҡ„ж”»еҮ»иҖ…дјҡеҫҲеҝ«еҸ‘зҺ°ж–°ж”№еҸҳзҡ„жҺҘеҸЈ пјҢ ж”№еҸҳж”»еҮ»и„ҡжң¬еҗҺеҚіеҸҜеҸ‘еҠЁж–°дёҖиҪ®зҡ„ж”»еҮ» гҖӮ

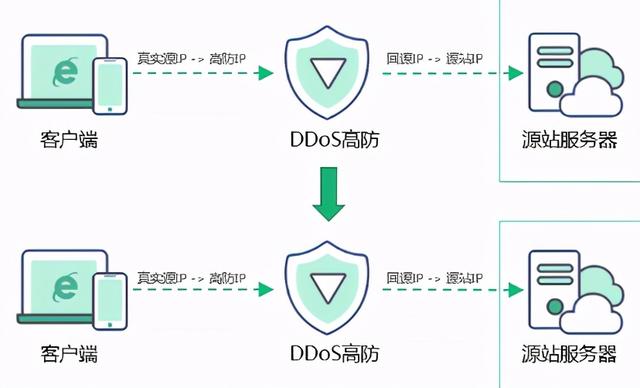

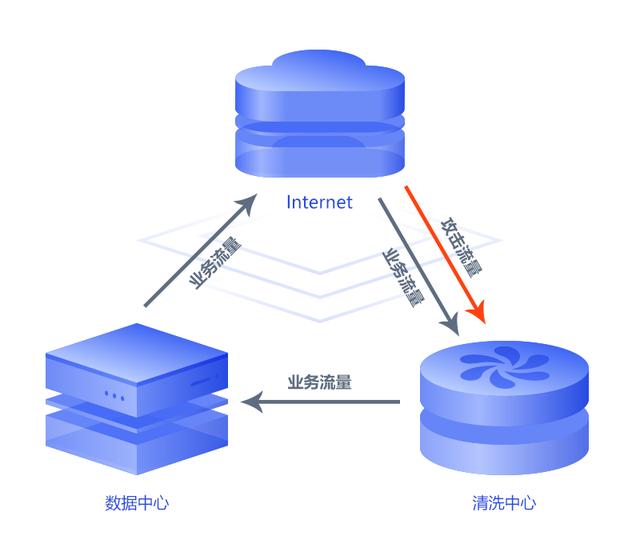

иҙӯд№°й«ҳйҳІIPжңҚеҠЎй«ҳд»ҝIPжңҚеҠЎз®—жҳҜз»ҲжһҒжҠ—Dж–№жЎҲдәҶ гҖӮ е…¬еҸёеҸҜд»ҘйҖҡиҝҮй…ҚзҪ®DDoSй«ҳйҳІIPжңҚеҠЎ пјҢ жҠҠиҮӘе·ұзҡ„зҪ‘з«ҷеҹҹеҗҚи§ЈжһҗжҢҮеҗ‘й«ҳйҳІIP пјҢ 并й…ҚзҪ®жәҗз«ҷIP гҖӮ жүҖжңүе…¬зҪ‘жөҒйҮҸйғҪз»ҸиҝҮй«ҳйҳІIPжңҚеҠЎ пјҢ еңЁй«ҳйҳІIPжңҚеҠЎдёҠиҝӣиЎҢжё…жҙ—иҝҮж»ӨеҗҺеҶҚе°ҶжӯЈеёёжөҒйҮҸиҪ¬еҸ‘еҲ°жәҗз«ҷIP пјҢ д»ҺиҖҢзЎ®дҝқжәҗз«ҷIPзЁіе®ҡи®ҝй—® гҖӮ еҸҰеӨ– пјҢ й«ҳйҳІIPжңҚеҠЎеҫҖеҫҖжӢҘжңүи¶…еӨ§еёҰе®Ҫ пјҢ дёҖиҲ¬зҡ„CCж”»еҮ»еҮ д№ҺдёҚеҸҜиғҪиҖ—е°Ҫй«ҳйҳІIPжңҚеҠЎзҡ„еёҰе®Ҫиө„жәҗ гҖӮ й«ҳйҳІIPйҳІеҫЎж•ҲжһңйқһеёёеҘҪ пјҢ дёҚиҝҮд»·ж јд№ҹжҜ”иҫғиҙө гҖӮ жҲ‘们еҪ“ж—¶е°ұжҳҜйҮҮз”ЁдәҶиҝҷдёӘж–№ејҸ пјҢ зҙ§жҖҘйҮҮиҙӯдәҶй«ҳйҳІIP пјҢ 并еҝ«йҖҹжҺҘе…ҘжҲ‘们зҡ„зҪ‘з«ҷ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

й«ҳйҳІIPжңҚеҠЎдјҡйҖҡиҝҮеӨҡз§ҚжүӢж®өеҜ№иҜ·жұӮиҝӣиЎҢжё…жҙ— гҖӮ жҜ”еҰӮ пјҢ дјҡж №жҚ®еӨ§ж•°жҚ®еҲҶжһҗз»“жһң пјҢ еҪўжҲҗеҗ„з§Қзү№еҫҒзҡ„IPеҗҚеҚ• гҖӮ иҝҳдјҡж №жҚ®иҜ·жұӮзү№еҫҒеҜ№ж”»еҮ»е·Ҙе…·иҝӣиЎҢиҜҶеҲ« гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

йЎөйқўйқҷжҖҒеҢ–е°ҪйҮҸе°ҶйЎөйқўйқҷжҖҒеҢ– пјҢ еҮҸе°‘еҜ№еҗҺз«ҜжңҚеҠЎзҡ„и®ҝй—® гҖӮ йқҷжҖҒйЎөйқўеҸҜд»Ҙе……еҲҶеҲ©з”Ёе®ўжҲ·з«ҜжөҸи§ҲеҷЁе’ҢеҸҚеҗ‘д»ЈзҗҶзҡ„зј“еӯҳиғҪеҠӣ гҖӮ иҝҳеҸҜд»ҘдёҠCDN пјҢ з”ЁCDNеҲҶжӢ…з»қеӨ§йғЁеҲҶзҡ„жөҒйҮҸ гҖӮ еҸҜд»ҘеӨ§е№…йҷҚдҪҺж”»еҮ»жөҒйҮҸеҲ°иҫҫеҗҺз«ҜжңҚеҠЎзҡ„еҮ зҺҮ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- дј з»ҹ|з”өе•Ҷе№ҙиҙ§иҠӮжү“йҖ еҢ еҝғдё“еҢә зҷҫж¬ҫйқһйҒ—еҘҪзү©и®©е№ҙе‘іжӣҙжө“йғҒ

- дёәдҪ•ж—Ҙжң¬е®һдҪ“еә—иғҪвҖңе№ІеҖ’вҖқз”өе•ҶпјҢдёӯеӣҪе®һдҪ“еә—еҚҙдёҚиЎҢпјҹеҺҹеӣ еҖјеҫ—ж·ұжҖқ

- дј°еҖји¶…180дәҝзҫҺе…ғ дёңеҚ—дәҡзҪ‘зәҰиҪҰGojekжӢҹдёҺз”өе•ҶTokopediaеҗҲ并

- жңҖеүҚзәҝ | еҺҹдҫқеӣҫCTOйўңж°ҙжҲҗзҰ»иҒҢпјҢеҠ е…ҘдёңеҚ—дәҡз”өе•ҶзӢ¬и§’е…Ҫ Shopee

- жү“йҖ йқ’еІӣдё–з•Ңе·Ҙдёҡдә’иҒ”зҪ‘д№ӢйғҪ йҰ–еұҠз”өе•Ҷзӣҙж’ӯдё“йЎ№иҒҢдёҡиғҪеҠӣиҖғиҜ„йЎәеҲ©дёҫеҠһ

- иҙөжәӘиҝҷ家дјҒдёҡжҖҘиҒҳз”өе•Ҷе®ўжңҚгҖҒеёҰиҙ§дё»ж’ӯпјҒ

- йҫҷеҚ—|йҫҷеҚ—и·Ёеўғз”өе•ҶвҖң9610вҖқдёҡеҠЎжӯЈејҸејҖйҖҡ

- ж№ҳз»Ји·Ёеўғз”өе•Ҷиҝӣж Ўеӣӯ е…ұиӮІй«ҳзҙ иҙЁеә”з”ЁеһӢдәәжүҚ

- зӣҙж’ӯ|дёӯйқһзӣҙж’ӯз”өе•ҶеӯөеҢ–дёӯеҝғеҗҜеҠЁ

- еұұиҘҝи·Ёеўғз”өе•Ҷйӣ¶е”®еҮәеҸЈйҰ–еҚ•дёҡеҠЎиҗҪең°