е®үе…ЁжјҸжҙһеӨ§жҸӯз§ҳпјҡжүӢжҠҠжүӢж•ҷдҪ иҪ»жқҫйҳІжӯўSQLжіЁе…Ҙ( еӣӣ )

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

е®үе…ЁжјҸжҙһеӨ§жҸӯз§ҳпјҡжүӢжҠҠжүӢж•ҷдҪ иҪ»жқҫйҳІжӯўSQLжіЁе…ҘпјҒ

иҜҰз»ҶдҝЎжҒҜеҰӮдёӢпјҡ

Call to a dangerous methodStockDataInserter.java (96): getJdbcTemplate().update(sql); *** Tainted data: SQLиҝҪжәҜеҲ°е…ҲеүҚеҸ‘зҺ°жәҗжұЎжҹ“ж•°жҚ®пјҲжқҘиҮӘеә”з”ЁзЁӢеәҸеӨ–йғЁзҡ„жңӘз»ҸжЈҖжҹҘгҖҒжңӘз»ҸйӘҢиҜҒзҡ„иҫ“е…Ҙпјүзҡ„дҪҚзҪ®пјҡ

Tainting pointStockDataInserter.java (47): return getJdbcTemplate().query(SQL, newResultSetExtractor() { *** Tainted data:getJdbcTemplate().query(SQL, new ResultSetExtractor

е®һйҷ…дёҠ пјҢ ејҖеҸ‘дәәе‘ҳеә”йӘҢиҜҒжқҘиҮӘеә”з”ЁзЁӢеәҸеӨ–йғЁзҡ„д»»дҪ•ж•°жҚ® пјҢ д»ҘзЎ®дҝқе®ғ们з¬ҰеҗҲйў„жңҹзҡ„ж јејҸе’ҢеҶ…е®№ гҖӮ иҪ¬еҗ‘вҖңе§Ӣз»ҲйӘҢиҜҒвҖқзҡ„зҗҶеҝөд»ҘеҸҠдҫқйқ е®үе…Ёзј–з ҒиҖҢдёҚжҳҜе®үе…ЁжөӢиҜ•зҡ„иҝҮзЁӢдјҡеӨ§еӨ§жҸҗй«ҳеә”з”ЁзЁӢеәҸзҡ„е®үе…ЁжҖ§ гҖӮ ејҖе§ӢеҠ ејәд»Јз Ғ пјҢ д»ҘйҳІжӯўSQLжіЁе…ҘйҰ–е…Ҳиў«е°ҒиЈ… гҖӮ

дҪ•ж—¶д»ҘеҸҠеҰӮдҪ•йҳІжӯўSQLжіЁе…Ҙ

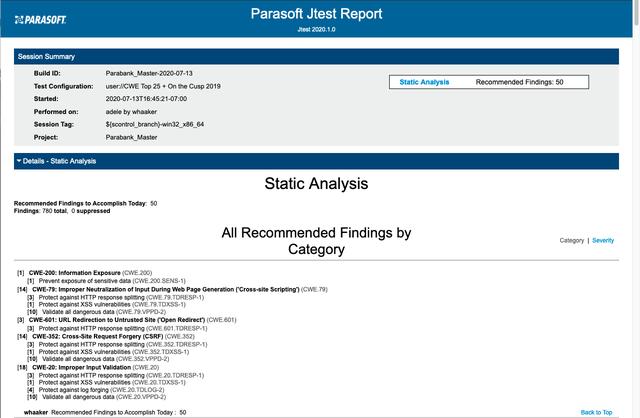

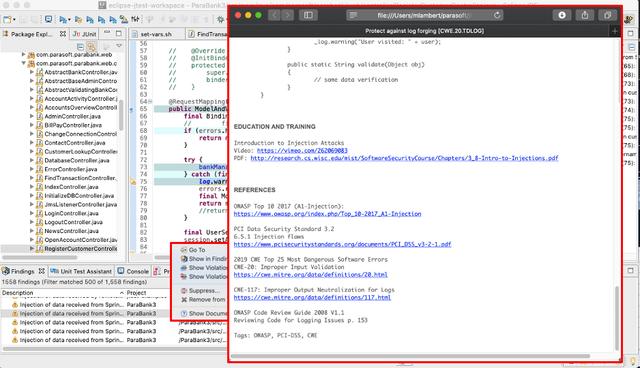

йҳІжӯўSQLжіЁе…Ҙзҡ„зҗҶжғіж—¶й—ҙе’Ңең°зӮ№жҳҜејҖеҸ‘дәәе‘ҳеңЁе…¶IDEдёӯзј–еҶҷд»Јз Ғж—¶ гҖӮ йҮҮзәіе®үе…Ёзј–з Ғж ҮеҮҶпјҲдҫӢеҰӮCе’ҢC++зҡ„SEI CERT Cе’ҢJavaе’Ң.NETзҡ„OWASP Top 10жҲ–CWE Top 25пјүзҡ„еӣўйҳҹйғҪе…·жңүиӯҰе‘ҠжңӘйӘҢиҜҒSQLжҹҘиҜўиҫ“е…Ҙзҡ„еҮҶеҲҷ гҖӮ

еңЁж–°еҲӣе»әзҡ„д»Јз ҒдёҠиҝҗиЎҢйқҷжҖҒеҲҶжһҗж—ўеҝ«йҖҹеҸҲз®ҖеҚ• пјҢ 并且еҫҲе®№жҳ“йӣҶжҲҗеҲ°CI/CDжөҒзЁӢдёӯ гҖӮ еңЁзҺ°йҳ¶ж®өи°ғжҹҘжүҖжңүе®үе…ЁиӯҰе‘Ҡе’ҢдёҚе®үе…Ёзҡ„зј–з ҒеҒҡжі•жҳҜдёҖдёӘеҘҪд№ жғҜ пјҢ д»ҘйҳІжӯўе°ҶжӯӨд»Јз ҒеҶҷе…ҘеҲ°еҶ…йғЁзүҲжң¬дёӯ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

е®үе…ЁжјҸжҙһеӨ§жҸӯз§ҳпјҡжүӢжҠҠжүӢж•ҷдҪ иҪ»жқҫйҳІжӯўSQLжіЁе…ҘпјҒ

жЈҖжөӢдёҚиүҜзј–з Ғе®һи·өзҡ„еҗҢзӯүйҮҚиҰҒзҡ„йғЁеҲҶжҳҜжҠҘе‘Ҡзҡ„е®һз”ЁжҖ§ гҖӮ йҮҚиҰҒзҡ„жҳҜиҰҒиғҪеӨҹзҗҶи§ЈйқҷжҖҒеҲҶжһҗиҝқ规зҡ„ж №жң¬еҺҹеӣ пјҢ д»Ҙдҫҝеҝ«йҖҹгҖҒжңүж•Ҳең°и§ЈеҶіе®ғ们 гҖӮ иҝҷе°ұжҳҜParasoftзҡ„C/C++test пјҢ dotTESTе’ҢJtestзӯүе•Ҷдёҡе·Ҙе…·зҡ„еҸ‘жәҗең° гҖӮ

Parasoftзҡ„иҮӘеҠЁжөӢиҜ•е·Ҙе…·еҸҜеҜ№иӯҰе‘ҠиҝӣиЎҢе®Ңж•ҙи·ҹиёӘ пјҢ еңЁIDEдёӯиҝӣиЎҢиҜҙжҳҺ пјҢ 并иҝһз»ӯ收йӣҶжһ„е»әдҝЎжҒҜе’Ңе…¶д»–дҝЎжҒҜ гҖӮ иҝҷдәӣ收йӣҶзҡ„ж•°жҚ®д»ҘеҸҠжөӢиҜ•з»“жһңе’ҢжҢҮж ҮеҸҜжҸҗдҫӣеҜ№еӣўйҳҹзј–з Ғж ҮеҮҶеҗҲ规жҖ§зҡ„е…ЁйқўдәҶи§Ј гҖӮ е®ғиҝҳжҳҫзӨәдәҶжҖ»дҪ“иҙЁйҮҸе’Ңе®үе…ЁзҠ¶жҖҒ гҖӮ

иҝҷдәӣжҠҘе‘ҠеҢ…жӢ¬йЈҺйҷ©жЁЎеһӢ пјҢ иҝҷдәӣжЁЎеһӢжҳҜOWASP пјҢ CERTе’ҢCWEжҸҗдҫӣзҡ„дҝЎжҒҜзҡ„дёҖйғЁеҲҶ гҖӮ иҝҷж · пјҢ ејҖеҸ‘дәәе‘ҳеҸҜд»ҘжӣҙеҘҪең°дәҶи§ЈиҜҘе·Ҙе…·жҠҘе‘Ҡзҡ„жҪңеңЁжјҸжҙһзҡ„еҪұе“Қд»ҘеҸҠеә”дјҳе…ҲиҖғиҷ‘е“ӘдәӣжјҸжҙһ гҖӮ еңЁIDEзә§еҲ«з”ҹжҲҗзҡ„жүҖжңүж•°жҚ®йғҪдёҺдёҠйқўжҰӮиҝ°зҡ„дёӢжёёжҙ»еҠЁзӣёе…і гҖӮ

жҖ»з»“иҮӯеҗҚжҳӯи‘—зҡ„SQLжіЁе…ҘжјҸжҙһ继з»ӯеӣ°жү°зқҖWebеә”з”ЁзЁӢеәҸ гҖӮ е°Ҫз®ЎзҹҘйҒ“е®ғжҳҜеҰӮдҪ•е·ҘдҪңе’ҢеҸҜд»Ҙиў«еҲ©з”Ёзҡ„ пјҢ дҪҶе®ғд»Қ然еҫҲжҷ®йҒҚ гҖӮ жңүе…іжңҖж–°зӨәдҫӢ пјҢ иҜ·еҸӮи§ҒIoT Hall of Shame гҖӮ

жҲ‘们жҸҗеҮәдёҖз§Қйў„йҳІе’ҢжЈҖжөӢж–№жі•жқҘиЎҘе……дё»еҠЁе®үе…ЁжөӢиҜ• гҖӮ иҝҷз§Қж–№жі•еҸҜйҳІжӯўеңЁеҶҷе…Ҙд»Јз Ғд№ӢеүҚе°Ҫж—©еңЁSDLCдёӯиҝӣиЎҢSQLжіЁе…Ҙ гҖӮ йҳІжӯўеңЁIDEдёҠиҝӣиЎҢSQLжіЁе…Ҙ并еңЁCI/CDз®ЎйҒ“дёӯжЈҖжөӢеҲ°е®ғ们жҳҜе°Ҷе…¶и·Ҝз”ұеҲ°иҪҜ件д№ӢеӨ–зҡ„е…ій”® гҖӮ жңҖеҗҺ пјҢ еңЁдҪҝз”Ёжё—йҖҸжөӢиҜ•жҠҖжңҜзҡ„жөӢиҜ•иҝҮзЁӢдёӯжҹҘжүҫ并дҝ®еӨҚиҝҷдәӣй”ҷиҜҜ гҖӮ

дёҺSQLжіЁе…ҘпјҲд»ҘеҸҠе…¶д»–еҸ—жұЎжҹ“ж•°жҚ®зҡ„еҲ©з”Ёпјүзҡ„ж–—дәүд»ҚеңЁз»§з»ӯ гҖӮ зІҫжҳҺзҡ„еӣўйҳҹеҸҜд»ҘеңЁд»–们зҺ°жңүзҡ„е·ҘдҪңжөҒзЁӢдёӯд»ҘжӯЈзЎ®зҡ„жөҒзЁӢгҖҒе·Ҙе…·е’ҢиҮӘеҠЁеҢ–жүӯиҪ¬еұҖйқў гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

е®үе…ЁжјҸжҙһеӨ§жҸӯз§ҳпјҡжүӢжҠҠжүӢж•ҷдҪ иҪ»жқҫйҳІжӯўSQLжіЁе…ҘпјҒ

гҖҗе®үе…ЁжјҸжҙһеӨ§жҸӯз§ҳпјҡжүӢжҠҠжүӢж•ҷдҪ иҪ»жқҫйҳІжӯўSQLжіЁе…ҘгҖ‘зӮ№еҮ»вҖңдәҶи§ЈжӣҙеӨҡвҖқз”іиҜ·е…Қиҙ№иҜ•з”Ё

жҺЁиҚҗйҳ…иҜ»

- ж”№еҸҳзҪ‘з»ңеҢ–еҠһе…¬ жҸӯз§ҳеӨҸжҷ®ж–°еӨҚеҗҲжңәзі»еҲ—

- дёҖеҠ йҰ–ж¬ҫеҸҜз©ҝжҲҙи®ҫеӨҮOnePlus Bandж¶ҲжҒҜжұҮжҖ»пјҡд»·ж јгҖҒеҸӮж•°гҖҒеҠҹиғҪе…ЁжҸӯз§ҳ

- жүӢжҠҠжүӢй…ҚзҪ®HLSжөҒеӘ’дҪ“жңҚеҠЎеҷЁ

- е°Ҹзұі11жҖ§иғҪжҸӯз§ҳ жҖ§иғҪеўһ30%ејҖеҗҜAndroidи¶…зә§еӨ§ж ёж—¶д»Ј

- е°Ҹзұі11жҖ§иғҪйҰ–ж¬ЎжҸӯз§ҳпјҡе®үеҚ“жңҖејәCPUпјҒеҚ•ж ёйўҶе…Ҳйә’йәҹ9000иҫҫ13.2%

- жүӢжҠҠжүӢж•ҷеӯҰзҡ„и…•дёҠз§Ғж•ҷпјҒеҚҺдёәWATCH FITиҜ„жөӢпјҡеҠҹиғҪж— жҶҫзҡ„ж——иҲ°ж–№иЎЁ

- иҪ»и–„жң¬д№ҹиғҪзҺ©еҮәж–°иҠұж · 10зәізұіSuperFinе·ҘиүәжҸӯз§ҳ

- и°·жӯҢProject ZeroжҠ«йңІдәҶWindowsдёӯзҡ„дёҘйҮҚе®үе…ЁжјҸжҙһ

- дёҖеӣҫжҸӯз§ҳвҖңз”ҹжҙ»жҰңвҖқдёЁеӨ§е’–жұҮиҒҡжқҫеұұж№–пјҢи§Јзӯ”科жҠҖиөӢиғҪж–°з”ҹ

- е°Ҹзұі11жҖ§иғҪе®ҳж–№жҸӯз§ҳпјҢйӘҒйҫҷ888еҲ°еә•жңүеӨҡејәпјҹ

![[зҒ«жҳҹ]зҒ«жҳҹжңүеә§еҘҘжһ—еҢ№ж–ҜеұұпјҢеҰӮжһңжҗ¬еҲ°ең°зҗғпјҢдј°и®ЎжІЎдәәиғҪзҲ¬еҲ°еі°йЎ¶](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/2020/588e44cac7127eef7b786c7914d9347f.jpg)