дҪҝз”Ё Authing жӣҝжҚў Cognito ж–№жЎҲ

жң¬ж–Үи®Іиҝ°дҪҝз”Ё Authing зҡ„ OIDC Provider дҪңдёә AWS API Gateway зҡ„и®ӨиҜҒеҷЁ пјҢ з”ЁдәҺдҝқжҠӨ Lambda еҮҪж•° гҖӮ ж— йңҖзј–еҶҷд»»дҪ•йүҙжқғд»Јз Ғ пјҢ еҸӘйңҖиҰҒеңЁдёӨиҫ№й…ҚзҪ®еҚіеҸҜе®ҢжҲҗ гҖӮ еҗҢж—¶иҝҳжј”зӨәдәҶ Authing еҸҜд»Ҙж №жҚ®дёҠдёӢж–ҮдёҚеҗҢжғ…еҶөжқҘзӯҫеҸ‘иҮӘе®ҡд№үеӯ—ж®өзҡ„ OIDC IdToken иғҪеҠӣ гҖӮ

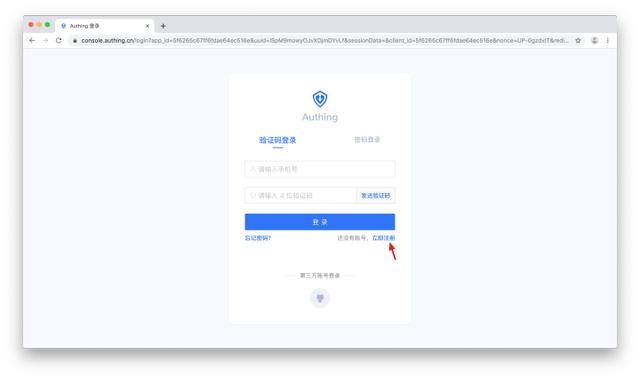

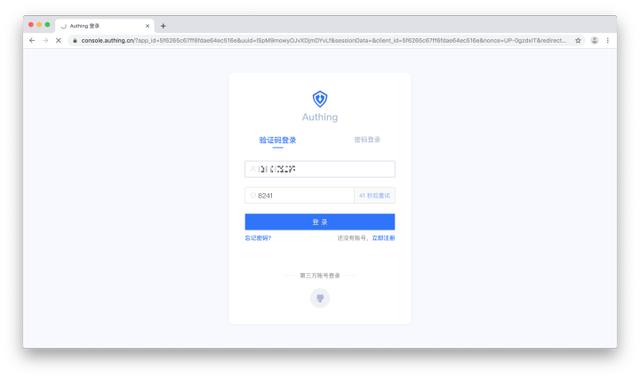

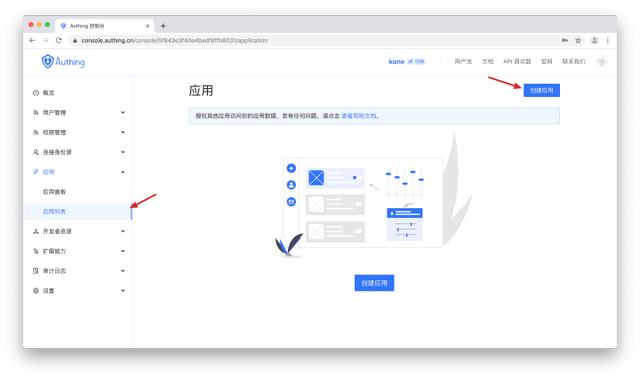

Authing жҺ§еҲ¶еҸ°й…ҚзҪ®жіЁеҶҢдёҖдёӘ Authing иҙҰеҸ·

- и®ҝй—®пјҢ жіЁеҶҢдёҖдёӘиҙҰеҸ·

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ2. зҷ»еҪ•иҝӣе…Ҙ Authing жҺ§еҲ¶еҸ°

ж–Үз« жҸ’еӣҫ

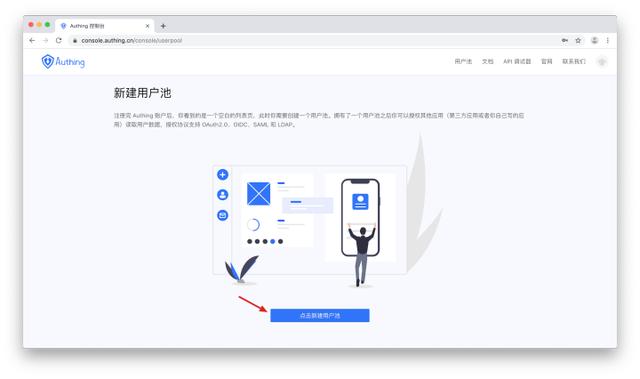

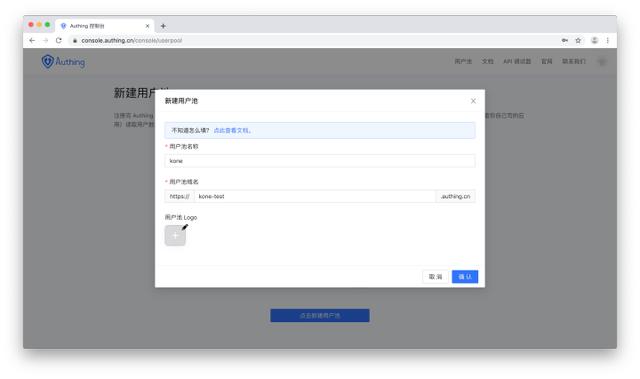

ж–Үз« жҸ’еӣҫеҲӣе»әдёҖдёӘз”ЁжҲ·жұ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ ж–Үз« жҸ’еӣҫ

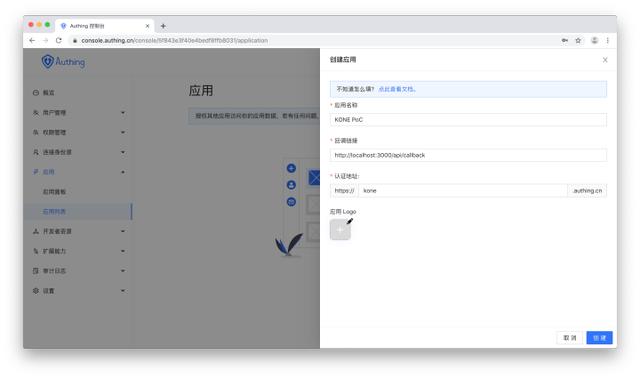

ж–Үз« жҸ’еӣҫеҲӣе»әдёҖдёӘеә”з”Ё

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫеңЁеә”з”ЁеҲ—иЎЁжүҫеҲ°еҲҡеҲҡеҲӣе»әзҡ„еә”з”Ё пјҢ зӮ№еҮ»й…ҚзҪ® гҖӮ еңЁдёӢж–№зӯҫеҗҚз®—жі•еӨ„йҖүжӢ© RS256 гҖӮ

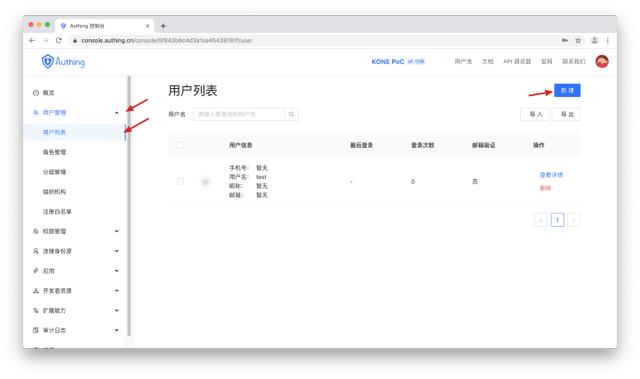

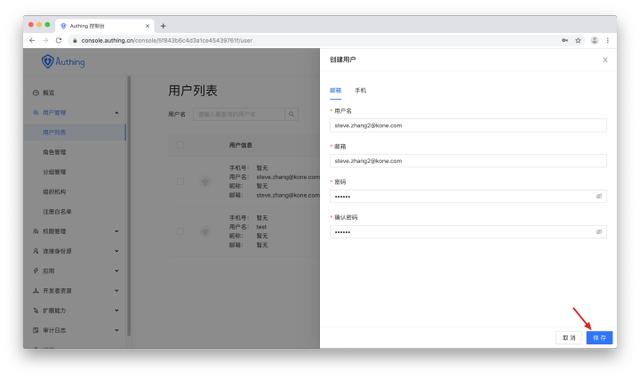

еҲӣе»әз”ЁжҲ·

иҝӣе…Ҙз”ЁжҲ·з®ЎзҗҶ > з”ЁжҲ·еҲ—иЎЁ пјҢ зӮ№еҮ»еҸідёҠи§’зҡ„ж–°е»әжҢүй’® пјҢ еҲӣе»әдёӨдёӘз”ЁжҲ·пјҡsteve.zhang@kone.com е’Ң steve.zhang2@kone.com пјҢ еҜҶз Ғдёә 123456 пјҢ жңҖеҗҺзӮ№еҮ»дҝқеӯҳ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫи®ҫзҪ® Token иҮӘе®ҡд№үеӯ—ж®ө

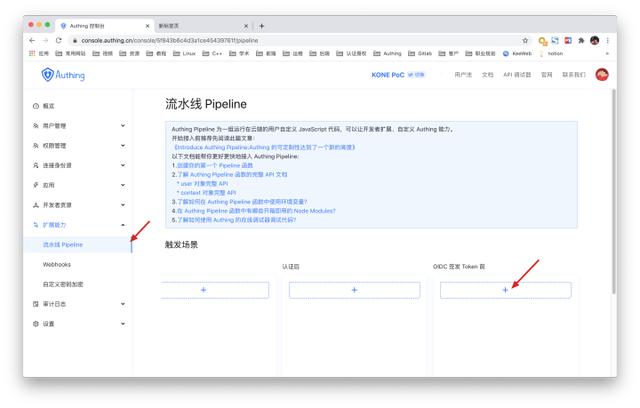

иҝӣе…Ҙжү©еұ•иғҪеҠӣ > жөҒж°ҙзәҝ Pipeline пјҢ еңЁжңҖеҸідҫ§гҖҢOIDC зӯҫеҸ‘ Token еүҚгҖҚдҪҚзҪ® пјҢ зӮ№еҮ»дёӢйқўзҡ„еҠ еҸ· гҖӮ

ж–Үз« жҸ’еӣҫ

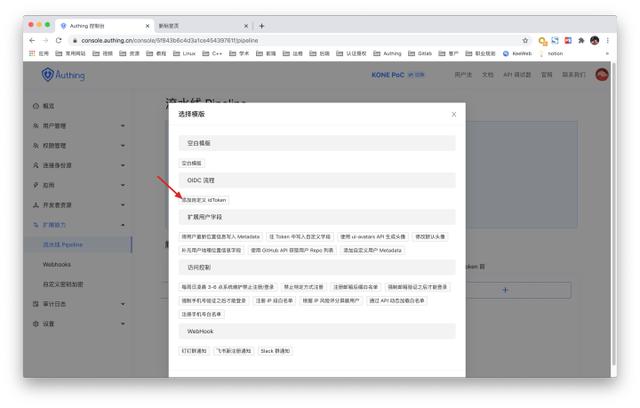

ж–Үз« жҸ’еӣҫйҖүжӢ©ж·»еҠ иҮӘе®ҡд№ү IdToken гҖӮ

ж–Үз« жҸ’еӣҫ

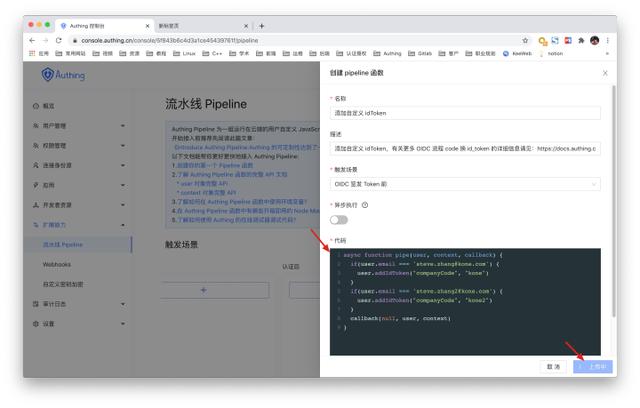

ж–Үз« жҸ’еӣҫеңЁеј№еҮәзҡ„жҠҪеұүдёӯ пјҢ иҫ“е…Ҙд»ҘдёӢиҮӘе®ҡд№үд»Јз ҒжқҘиҮӘе®ҡд№ү Token еӯ—ж®ө гҖӮ жңҖеҗҺзӮ№еҮ»дёҠдј гҖӮ

async function pipe(user, context, callback) {if(user.email === 'steve.zhang@kone.com') {user.addIdToken("companyCode", "kone")}if(user.email === 'steve.zhang2@kone.com') {user.addIdToken("companyCode", "kone2")}callback(null, user, context)} ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫAWS жҺ§еҲ¶еҸ°й…ҚзҪ®еҲӣе»ә API Gateway

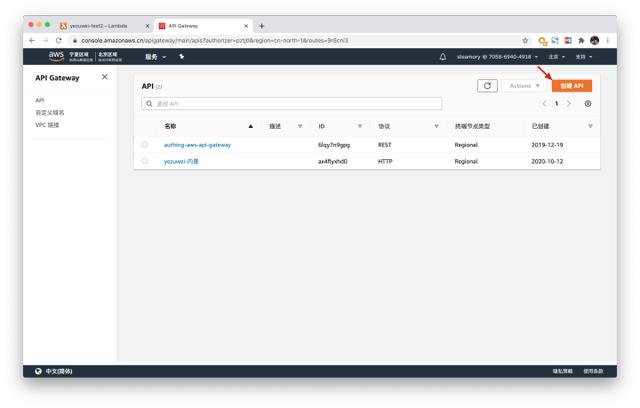

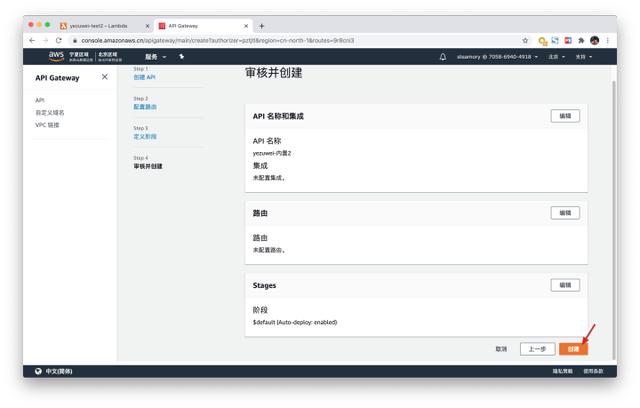

иҝӣе…Ҙ AWS API Gateway жҺ§еҲ¶еҸ° пјҢ зӮ№еҮ»гҖҢеҲӣе»ә APIгҖҚ гҖӮ

ж–Үз« жҸ’еӣҫ

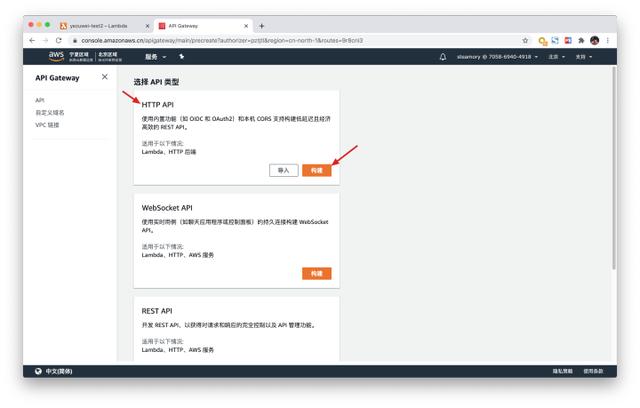

ж–Үз« жҸ’еӣҫйҖүжӢ© HTTP API пјҢ 然еҗҺзӮ№еҮ»гҖҢжһ„е»әгҖҚ гҖӮ

ж–Үз« жҸ’еӣҫ

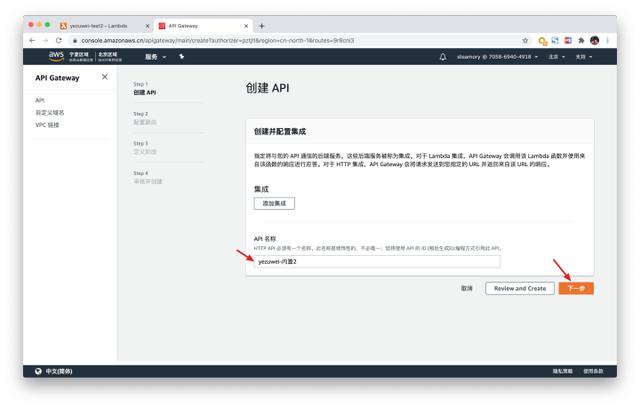

ж–Үз« жҸ’еӣҫеЎ«еҶҷ API еҗҚз§° пјҢ зӮ№еҮ»гҖҢдёӢдёҖжӯҘгҖҚ гҖӮ

ж–Үз« жҸ’еӣҫ

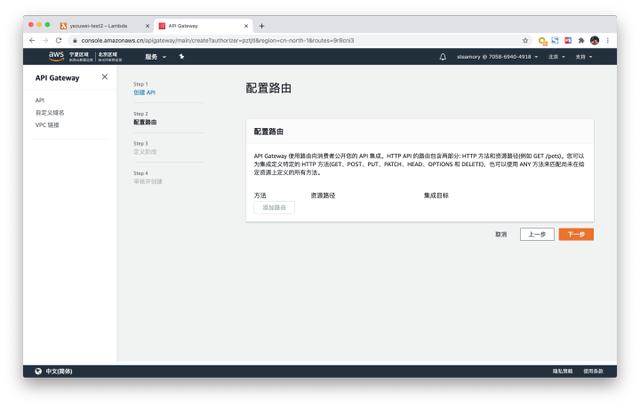

ж–Үз« жҸ’еӣҫзӮ№еҮ»гҖҢдёӢдёҖжӯҘгҖҚ гҖӮ

ж–Үз« жҸ’еӣҫ

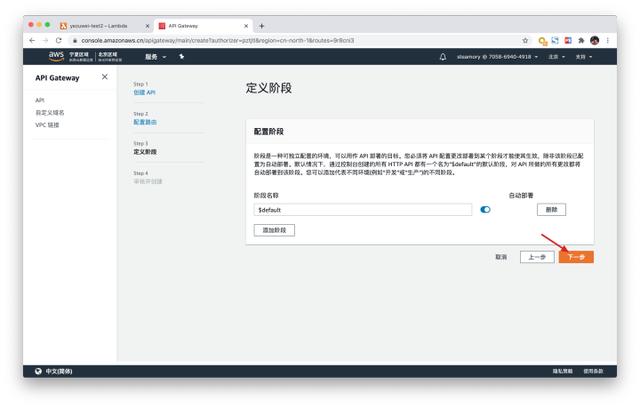

ж–Үз« жҸ’еӣҫзӮ№еҮ»гҖҢдёӢдёҖжӯҘгҖҚ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫзӮ№еҮ»гҖҢеҲӣе»әгҖҚ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҺЁиҚҗйҳ…иҜ»

- Biogenе°ҶдҪҝз”ЁApple Watchз ”з©¶иҖҒе№ҙз—ҙе‘Ҷз—Үзҡ„ж—©жңҹз—ҮзҠ¶

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- жҲ–дҪҝз”ЁеӨ©зҺ‘1000+иҠҜзүҮпјҹиҚЈиҖҖV40е·Іе…Ёжё йҒ“ејҖеҗҜйў„зәҰ

- иӢ№жһңе°ҶжҺЁеҮәдҪҝз”Ёmini LEDеұҸзҡ„iPad Pro

- жүӢжңәиғҪз”ЁеӨҡд№…пјҹеҰӮжһңеҮәзҺ°иҝҷ3з§ҚеҫҒе…ҶпјҢиҜҙжҳҺвҖңй»ҳи®ӨдҪҝз”Ёж—¶й—ҙвҖқе·ІеҲ°

- иӢ№жһңжңүжңӣеңЁ2021е№ҙеҲқеҸ‘еёғйҰ–ж¬ҫдҪҝз”Ёmini LEDжҳҫзӨәеұҸзҡ„ iPad Pro

- 笔记жң¬дҝқе…»жңүеҰҷжӢӣпјҒеӯҰдјҡиҝҷеҮ жӢӣ笔记жң¬еҶҚжҲҳдёүе№ҙ

- ж•°жҚ®еҸҜи§ҶеҢ–дёүиҠӮиҜҫд№ӢдәҢпјҡеҸҜи§ҶеҢ–зҡ„дҪҝз”Ё

- зҙўе°јsw77дёҺsw55зҡ„дҪҝз”Ёе·®еҲ«ж„ҹеҸ—

- зҲҶж–ҷз§°дёҖеҠ 9зі»еҲ—дёҺжҪңжңӣејҸй•ңеӨҙж— зјҳ 继з»ӯдҪҝз”Ёжҷ®йҖҡй•ҝз„Ұ

![[д»–дәәе©ҡ]иў«жӣқжҸ’и¶ід»–дәәе©ҡ姻 гҖҠйқ’дҪ 2гҖӢйҖүжүӢз”іеҶ°йҖҖиөӣ](https://img3.utuku.china.com/550x0/toutiao/20200326/5961a705-f613-40cd-b825-bc7656e59cfc.jpg)