жҠҘйҒ“称第дәҢдёӘй»‘е®ўз»„з»Үе·Із»Ҹзһ„еҮҶдәҶSolarWinds

гҖҗжҠҘйҒ“称第дәҢдёӘй»‘е®ўз»„з»Үе·Із»Ҹзһ„еҮҶдәҶSolarWindsгҖ‘жҚ®еӨ–еӘ’ZDNetжҠҘйҒ“ пјҢ йҡҸзқҖSolarWindsдҫӣеә”й“ҫж”»еҮ»дәӢ件еҗҺзҡ„еҸ–иҜҒиҜҒжҚ®ж…ўж…ўиў«еҸ‘жҺҳеҮәжқҘ пјҢ е®үе…Ёз ”з©¶дәәе‘ҳеҸ‘зҺ°дәҶ第дәҢдёӘеЁҒиғҒиЎҢдёәдҪ“ пјҢ е®ғеҲ©з”ЁSolarWindsиҪҜ件еңЁдјҒдёҡе’Ңж”ҝеәңзҪ‘з»ңдёҠжӨҚе…ҘжҒ¶ж„ҸиҪҜ件 гҖӮ е…ідәҺиҝҷ第дәҢдёӘеЁҒиғҒиЎҢдёәдҪ“зҡ„з»ҶиҠӮд»Қ然еҫҲе°‘ пјҢ дҪҶе®үе…Ёз ”з©¶дәәе‘ҳи®Өдёәиҝҷ第дәҢдёӘе®һдҪ“дёҺз–‘дјјдҝ„зҪ—ж–Ҝж”ҝеәңж”ҜжҢҒзҡ„е…ҘдҫөSolarWindsзҡ„й»‘е®ўз»„з»ҮжІЎжңүе…ізі» пјҢ еҗҺиҖ…еңЁOrionеә”з”ЁеҶ…жӨҚе…ҘжҒ¶ж„ҸиҪҜ件 гҖӮ

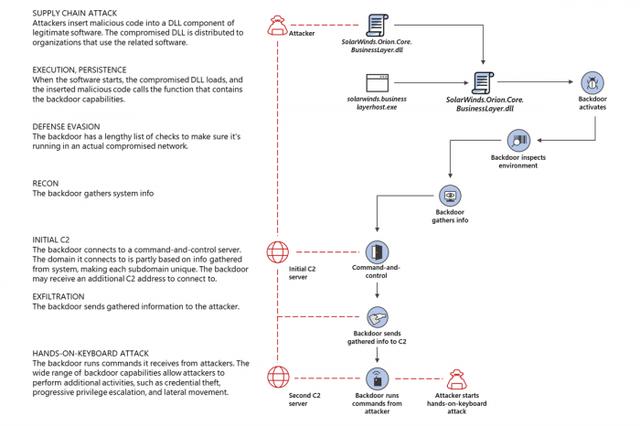

еҺҹе§Ӣж”»еҮ»дёӯдҪҝз”Ёзҡ„жҒ¶ж„ҸиҪҜ件代еҸ·дёәSunburstпјҲжҲ–Solorigateпјү пјҢ дҪңдёәOrionеә”з”Ёзҡ„вҖңbooby-trappedвҖқпјҲиҜЎйӣ·д»Јз Ғпјүжӣҙж–°дәӨд»ҳз»ҷSolarWindsе®ўжҲ· гҖӮ еңЁеҸ—ж„ҹжҹ“зҡ„зҪ‘з»ңдёҠ пјҢ жҒ¶ж„ҸиҪҜ件дјҡpingе…¶еҲӣе»әиҖ… пјҢ 然еҗҺдёӢиҪҪеҗҚдёәTeardropзҡ„第дәҢдёӘйҳ¶ж®өжҖ§еҗҺй—ЁжңЁй©¬ пјҢ е…Ғи®ёж”»еҮ»иҖ…ејҖе§ӢеҠЁжүӢж“ҚдҪңй”®зӣҳдјҡиҜқ пјҢ д№ҹе°ұжҳҜжүҖи°“зҡ„дәәдёәж“ҚдҪңж”»еҮ» гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

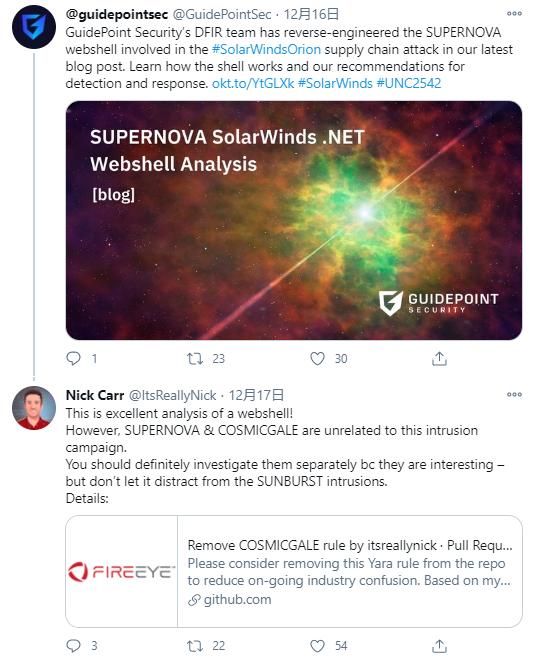

дҪҶеңЁSolarWindsй»‘е®ўдәӢ件公ејҖжҠ«йңІеҗҺзҡ„еӨҙеҮ еӨ© пјҢ жңҖеҲқзҡ„жҠҘе‘ҠжҸҗеҲ°дәҶдёӨдёӘ第дәҢйҳ¶ж®өзҡ„жңүж•ҲиҪҪиҚ· гҖӮ жқҘиҮӘGuidepointгҖҒиөӣй—Ёй“Ғе…Ӣе’ҢPalo Alto Networksзҡ„жҠҘе‘ҠиҜҰз»Ҷд»Ӣз»ҚдәҶж”»еҮ»иҖ…еҰӮдҪ•еҗҢж—¶жӨҚе…ҘдёҖдёӘеҗҚдёәSupernovaзҡ„.NET web shell гҖӮ

е®үе…Ёз ”з©¶дәәе‘ҳи®Өдёәж”»еҮ»иҖ…жҳҜеҲ©з”ЁSupernova webshellжқҘдёӢиҪҪгҖҒзј–иҜ‘е’Ңжү§иЎҢдёҖдёӘжҒ¶ж„ҸPowershellи„ҡжң¬пјҲжңүдәәе°Ҷе…¶е‘ҪеҗҚдёәCosmicGaleпјү гҖӮ

然иҖҢ пјҢ еңЁеҫ®иҪҜе®үе…Ёеӣўйҳҹзҡ„еҗҺз»ӯеҲҶжһҗдёӯ пјҢ зҺ°еңЁе·Із»Ҹжҫ„жё…SupernovaзҪ‘йЎө壳并дёҚжҳҜеҺҹе§Ӣж”»еҮ»й“ҫзҡ„дёҖйғЁеҲҶ гҖӮ 他们еҸ‘зҺ°Supernovaе®үиЈ…еңЁSolarWindsдёҠзҡ„е…¬еҸёйңҖиҰҒе°ҶжӯӨж¬ЎдәӢ件дҪңдёәдёҖдёӘеҚ•зӢ¬зҡ„ж”»еҮ»дәӢ件жқҘеӨ„зҗҶ гҖӮ

ж №жҚ®еҫ®иҪҜе®үе…ЁеҲҶжһҗеёҲNick CarrеңЁGitHubдёҠзҡ„дёҖзҜҮж–Үз« пјҢ Supernova webshellдјјд№Һиў«з§ҚжӨҚеңЁSolarWinds Orionе®үиЈ…дёҠ пјҢ иҝҷдәӣе®үиЈ…е·Із»ҸжҡҙйңІеңЁзҪ‘дёҠ пјҢ 并被еҲ©з”Ёзұ»дјјдәҺиҝҪиёӘдёәCVE-2019-8917зҡ„жјҸжҙһ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

SupernovaдёҺSunburst+Teardropж”»еҮ»й“ҫжңүе…ізҡ„еӣ°жғ‘жқҘиҮӘдәҺ пјҢ е’ҢSunburstдёҖж · пјҢ Supernovaд№ҹиў«дјӘиЈ…жҲҗдәҶзҢҺжҲ·еә§еә”з”Ёзҡ„DLL--Sunburstйҡҗи—ҸеңЁSolarWinds.Orion.Core.BusinessLayer.dllж–Ү件еҶ… пјҢ SupernovaеҲҷйҡҗи—ҸеңЁApp_Web_logoimagehandler.ashx.b6031896.dllеҶ… гҖӮ

дҪҶеңЁ12жңҲ18ж—Ҙе‘Ёдә”жҷҡдәӣж—¶еҖҷеҸ‘еёғзҡ„еҲҶжһҗжҠҘе‘Ҡдёӯ пјҢ еҫ®иҪҜиЎЁзӨә пјҢ дёҺSunburst DLLдёҚеҗҢ пјҢ Supernova DLL并没жңүдҪҝз”ЁеҗҲжі•зҡ„SolarWindsж•°еӯ—иҜҒд№ҰиҝӣиЎҢзӯҫеҗҚ гҖӮ

SupernovaжІЎжңүиў«зӯҫеҗҚиҝҷдёҖдәӢе®һиў«и®ӨдёәжҳҜж”»еҮ»иҖ…жһҒдёҚжӯЈеёёзҡ„иЎҢдёә пјҢ еңЁжӯӨд№ӢеүҚ пјҢ ж”»еҮ»иҖ…еңЁж“ҚдҪңдёҠиЎЁзҺ°еҮәдәҶйқһеёёй«ҳзҡ„еӨҚжқӮжҖ§е’ҢеҜ№з»ҶиҠӮзҡ„е…іжіЁ гҖӮ

иҝҷеҢ…жӢ¬иҠұеҮ дёӘжңҲж—¶й—ҙеңЁSolarWindsзҡ„еҶ…йғЁзҪ‘з»ңдёӯдёҚиў«еҸ‘зҺ° пјҢ жҸҗеүҚеңЁOrionеә”з”Ёдёӯж·»еҠ иҷҡжӢҹзј“еҶІеҢәд»Јз Ғд»ҘжҺ©йҘ°ж—ҘеҗҺж·»еҠ жҒ¶ж„Ҹд»Јз Ғ пјҢ 并е°Ҷ他们зҡ„жҒ¶ж„Ҹд»Јз ҒдјӘиЈ…жҲҗSolarWindsејҖеҸ‘дәәе‘ҳиҮӘе·ұзј–еҶҷзҡ„ж ·еӯҗ гҖӮ

иҝҷдәӣдјјд№ҺйғҪжҳҜеӨӘжҳҺжҳҫзҡ„й”ҷиҜҜ пјҢ жңҖеҲқзҡ„ж”»еҮ»иҖ…дёҚдјҡиҝҷд№ҲеҒҡ пјҢ еӣ жӯӨ пјҢ еҫ®иҪҜи®ӨдёәиҝҷдёӘжҒ¶ж„ҸиҪҜ件дёҺжңҖеҲқзҡ„SolarWindsдҫӣеә”й“ҫж”»еҮ»ж— е…і гҖӮ

жҺЁиҚҗйҳ…иҜ»

- зҺӢиҖ…иҚЈиҖҖзІүдёқжҠҘйҒ“пјҒеҚҺдёәжӯЈејҸе®ҳе®ЈпјҡйІҒзҸӯ8еҸ·ж–°жңәжқҘдәҶ

- й»‘е®ўзӘғеҸ–250дёҮдёӘдәәж•°жҚ® ж„ҸеӨ§еҲ©иҝҗиҗҘе•ҶжҸҗйҶ’з”ЁжҲ·е°Ҫеҝ«жӣҙжҚўSIMеҚЎ

- жңӘжқҘ科жҠҖпјҡиӢ№жһңARзңјй•ңиӢ№жһң SiriеҸҜжҺ§еҲ¶зңјй•ң

- иӢ№жһңдёӨж¬ҫж–°iPadйҪҗжӣқе…үпјҡе”®д»·1000еӨҡ

- iOS 14ж–°зүҲйҮҚеӨ§и°ғж•ҙзЎ®е®ҡ еҖјеҫ—зӮ№иөһ

- T-MobileиҜҒе®һй»‘е®ўи®ҝй—®дәҶз”ЁжҲ·з”өиҜқи®°еҪ•

- жҚ®жҠҘйҒ“иӢ№жһңARзңјй•ңиҝӣе…ҘејҖеҸ‘зҡ„第дәҢйҳ¶ж®ө

- Cloud PCжңҚеҠЎжӣқе…үпјҡе°ҶWindows 10жЎҢйқўжҢӘеҲ°дә‘з«Ҝ

- йҷҢйҷҢвҖңжӢӣе«–вҖқжҠҘйҒ“еј•еҸ‘зғӯи®®иҜ»иҖ…е‘јеҗҒдёҘеҺүжү“еҮ» йҷҢйҷҢж–№йқўй»ҳдёҚдҪңеЈ°

- LUCIдёәз”өеҠЁиҪ®жӨ…еўһеҠ дәҶйҳІж’һе’ҢйҳІеҖҫеҖ’жҠҖжңҜ

![[еҝ«з§‘жҠҖ]е°Ҹзұі10йқ’жҳҘзүҲйӮҖиҜ·еҮҪеӣҫиөҸпјҡе“Ҷе•ҰAжўҰиҝ·дҪ жҠ“еЁғеЁғжңә](http://ttbs.guangsuss.com/image/3edcbb553cbab8a02c1d1c782772809f)